Passwörter sind elementar – und trotzdem häufig das schwächste Glied in der Kette. So ändern Sie das. [...]

Dass es noch immer viele simple Passwörter wie «123456» oder «Passwort» in die Rangliste der beliebtesten Passwörter schaffen, ist leider eine Tatsache. PCtipp gibt sieben Tipps, die Sie bei Ihrer Passwortstrategie unterstützen. Eines gleich vorweg: Begriffe aus Wörterbüchern sind tabu. Zudem sollte ein Passwort nie in einem Kontext zu persönlichen Angaben wie Name, Vorname und Geburtstag stehen. Für verschiedene Dienste gilt die Devise: für jeden Dienst ein eigenes Passwort.

Wir alle kennen das Dilemma: Jede Webseite und jeder Onlinedienst verlangt von uns Passwörter. Aus Sicherheitsgründen müssen diese auch immer öfter so gewählt werden, dass einfache «Pröbel»-Angreifer die Losungen nicht so einfach herausfinden können. Sprich: Sie müssen vielerorts aus großen und kleinen Buchstaben, Zahlen und Sonderzeichen bestehen.

Diese Vorgaben – so sinnvoll sie aus Security-Sicht sind – haben aber dazu geführt, dass viele Anwender für diverse Seiten dasselbe Passwort verwenden oder aber sich diese auf einem Zettel, respektive in einer Datei notieren.

Das muss nicht sein. Es gibt ein paar simple Tricks, mit denen man bessere Passwörter erstellt, die zudem einfach zu merken sind. Wir haben die sieben besten Methoden zusammengefasst.

Einfachste Kryptografie

1. Ersetzen Sie die Buchstaben mithilfe des Alphabets

Diesen Trick soll schon Gaius Julius Caesar verwendet haben, um Botschaften an seine Feldherren sicher zu übermitteln. Er verschob die Buchstaben im Alphabet um jeweils einen Buchstaben, aus einem A wurde also ein B. Aus der Katze wird dann Lbuaf, aus der Banane Cbobof.

Zugegeben: Dieser Verschlüsselungsalgorithmus ist nicht gerade komplex und lässt sich auch schnell knacken, allerdings auch nur, wenn man eine gewisse Textmenge entsprechend chiffriert. Ein Passwort ist aber in der Regel kurz und kann mit Sonderzeichen und Zahlen angereichert werden.

Wichtig bei der Methode: Falls man sich die Passwörter doch aufschreiben will, sollte man dies immer unverschlüsselt tun und sich den verwendeten Schlüssel merken, also «Banane#1» statt «Cbobof#1» notieren. Entdeckt ein Hacker nämlich die Passwortnotiz «Banane#1», wird er die Zeichenkombination so eingeben und nicht darauf kommen, dass er zuvor einen Schlüssel verwenden muss.

Sehen Hacker aber kryptische Passwörter wie «Cbobof#1» und «Lbuaf?3» könnten sie auf die Idee kommen, dass ein Schlüssel verwendet wird und diesen eventuell dann auch entziffern.

2. Ersetzen Sie die Buchstaben mithilfe der Tastatur

Die Überlegungen sind hier im Grunde genommen dieselben wie im vorangegangenen Punkt. Nur dass die Verschlüsselungsmethode für tastaturgewohnte Zeitgenossen noch einfacher ist. Denn wir ersetzen die Buchstaben im Passwort mit jenem Schriftzeichen, das auf der Tastatur benachbart ist. Aus «a» wird also «s», respektive aus der Katze «Lszur». Noch praktischer, bei dieser Methode werden sogar die Zahlen und Sonderzeichen ersetzt.

Mit Merktechniken zum Ziel

3. Verwenden Sie Ohrwürmer

Eine uralte Methode, um geheime Botschaften zu verschicken, verwendet zwei Ausgaben desselben Buchs. Um ein Wort zu übermitteln, wird die Seite und Position ermittelt, wo das entsprechende Wort vorkommt. Danach werden diese Koordinaten verschickt und der Empfänger kann das Wort in seiner Ausgabe des Buchs nachschlagen.

Ganz ähnlich funktioniert die Methode mit den Ohrwürmern. Statt eines Buchs verwendet man einfach einen kurzen Text, den man eh schon auswendig weiß. Es kann sich also um eine Zeile aus einem Lied handeln oder aus einen Vers aus einem Gedicht.

Läuft einem also beispielsweise der Refrain des Polo-Hofer-Klassikers «Bin I Gopfriedstutz en Kiosk» nach, kann man sich als Passwort, die Kombination «5-3» merken und von mir aus auch notieren, was sich dann zu «Kiosk-Gopfriedstutz» erweitert.

Da niemand erraten kann, welches Lied einem gerade im Kopf herumschwirrt und welche Passage haften geblieben ist, kann auch niemand darauf kommen, welches Passwort sich daraus ergibt.

Kombiniert man dies mit einer der bereits erwähnten Chiffriermethoden, wird das Ganze geradezu unknackbar.

Buchstabiertafeln sorgen für Passwortvielfalt

4. Buchstabiertafeln

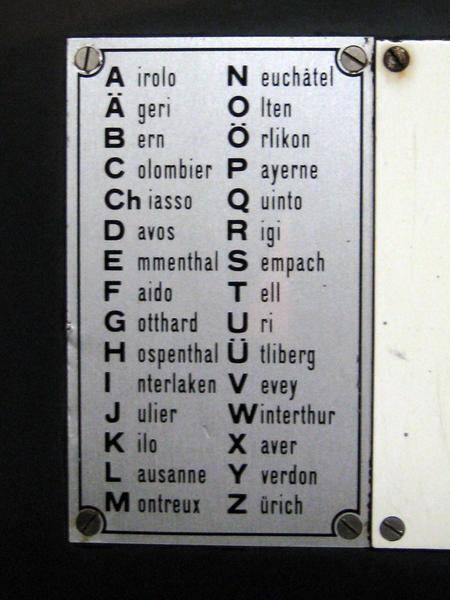

Warum soll man sich Wortkombinationen merken, wenn man sich das Passwort aus dem Namen der Site, für welche die Losung gelten soll, ableiten kann? Was es für diesen Trick benötigt, ist eine Buchstabiertafel. Dabei kann man eine gängige Tafel verwenden wie «Anna, Berta, Cäsar, Daniel» oder jene der ITU «Alfa, Beta, Charlie, Delta». Noch besser ist natürlich, wenn man sich seine eigene Tafel zusammenstellt wie etwa «Aarau, Bern, Chur, Delsberg».

Sodann bestimmt man für sich, welche Buchstaben aus dem Webseitennamen jeweils in Wörter umgesetzt werden sollen, beispielsweise den ersten und den zweiten Buchstaben. Muss man ein Passwort für den fiktiven Finanzdienstleister «bank.ch» erstellen, verwendet man einfach «bertaanna». Haut man noch ein Trennzeichen dazwischen, etwa einen Bindestrich, so hat man gleich auch noch das oft geforderte Sonderzeichen sauber untergebracht.

Auch diese Methode lässt sich mit den simplen Chiffrierverfahren kombinieren. Das Passwort für die Bank wird dann zum praktisch unknackbaren «nrts-smms».

Variation mit Site-Namen

5. Minimalistische Variation mit dem Site-Namen

Nun wird es wohl den einen oder anderen geben, dem die bereits erwähnten Methoden zu aufwendig sind. Um doch nicht in die Falle zu tappen, für jeden Dienst dasselbe Passwort zu verwenden, könnte die Universallosung zumindest mit dem Namen der entsprechenden Site kombiniert werden. Für unser Finanzinstitut hängt man somit «-bank» an, für die sozialen Medien «-twitter», «-facebook» oder «-linkedin». Tippfaule können diese Zusätze auf die ersten vier Buchstaben reduzieren, also «-twit», «-face» oder «-link».

Verwendung eines Passwortgenerators

6. Verwendung eines Passwortgenerators und -managers

Man kann sich natürlich auch softwaretechnisch bei der Wahl von Passwörtern helfen lassen. Ein solches Feature bietet mittlerweile fast jeder Browser. Neben einem Passwort- und sicheren Dokumentenmanager, steht auch ein Passwortgenerator zur Verfügung. Dieser spuckt im besten Fall eine 32 Zeichen umfassende Zufallsfolge aus, wobei die Komplexität gesteuert werden kann. So lassen sich Sonderzeichen und Zahlen sowie Großbuchstaben einbinden.

Wählt man die höchste Komplexitätsstufe, so sollte die Losung wohl kaum noch per Brute-Force-Angriff knackbar sein. Die vom Generator erstellten Passwörter können dann mit einem Passwortmanager verwaltet werden.

Be the first to comment