Am Donnerstag feiert das Netz den Tag des Passworts. Wir nehmen dies zum Anlass, Ihnen acht Tipps für den sicheren Umgang mit Passwörtern und anderen Sicherheitsvorkehrungen zu geben. Und um einigen von Ihnen den Spiegel vorzuhalten. [...]

Happy Password Day! Er soll die Nutzerinnen und Nutzer weltweit für Datenschutz und Datensicherheit sensibilisieren. Auch wenn es heutzutage Zwei-Faktor-Authentifizierung und andere Schutztechniken gibt, ist ein wohlgewähltes Passwort nach wie vor von großer Wichtigkeit.

PCtipp schließt sich dieser Aktion an und gibt acht einfache, aber oft vernachlässigte Tipps für die Sicherheit im Internet. Wir beschränken uns dabei nicht auf Tipps zu sicheren Passwörtern (das wäre schnell erzählt), sondern auf allgemeine Sicherheitstipps im Umgang mit dem World Wide Web.

So nützlich dieses auch ist, so präsent und vielfältig sind die Gefahren, die der Nutzerschaft drohen – ein Klassiker sind Viren und Hacker, aber auch Cybermobbing oder Erpressung mittels Ransomware oder mit kompromittierendem Bildmaterial drohen bei vernachlässigter Sorgfalt.

1. Sichere Passwörter

E-Mail-Anbieter, soziale Medien, Cloud-Accounts: Im Internet nutzt fast jeder von uns den einen oder anderen Dienst, der ein Passwort erfordert. Unglücklicherweise werden nach wie vor schwache und schnell zu erratende Passwörter verwendet – sei dies aus Bequemlichkeit oder weil man davon ausgeht, dass «sich sowieso niemand für meine Daten interessiert».

Das ist ein fataler Irrglaube. Setzen Sie deshalb Passwörter ein, die eine gewisse Hürde darstellen, zum Beispiel mit Groß-/Kleinschreibung, Zahlen, Sonderzeichen und einer gewissen Länge. Es empfiehlt sich auch, nicht bei jedem Dienst das gleiche Passwort einzusetzen!

2. Sicheres WLAN

Quelle: Swisscom

Die Sicherheit im Internet beginnt bei der eigenen Infrastruktur. Deshalb ist es wichtig, dass diese vor Fremdzugriffen geschützt ist. Heute ist das kabellose Surfen zu Hause eine alltägliche Sache.

Wenn Sie sich einen Router kaufen oder einen von Ihrem Anbieter erhalten, sind Passwörter und sonstige Einstellungen standardisiert. Das ist der Sicherheit abträglich. Stellen Sie also sicher, dass das Passwort für das WLAN, das Passwort für den Router-Zugriff und der Router-Name, die sogenannte SSID, geändert werden. Wie das im Detail funktioniert, ist von Router zu Router verschieden.

Zusatztipp: Bei modernen Routern ist es oft auch möglich, die Betriebszeiten zu definieren, sodass sich das Gerät von selbst abschaltet – dies für den Fall, dass z. B. Ihre Kinder spätnachts noch surfen.

3. Sichere Software/sicheres Betriebssystem

Zur eigenen Infrastruktur gehört auch das Betriebssystem. Dieses wird oft für einen Selbstversorger gehalten. Das stimmt nur bedingt: Regelmäßiges Aktualisieren stellt sicher, dass Hacker oder Malware keine Sicherheitslücken ausnutzen.

Darüber hinaus sollte, wann immer möglich, die aktuellste Version eines Betriebssystems verwendet werden. Alte Betriebssysteme werden häufig nicht mehr mit Sicherheits-Updates versorgt und stellen deshalb eine reelle Gefahr für Daten und User dar.

Das Gleiche gilt übrigens auch für sonstige Software (inkl. Virenschutz) oder das Smartphone: Halten Sie diese immer aktuell. Es herrscht ein weitverbreiteter Irrglaube darüber, dass Updates immer erst Probleme bringen.

Dies kann vorkommen, ist aber bei Weitem nicht so häufig, wie viele denken. Ebenso wird, sollte es mal zu einem fehlerhaften Update kommen, meist sehr schnell ein Patch nachgeliefert.

4. Finger weg vom Admin-Konto

Betriebssysteme erlauben es heutzutage, verschiedene Nutzerkonten mit verschiedenen Rechtestufen zu erstellen. Nicht selten gibt es einfach einen Nutzer, der alles darf. Den muss es zwar geben, schließlich muss dann und wann etwas repariert werden, aber dieses Konto ist nichts für den täglichen Gebrauch.

Loggen Sie sich fürs tägliche Surfen und Arbeiten als normaler User ein. Der Grund liegt auf der Hand: Es gibt viele Viren, Trojaner und sonstige Übeltäter, die auf das Kernsystem des Computers zugreifen (müssen), um zu funktionieren.

Wenn der aktive User sich nun einen solchen Virus einfängt, aber die erforderlichen Rechte nicht besitzt, kann der Virus nicht aktiv werden. Schwein gehabt.

Lesen Sie auf der nächsten Seite: Sichere Websites, Zwei-Faktor-Authentifizierung und Daten streuen im Internet

Sichere Websites, Zwei-Faktor-Authentifizierung …

5. Nur auf sicheren Websites surfen

Quelle: PCtipp.ch

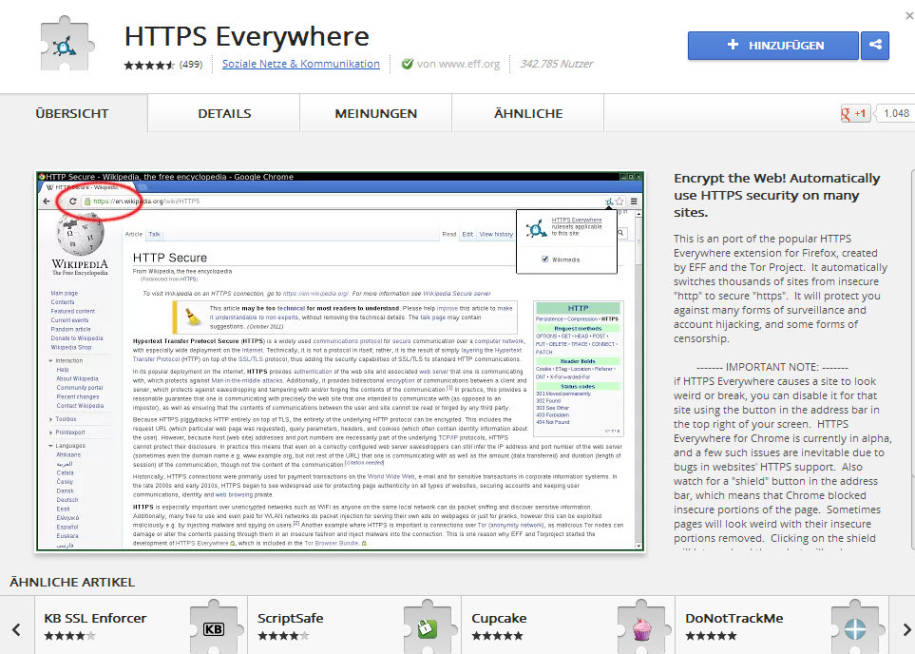

Heutzutage nutzen viele Seiten HTTPS. Besonders in Fällen, die ein Passwort erfordern oder wenn der Umgang mit sensiblen Daten auf der Tagesordnung steht, ist HTTPS unabdingbar.

Hier empfiehlt sich die Installation der Browser-Erweiterung HTTPS Everywhere. Diese zwingt Websites dazu, sämtliche Daten nur verschlüsselt zu übertragen. Die Erweiterung ist kostenlos und steht unter anderem für Firefox, Chrome und Opera zur Verfügung.

6. Zwei-Faktor-Authentifizierung

Viele Internetprovider oder sonstige Webdienste bieten bereits eine Zwei-Faktor-Authentifizierung an. Zweck dieser Technik ist es, dass es mehr braucht als ein Passwort, um an Ihre Daten zu gelangen. So nutzen Banken fürs E-Banking meist eine kleine Maschine oder App, die einen zufälligen Code generiert.

Bei jedem Login in Ihr E-Banking lautet dieser Code anders. So sind Sie – zusammen mit Ihrer PIN, die Sie ohnehin eingeben müssen – doppelt geschützt. Andere Anbieter machen dies mit einer Zusatzzahl, die sie Ihnen per SMS zukommen lassen, oder einer zuvor festgelegten Frage.

7. Daten streuen im Internet

Quelle: Facebook

Es gibt ein Leitwort, das besagt: Je mehr Daten von mir im Internet sind, desto mehr Werbung erhalte ich – und desto grösser ist deshalb die Wahrscheinlichkeit, dass mit meinen Daten Schindluder getrieben wird.

Stellen Sie sicher, dass ein Austausch persönlicher Daten wie Postadresse, E-Mail-Adresse, Telefonnummern etc. nur in einer sicheren Umgebung stattfindet (Stichwort: HTTPS). Alte HTML/Java-Gästebücher auf Vereinswebsites sind kein Ort, an dem Sie Ihre E-Mail-Adresse oder, Gott bewahre, Ihre Telefonnummer hinterlassen sollten.

Auch eine Pop-up-Meldung, die verkündet, dass Sie der soundsovielte Besucher dieser Website sind und deshalb an einer Verlosung teilnehmen, sollte Sie nicht dazu veranlassen, persönliche Daten von sich preiszugeben.

Hinterlassen Sie Ihre Daten also nur da, wo es unumgänglich ist: bei Flugbuchungen oder beim Onlineshopping auf seriösen Portalen. Übrigens: Datensammelei ist längst keine Hacker-Freizeit-Beschäftigung mehr. Seien Sie sich im Klaren darüber, dass Sie z. B. Facebook die Nutzungsrechte an Ihrem Bild überlassen, sobald Sie dieses hochgeladen haben.

8. Vorsicht vor E-Mail-Anhängen und Links

Quelle: Archiv

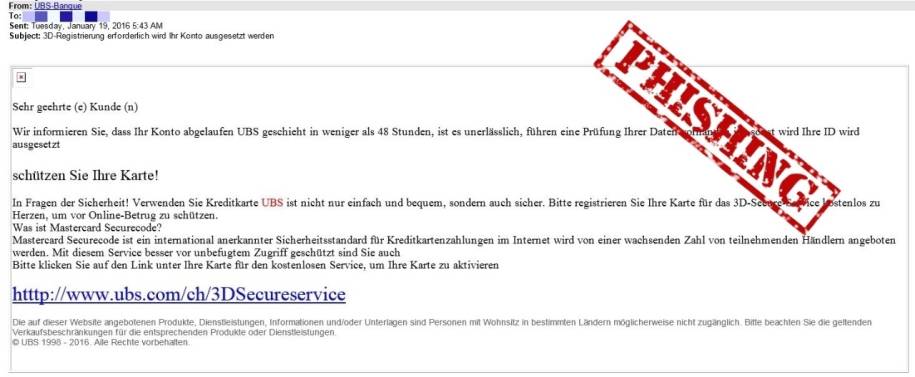

Selbst Experten sind schon darauf hereingefallen: E-Mails von scheinbar seriösen Absendern, mit seriös wirkenden Anliegen und mit virenkontaminierten Anhängen oder Malware-Links, die Ihrem PC eventuell nachhaltig schaden, Daten löschen oder verschlüsseln.

Passiert das, erhalten Sie oft eine Lösegeldforderung, eingeblendet am Computer. Überweisen Sie das Geld nicht, erhalten Sie Ihre Daten nicht zurück, lautet die Drohung. Längst sind solche Mails nicht mehr durchsetzt mit schlechter Grammatik oder gar Schriftzeichen aus anderen Alphabeten (häufig kyrillisch).

Es kann auch vorkommen, dass Ihre Surfgewohnheiten ausspioniert werden, um dann eine darauf angepasste Phishing-Meldung zu verfassen (häufig Word-Dateien mit angeblichen Abrechnungen oder Ähnliches).

Erhalten Sie eine Mail mit Link oder Anhang, überlegen Sie scharf: Erwarte ich etwas Derartiges? Ist es plausibel, dass ich das Erwartete per E-Mail erhalte? Im Zweifelsfall rufen Sie den (angeblichen) Absender an.

*Florian Bodoky ist Stv. Chefredaktor (PCTipp.ch) Online, Apple-User, Audio-Enthusiast, Smartphone-Nerd, PCtipp-YouTuber, -Instagrammer und -TikToker, Tech-Schnäppchen-Jäger und Kaffee-Maschinen-Überforderer.

Be the first to comment