Ransomware, Endpoint Protection and Response und Zero Trust – diese Themen beschäftigen Security-Verantwortliche in diesem Jahr. com! professional führt aus. [...]

Nichts geht mehr, hieß es monatelang in der Verwaltung des Landkreises Anhalt-Bitterfeld. Anfang Juli letzten Jahres schlugen Cyberkriminelle zu und infizierten die Server der Kreisverwaltung mit Ransomware. Zahlreiche Daten wurden verschlüsselt. Gegen ein Lösegeld boten die Ransomware-Angreifer, wie in solchen Fällen üblich, die Datenentschlüsselung an. Der Landrat entschied sich gegen eine Zahlung – man wolle sich nicht erpressen lassen. Die Folge: Die Verwaltung des Landkreises arbeitete viele Wochen im Notmodus. Laut Medienberichten soll die Wiederherstellung der IT-Infrastruktur einen hohen sechsstelligen Betrag verschlungen haben.

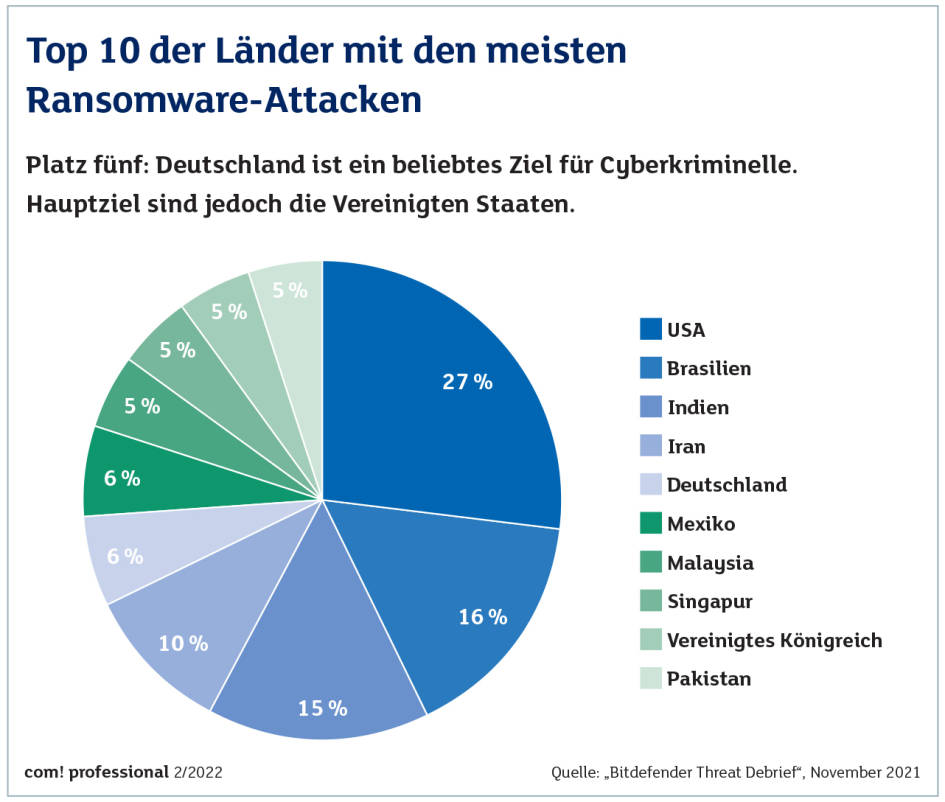

Im vergangenen Jahr sind rund um den Globus unzählige Unternehmen und Behörden Opfer von Ransomware geworden – und auch in Deutschland blieb man nicht verschont: Zahlen des Antiviren-Spezialisten Bitdefender zufolge belegte die Bundesrepublik 2021 bei den von Ransomware am meisten betroffenen Ländern Platz fünf.

Ob Ransomware oder andere Angriffsarten – eines steht fest: Es besteht in vielen Unternehmen dringender Handlungsbedarf beim Thema IT-Sicherheit. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) empfiehlt, 20 Prozent des IT-Etats in Sicherheit zu investieren. „Nach offiziellen Schätzungen geben Unternehmen aktuell weniger als 10 Prozent ihres IT-Budgets für technologische Sicherheitsmaßnahmen aus“, berichtet Thorsten Urbanski, Sicherheitsexperte beim Antiviren-Spezialisten Eset in Deutschland. In Sachen IT-Sicherheit ist also noch viel Luft nach oben.

Hauptgefahr: Ransomware

Ransomware ist für Hacker eine überaus erfolgreiche Angriffsmethode. Die Zahl an Ransomware-Angriffen dürfte daher in diesem Jahr weiter steigen. Dabei ist damit zu rechnen, dass die Kriminellen ihre Methoden verfeinern und zunehmend zweigleisig fahren: Sie verschlüsseln nicht nur die Daten eines Unternehmens, sondern erpressen es zusätzlich damit, zum Beispiel Kundendaten zu veröffentlichen oder Firmeninterna an andere Unternehmen zu verkaufen.

Vor allem der Trend zu immer stärker vernetzten Industrieumgebungen, Stichwort IoT, vergrößert die Gefahr entsprechender Angriffe. Industrieumgebungen bestehen prinzipiell aus zwei unterschiedlichen Bereichen: IT und Operation Technology (OT). Letztere wird, so die Erfahrung von Christian Milde, oft übersehen, wenn es um Schutzkonzepte geht. Milde ist General Manager Central Europe beim Antiviren-Spezialisten Kaspersky.

„Im IoT bleibt es nicht bei der Folge, dass ein Unternehmen im Zweifel pleitegeht“, sagt Andreas Nolte. Angriffe könnten sogar Menschenleben bedrohen, etwa wenn eine Gastherme explodiere, gibt der Head of Cyber Security beim IT-Dienstleister Arvato Systems zu bedenken. Als Beispiel nennt er ein Wasserwerk, auf dessen Systeme Angreifer Zugriff hatten. Sie hätten das Wasser vergiften können. Als Schlupfloch nutzten sie eine RDP-Schwachstelle (Remote Desktop Protocol) auf einem Windows-Gerät. Auch auf solche Bedrohungen müsse man zukünftig vorbereitet sein. Das gelinge jedoch nur, wenn sich die Unternehmenskultur ändere. In vielen Firmen gebe es immer noch tiefe Gräben zwischen den Abteilungen. „Da wollen die ,Blue Collar Worker‘ nicht mit den IT-Experten sprechen – und umgekehrt. Doch um das Schutzniveau zu erhöhen, müssen sie zusammenarbeiten.“

Für die Cybersicherheit industrieller Systeme gibt es allerdings keine schlüsselfertige Lösung, sondern sie besteht aus mehreren Komponenten, die auf das jeweilige Unternehmen zugeschnitten sind. „Um sich vor Ransomware und weiteren Bedrohungen zu schützen, benötigen Unternehmen einen dedizierten Schutz für industrielle Umgebungen“, erklärt Christian Milde von Kaspersky.

Doch wie sieht der Schutz von Industrieumgebungen in der Praxis aus? Hier liegt laut Maninder Singh der Schwerpunkt eher auf Verfügbarkeit und Sicherheit als auf Vertraulichkeit wie bei den IT-Systemen. Fertigungsunternehmen sollten, so der Corporate Vice President Cybersecurity & GRC beim weltweit arbeitenden IT-Dienstleister HCL, eine Sicherheitsstrategie definieren und regelmäßig eine Risikobewertung durchführen. Hierzu gehörten unter anderem eine Schwachstellen- und Bedrohungsmodellierung der Industrieumgebung und ein Industrial-Security-Monitoring mit ausgereiften Reaktionsplänen für Vorfälle.

Gefahr für Lieferketten

Die Allianz Global Corporate & Specialty (AGCS), ein Unternehmensversicherer der Allianz-Gruppe, warnt vor allem vor Attacken auf Lieferketten. Hier gebe es zwei Haupttypen von Angriffen: solche, die auf Software-/IT-Dienstleister abzielen und diese zur Verbreitung von Malware nutzen, und solche, die es auf physische Lieferketten wie kritische Infrastrukturen abgesehen haben. Die Gefahr sei real. AGCS führt den Ransomware-Angriff auf Colonial Pipeline im Mai vergangenen Jahres an – den bislang größten Angriff auf die US-Ölinfrastruktur. Die Folge war eine einwöchige Unterbrechung der Treibstoffversorgung an der US-Ostküste. Colonial zahlte 4,4 Millionen Dollar Lösegeld und zwar in Form von Bitcoins.

Managed Services

Doch trotz des Trends zur Vernetzung aller möglichen Geräte und Produktionsanlagen – in vielen Unternehmen gehören Desktop-PCs und Notebooks noch immer zu den wichtigsten Arbeitsgeräten. Jahrzehntelang schützte man diese Geräte mit einer klassischen Endpoint-Security-Lösung. Aber genügt ein solcher Schutz im Jahr 2022 überhaupt noch? Ein reiner Anti-Malware-Schutz beziehungsweise eine Endpoint-Lösung reichen laut Christian Milde von Kaspersky nicht mehr aus: „Unternehmen benötigen Tools, die nicht nur die Bedrohung am Endpoint blockieren, sondern mit denen sie die neuesten und komplexesten Bedrohungen erkennen, analysieren und auf sie reagieren können.“ Dies sei mit einer Endpoint-Protection- and-Response-Lösung (XDR) der Fall.

„XDR ermöglicht, Daten auf mehreren Security-Ebenen wie E-Mails, Geräte, Server, Cloud-Workloads und Netzwerke automatisch zu erfassen und zu korrelieren. So können Unternehmen potenzielle Bedrohungen schneller identifizieren und unmittelbar reagieren“, ergänzt Andreas Nolte von Arvato Systems.

Für kleinere Unternehmen ohne entsprechende Ressourcen im Bereich IT-Security und mit mangelnder interner Expertise bietet sich ein Managed Service an, also eine Managed-Detection-and-Response-Lösung. Dabei lagert man die Sicherheit an einen Partner aus, der sich um den Schutz kümmert.

Cloud und Threat Intelligence

Wie in vielen Bereichen der IT, so spielt auch in Sachen Security die Cloud eine tragende Rolle: Datenanalyse und Cloud gehen heute Hand in Hand, wenn es um die Erkennung und Bekämpfung von Bedrohungen geht. Zum einen gibt es Cloud-Lösungen, die Schutz bieten, ohne dass dafür die Bereitstellung von Hard- und Software vor Ort in den Unternehmen nötig ist. Zum anderen sammeln Sicherheitslösungen über die Cloud weltweit große Mengen an Daten, die unter anderem als Grundlage für Threat Intelligence dienen. „Threat Intelligence ist ein zentraler Bestandteil eines umfassenden Sicherheitskonzepts für Unternehmen, da es dabei darum geht, Big-Data-Analysen zusammen mit der Expertise von Cybersecurity-Spezialisten für eine nachhaltige Sicherheitsstrategie eines Unternehmens einzusetzen“, erklärt Christian Milde. Darin liege die Zukunft nachhaltiger Cybersicherheit.

Zero Trust

Ein wichtiger Baustein jedes guten Sicherheitskonzepts ist gesunde Skepsis: Zero Trust basiert auf dem Grundsatz, erst einmal überhaupt keinem Gerät, keinem Dienst und keinem Nutzer innerhalb und außerhalb des Unternehmensnetzes zu trauen. Den Nutzen von Zero Trust unterstreicht HCL-Vice-President Maninder Singh: „Das Konzept ,Misstrauen und überprüfen‘’ wird seit Jahrzehnten weiterentwickelt und die Gültigkeit ist durch umfangreiche Studien belegt.“ Doch Zero Trust sei nicht gleich Zero Trust: Es komme auf die Kompetenz und Erfahrung an, die hinter der Implementierung stünden.

Der erste Schritt bei Zero Trust: Unternehmen sollten wissen, welche wichtigen Daten sie schützen wollen. Anschließend implementieren sie ein geeignetes Identitäts- und Zugriffsmanagement mit adaptiver Zugangskontrolle. Hier könnte eine sogenannte Trust Evaluation Engine zum Einsatz kommen, die mithilfe von Künstlicher Intelligenz und maschinellem Lernen Nutzer, Geräteprofile und Verhaltensmuster analysiert, um die Vertrauenswürdigkeit zu bewerten. Jeder Zugriff wird über eine Adaptive Access Control Engine authentifiziert; die Bewertung der Vertrauenswürdigkeit erfolgt dynamisch.

Gefahr von Innen

In Bezug auf die Sicherheit im Unternehmen stehen auch immer wieder die eigenen Mitarbeiter im Fokus. Vielfach heißt es, diese seien eine ebenso große Gefahr wie Hacker – zum Beispiel wenn sie leichtfertig auf Phishing-Mails klicken. Jedoch: „Die überwiegende Mehrheit der sogenannten Innentäter sind eigentlich keine Mitarbeiter, sondern Hacker, die gekaperte Accounts missbrauchen“, weiß Carsten Hoffmann, Manager Sales Engineering bei Forcepoint, einem Anbieter von Tools für den Datenschutz und die Datensicherheit.

Ein erheblicher Anteil der Probleme trete aber auch nach Fehlern durch tatsächliche Mitarbeiter auf, die einfach aus Unwissenheit oder Unachtsamkeit vertrauliche Daten weitergeben. „Und lediglich ein verschwindend kleiner Anteil an Leaks geht auf Industriespionage, also absichtliche Sabotage durch Mitarbeiter zurück.“ Letztere würden allerdings einen überproportional hohen Scha-den anrichten.

Carsten Hoffmann macht in diesem Zusammenhang auf den Aspekt aufmerksam, dass die Herausgabe von sensiblen Informationen aus Unachtsamkeit oder Unwissenheit nur bedingt ein Thema der IT-Abteilung oder gar der IT-Security-Abteilung sei. „Wenn ein Mitarbeiter einen Firmenwagen aus dem Fuhrpark leiht und sich nicht anschnallt, dann blinkt ein Warnsignal im Auto und er wird sich – hoffentlich – anschnallen.“ Keiner würde auf den Gedanken kommen, dieses Problem an den Fuhrparkmanager zu melden.

Genauso verhalte es sich mit der Absicherung sensibler Daten: Wie das Warnlicht im Auto müssten Unternehmen ihren Mitarbeitern entsprechende Werkzeuge an die Hand geben, die sie dazu befähigen, sich und die Firma zu schützen. „DLP – also die Data-Loss-Prevention-Technologie – ist ein solches Werkzeug. Mit DLP ausgestattete Tools warnen Mitarbeiter davor, wenn sie vertrauliche Daten ins Internet stellen oder auf einen USB-Stick ziehen wollen.“

Fazit & Ausblick

Ob von innen oder von außen – Sicherheitslücken stellen seit Jahren eine elementare Bedrohung dar und öffnen Angreifern Tür und Tor in Unternehmensnetzwerke – und sie werden immer bedeutender.

Besonders eindrucksvoll hat dies im vergangenen Dezember die Log4Shell-Schwachstelle gezeigt. Die löchrige Java-Bibliothek auf unzähligen Servern im Internet ermöglichte das Ausführen von Schadcode. „Hier müssen Unternehmen noch stärker als bisher darauf achten, dass keine veraltete Software im Einsatz bleibt und Updates rasch ausgerollt werden“, fasst Thorsten Urbanski von Eset zusammen.

Nach fester Überzeugung von Carsten Hoffmann steht den Unternehmen eine sehr gefährliche Zeit bevor, weshalb der Schutz ihrer Daten und die Privatsphäre ihrer Kunden in einer immer digitaler werdenden Welt höchste Priorität haben müsse. „Unternehmen sollten immer daran denken, was passieren würde, stünden ihre Daten öffentlich zur Verfügung. Der wirtschaftliche Nutzen von gewissen Daten mag zuweilen gering, der Schaden für Betroffene oder die Gesellschaft durch deren Veröffentlichung kann allerdings enorm sein.“

*Konstantin Pfliegl ist Redakteur bei der Zeitschrift com! professional. Er hat über zwei Jahrzehnte Erfahrung als Journalist für verschiedene Print- und Online-Medien und arbeitete unter anderem für die Fachpublikationen tecChannel und Internet Professionell.

Be the first to comment