Das Statistikportal Statista hat Zahlen zur DSGVO von der Europäischen Kommission veröffentlicht, die das Ausmaß der DSGVO-Umsetzung nach nur einem Jahr seit Inkrafttreten verdeutlichen. Ein Kommentar dazu von Chris Harris, EMEA Sales Engineering Director bei Thales. [...]

Seit Mai 2018 gingen laut Statistikportal Statista 150.000 Anfragen und Beschwerden ein, 90.000 davon handelten von Datenschutzverletzungen. Der 25. Mai markiert den bereits zweiten Jahrestag der DSGVO. Die Forderung nach dem Schutz personenbezogener Daten ist jedoch nicht auf die EU beschränkt. Das Vertrauensdefizit wächst rund um den Globus und veranlasst die Menschen, ihr Verhalten im Internet zu ändern. Da sich Länder auf der ganzen Welt zunehmend mit ähnlichen Herausforderungen auseinandersetzen, rüsten sie sich mit neuen Datenschutzbestimmungen aus oder modernisieren bestehende. In den USA, genauer gesagt im Bundesstaat Kalifornien, wird beispielsweise der California Consumer Privacy Act (CCPA) am 1. Juli 2020 in Kraft treten. In Indien wartet der Gesetzentwurf zum Schutz personenbezogener Daten darauf, vom indischen Parlament verabschiedet zu werden. Diese Gesetze weisen oft mehrere Merkmale auf, die dem EU-Datenschutzsystem gemeinsam sind.

Einhaltung des Datenschutzes erfordert Sichtbarkeit

Die schiere Menge an sensiblen Daten bedeutet, dass es immer mehr versehentliche oder absichtliche Datenverletzungen, falsche oder verlorene Datensätze und Vorfälle von Datenmissbrauch gibt. Gleichzeitig verlangen die SOX-, HIPAA-, PCI-, CCPA- und DSGVO-Compliance-Vorschriften von Unternehmen eine vollständige Transparenz und eine lückenlose Aufzeichnung darüber, auf welche Daten wann und von wem zugegriffen oder diese geändert wurden.

Der Einblick in die Assets (die wichtigsten Informationen und Besitzstände eines Unternehmens), ob es sich nun um Daten oder Geräte handelt, ist der Eckpfeiler eines jeden robusten Sicherheitsprogramms. Man kann nicht etwas schützen, von dessen Existenz man nicht weiß. Daher ist die Einsicht in den Speicherort der sensiblen Daten und deren Rückbindung an Verpflichtungen von entscheidender Bedeutung, um geeignete technische und organisatorische Maßnahmen zu ergreifen, um ein Sicherheitsniveau zu gewährleisten, das dem Risiko angemessen ist, das durch die unbefugte Offenlegung von oder den unbefugten Zugriff auf personenbezogene Daten, die übertragen, gespeichert oder anderweitig verarbeitet werden, entsteht.

Mit der Telearbeit als „neuer Normalität“ in Zeiten der COVID-19-Pandemie meldet sich eine noch nie dagewesene Zahl von Beschäftigten von verschiedenen Standorten, persönlichen Geräten, Anwendungen und Cloud-Accounts aus an, was zu neuen Geschäftsrisiken für Unternehmen führt. Um die Geschäftskontinuität aufrechtzuerhalten, übersehen Unternehmen kritische Sicherheitsüberlegungen und machen sich damit anfällig für Hackerangriffe.

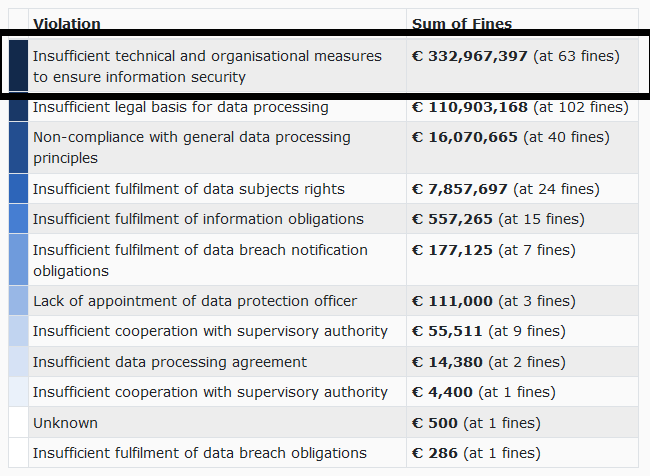

Tatsächlich ist eine Verletzung des Artikel 32 der DSGVO für die Mehrheit der von den nationalen Datenschutzbehörden in den ersten beiden Jahren der DSGVO verhängten Geldstrafen verantwortlich. Er schreibt den Organisationen vor, angemessene Sicherheitskontrollen zum Schutz sensibler Daten durchzuführen. Eine Übersicht darüber liefert diese Webseite: https://www.enforcementtracker.com/?insights

Die obige Statistik zeigt, dass Unternehmen noch nicht dazu in der Lage sind, den DSGVO-konformen Datenschutz umzusetzen. Laut einer Umfrage von Capgemini glauben nur 28 Prozent der Befragten, dass sie die Anforderungen vollständig erfüllen. Für viele Unternehmen wird die wahre Größe der DSGVO-Herausforderung erst deutlich, wenn sie mit den ersten Projekten zur Identifizierung der dort verarbeiteten und gespeicherten personenbezogenen Daten beginnen.

Unternehmen müssen Datenrisiken priorisieren, indem sie eine Klassifizierungsrichtlinie auf der Grundlage der Datensensitivität erstellen. Es müssen Richtlinien entwickelt und umgesetzt werden, die festlegen, welche Arten von Informationen sensibel sind und welche Methoden, z.B. Verschlüsselung, zum Schutz dieser Informationen eingesetzt werden sollten. Darüber hinaus müssen Unternehmen die Übertragung von Informationen im Blick haben, um sicherzustellen, dass die Richtlinien eingehalten werden und wirksam sind.

Fazit

Neue Technologielösungen können Unternehmen dabei helfen, einen vollständigen Einblick in ihre sensiblen Daten zu erhalten und ihre DSGVO-Konformität zu stärken. Lösungen wie Thales CipherTrust Data Discovery and Classification ermöglichen es Unternehmen, ihre sensiblen Daten zu entdecken, das mit diesen Daten verbundene Risiko einzuschätzen und Sicherheitsrichtlinien zu definieren und durchzusetzen. Neben der Möglichkeit, die DSGVO-Konformität zu jedem beliebigen Zeitpunkt zu erleichtern, können Unternehmen Kosten reduzieren und gleichzeitig das Vertrauen von Kunden und Partnern stärken.

*Chris Harris ist EMEA Sales Engineering Director bei Thales.

Be the first to comment