Eine neue Phishing-Methode manipuliert vermehrt reCaptcha-Abfragen. Worum es dabei geht und was dagegen unternommen werden kann, erklärt Klaus Gheri, General Manager Network Security bei Barracuda Networks, in seinem Kommentar. [...]

Auch wenn die stationären Geschäfte langsam wieder öffnen, der Online-Kauf hat wegen der aktuellen Ausgangsbeschränkungen Hochkonjunktur. Viele seriöse Unternehmen sichern ihre Webseiten durch eine sogenannte reCaptcha-Abfrage ab. Im Dauer-Clinch zwischen Cybersicherheit und Cyberkriminalität finden Hacker erfahrungsgemäß immer wieder neue Methoden, persönliche oder Unternehmensdaten abzugreifen. Seit kurzem fällt auf, dass Hacker in Phishing-Kampagnen zum Zweck der Manipulation von E-Mail-Konten zunehmend reCaptcha-Mauern einzusetzen. Damit wollen sie verhindern, dass automatisierte URL-Analysesysteme auf den eigentlichen Inhalt von Phishing–Seiten zugreifen können.

reCaptcha ist ein von Google betriebener Sicherheitsdienst, der prüft, ob eine bestimmte Handlung im Internet von einem Menschen oder von einem Computerprogramm beziehungsweise einem Bot vorgenommen wird. Das Akronym steht für „Completely Automated Public Turing test to tell Computers and Humans Apart (Vollständig automatisierter öffentlicher Turing-Test zur Unterscheidung von Computern und Menschen). Der Turing-Test geht zurück auf Alan Turing, der im Jahr 1950 der Frage nachging, ob ein Computer beziehungsweise eine Maschine, ein dem Menschen gleichwertiges Denkvermögen besäße.

Endbenutzer sind in der Regel sehr vertraut mit dieser Sicherheitsabfrage seriöser Unternehmen, die sie auffordert, ein reCaptcha zu lösen und damit zu klären, dass es sich um einen Menschen handelt. Entsprechend glaubwürdig kommt eine böswillige Phishing–Website daher, die ein echtes reCaptcha missbraucht, um den Benutzer auszutricksen.

128.000 E-Mail mit gefälschten Microsoft-Log-ins

Während einige Methoden die reCaptcha-Box nur simulieren, wird die Verwendung der genuinen reCaptcha-API immer üblicher. Ein zweifellos wirksamerer Ansatz, um automatisierte Scanner zu täuschen, da eine nur gefälschte reCaptcha-Box recht einfach identifizierbar wäre. Entsprechend haben Barracuda-Sicherheitsanalysten im April lediglich eine E-Mail mit einer gefälschten reCaptcha-Box identifiziert, jedoch über 100.000 E-Mails, die die echte reCaptcha-API verwendeten, entdeckt.

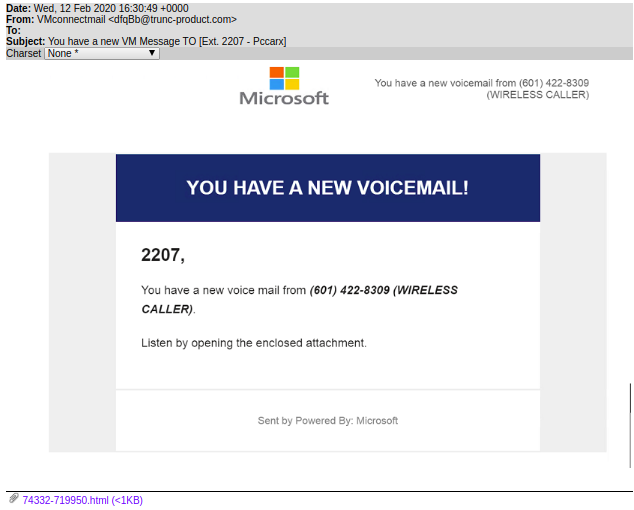

Bei einem Phishing-Angriff auf E-Mail-Konten wurden im gleichen Zeitraum mehr als 128.000 E-Mails verschickt, die gefälschte Microsoft-Anmeldeseiten zeigten. Darin wird mitgeteilt, der Benutzer habe eine Sprachnachricht erhalten.

Zudem enthielten diese E-Mails einen HTML-Anhang, der auf eine Seite mit einer reCaptcha-Mauer weiterleitet.

Die Seite enthält nichts anderes als das reCaptcha. Da dieses Format auch für legitime reCaptchas gebräuchlich ist, hat die Täuschung beste Chancen, keinen Argwohn beim Benutzer aufkommen zu lassen.

Sobald der Benutzer jedoch das reCaptcha löst, wird er auf die eigentliche Phishing–Seite umgeleitet, die wiederum das Aussehen einer gewöhnlichen Microsoft-Anmeldeseite imitiert. Auch, wenn das Erscheinungsbild der Seite mit dem legitimen Mailserver des Benutzers nicht übereinstimmen mag, ist es für den Angreifer durchaus möglich, weitere Informationen zu erhalten, um die Phishing–Seite für spätere Zwecke noch überzeugender zu gestalten.

Einem reCaptcha nicht bedingungslos vertrauen

Es ist unabdingbar, die Benutzer vor der Bedrohung durch böswillige reCaptcha-Mauern aufzuklären und ihnen zu vergegenwärtigen, einem reCaptcha nicht bedingungslos zu vertrauen und blind davon auszugehen, dass die dahinterliegende Seite sicher sei. Es ist unbedingt notwendig, sich das reCaptcha genauer anzusehen und auf Anomalien zu überprüfen. Wie bei jedem E-Mail-basierten Phishing hilft die Suche nach verdächtigen Absendern, URLs und Anhängen, einen Angriff zu erkennen, bevor sie auf das reCaptcha gelangen. Auch ein reCaptcha, das einem neu erscheint, da vorher keine legitime re-Captcha-Abfrage bestand, sollte den Benutzer alarmieren.

Eine Schulung des Sicherheitsbewusstseins der Benutzer ist eine solide Basis dafür, Phishing-Angriffe frühzeitig zu erkennen. Denn die E-Mail selbst ist immer noch ein Phishing-Angriff und kann von E-Mail-Security-Lösungen erkannt werden. Letztendlich wird jedoch keine Sicherheitslösung alles abfangen, deshalb ist die Fähigkeit der Benutzer, verdächtige E-Mails und Websites zu erkennen, entscheidend.

*Klaus Gheri ist General Manager Network Security bei Barracuda Networks.

Be the first to comment