Cyberkriminelle nutzen zunehmend Konten bei legitimen E-Mail-Diensten, um diese für ihre Zwecke zu missbrauchen. Wie starten Cyberkriminelle mit diesen Konten ihre Angriffe? Und wie lassen sich diese Bedrohungen frühzeitig erkennen, blockieren und beseitigen? Ein Kommentar. [...]

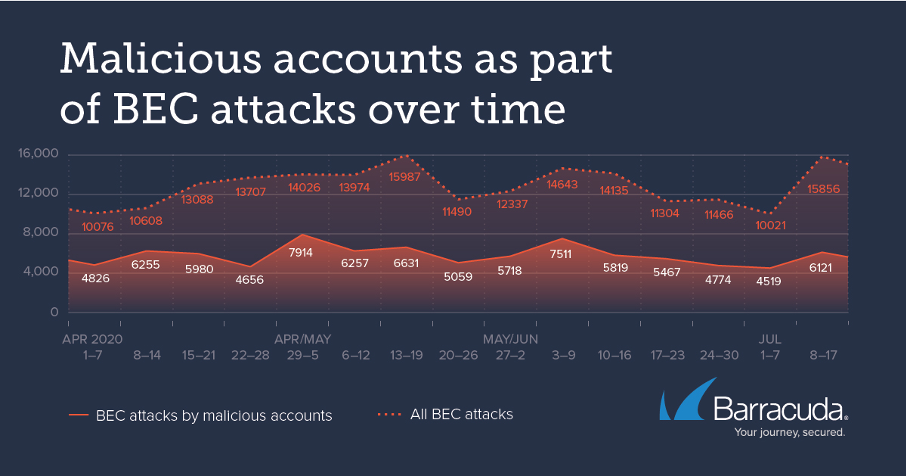

Seit Jahresbeginn haben Security-Analysten von Barracuda 6.170 bösartige Konten identifiziert, die Gmail, AOL und andere E-Mail-Dienste instrumentalisierten und für mehr als 100.000 BEC-Angriffe auf rund 6.600 Organisationen verantwortlich waren.

Cyberkriminelle registrieren E-Mail-Konten bei legitimen Diensten, um sie für Identitätsdiebstähle und nachfolgende BEC-Angriffe zu missbrauchen. In den meisten Fällen nutzen sie diese Konten nur wenige Male, um nicht entdeckt oder von den E-Mail-Dienstanbietern blockiert zu werden. Jede solche E-Mail-Adresse, die bei BEC-Angriffen auftaucht, wird als böswilliges Konto eingestuft und gibt genau Aufschluss darüber, wie Cyberkriminelle E-Mail-Konten verwenden. Seit April dieses Jahres sind 45 Prozent der aufgedeckten BEC-Angriffe auf derartig kompromittierte Konten zurückzuführen. Dabei nutzten die Kriminellen teilweise einzelne Konten für mehrere Angriffe auf verschiedene Organisationen.

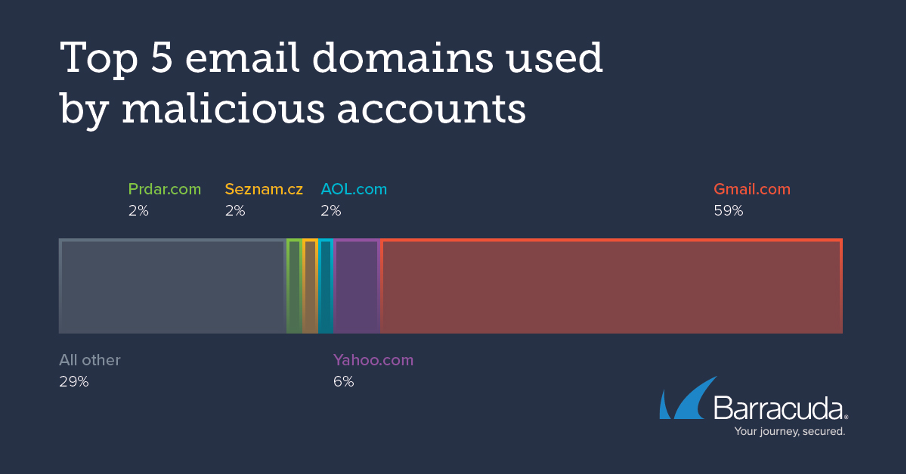

Ganz oben auf der Liste manipulierter E-Mail-Dienste für bösartige Konten steht Gmail. Cyberkriminelle bevorzugen diesen Dienst, weil er frei zugänglich, kostenlos und einfach zu registrieren ist. Ganz wichtig: Gmail hat einen ausreichend guten Ruf, um E-Mail-Sicherheitsfilter zu passieren. Obwohl Angreifer ein und dieselbe E-Mail-Adresse mehrfach verwenden, ändern sie die Namen für ihr Täuschungsmanöver.

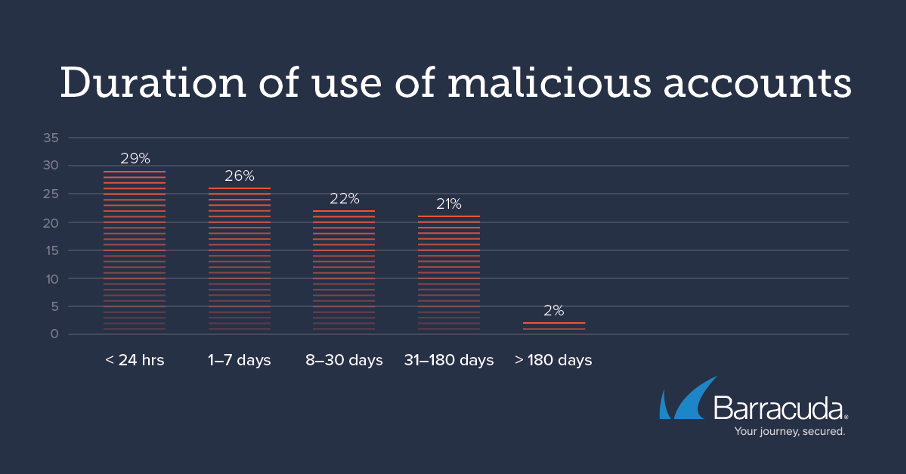

Cyberkriminelle sind naturgemäß misstrauisch und entsprechend vorsichtig. Also nutzen sie die bösartigen Konten selten über einen längeren Zeitraum. 29 Prozent der entdeckten bösartigen Konten waren lediglich 24 Stunden aktiv. Das hat folgende Gründe:

- E-Mail-Provider melden und sperren bösartige Konten.

- Die Registrierung eines Kontos ist in der Regel schnell und einfach geschehen.

- Cyberkriminelle können ein Konto nach anfänglichen Angriffen vorübergehend stilllegen und nach längerer Zeit wieder darauf zurückgreifen.

Auf Cyberkriminelle ist kein Verlass: Während viele Angreifer die meisten ihrer kompromittierten Konten nur für kurze Zeit nutzen, trieben einige ihr Unwesen über ein Jahr damit. Allerdings nicht durchgehend. So kehrten sie nach einer längeren Pause zurück, eine E-Mail-Adresse bei Angriffen wiederzuverwenden.

Nachdem Angreifer im E-Mail-Netz anfänglich die Lage sondieren, geben sie sich bei einem konkreten Angriff als Mitarbeiter oder irgendeine andere vertrauenswürdige Person oder ein Geschäftspartner aus. Gewöhnlich versucht der Angreifer über E-Mail zunächst sein potenzielles Opfer zu kontaktieren und eine Vertrauensbasis zu schaffen. Sinn und Zweck der Masche ist, zu kommunizieren, und eine Antwort zu erhalten. Daher sind BEC-Angriffe in der Regel inhaltlich eingeschränkt, aber stark personalisiert. Dies erhöht die Möglichkeit, eine Antwort zu bekommen. Bei der Kontaktaufnahme fügen Angreifer in ihre E-Mails oft reale, kopierte Threads ein, etwa bei der Bitte um eine Banküberweisung, und erhöhen dadurch die Glaubwürdigkeit der Nachricht. Zudem richten Betrüger Postfachregeln ein. So verbergen oder löschen sie alle E-Mails, die sie über das gehackte Konto versenden.

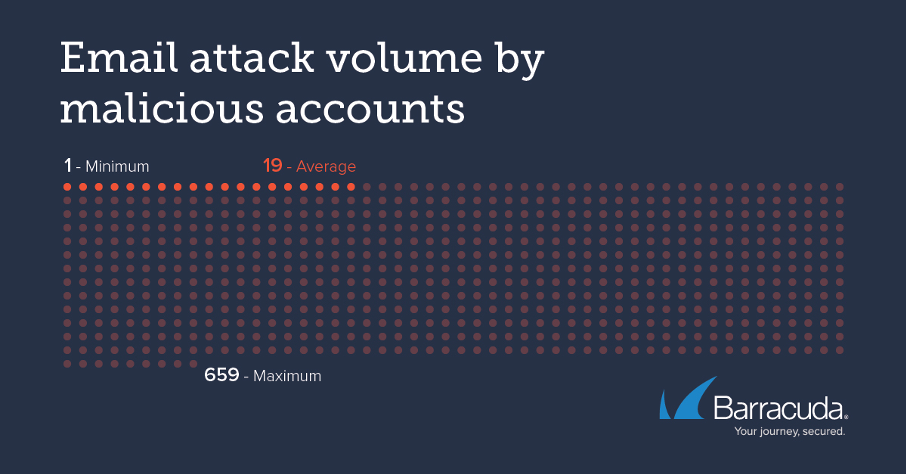

Erkenntnisse aus Angriffen auf rund 6.600 Organisationen offenbarten, dass Cyberkriminelle sehr oft dieselben E-Mail-Adressen verwendeten, um verschiedene Organisationen anzugreifen.

Wie sich Organisation schützen können

Unternehmen und Organisationen haben verschiedene Möglichkeiten, sich vor BEC-Angriffen zu schützen. Zentral sind die folgenden Maßnahmen:

- Cyberkriminelle nutzen BEC-Angriffe, um E-Mail-Gateways zu umgehen. Um nicht entdeckt zu werden, nutzen sie daher jedes bösartige Konto nur für wenige Angriffe. Der Einsatz künstlicher Intelligenz zur Identifizierung ungewöhnlicher Absender, Anfragen oder Benachrichtigungen hilft, BEC-Angriffen und andere Betrugsvektoren aufzudecken.

- Die Identifizierung von Konten, die Angreifer verwenden, ist nicht immer einfach. Cyberkriminelle nutzen Spoofing-Techniken, also das Eindringen in Netzwerke, indem eine vertrauenswürdige Identität vorgetäuscht wird, die es mitunter schwierig machen, dass bei einem Angriff tatsächlich verwendete Konto zu identifizieren. Angesichts der geringen Anzahl von Angriffen, die von einem einzigen bösartigen Konto ausgehen, ist es eher unwahrscheinlich, dass dieselbe Organisation von zwei verschiedenen BEC-Angriffen, die von demselben E-Mail-Konto ausgehen, attackiert wird. Security-Lösungen, die Bedrohungsinformationen solcher Art in Echtzeit zwischen verschiedenen Organisationen austauschen können, bieten ein deutlich höheres Schutzniveau.

- Die Anwenderschulung sollte immer Teil der Sicherheitsstrategie sein. Mitarbeiter müssen für ungewöhnliche Nachrichten, die von außerhalb kommen, sensibilisiert werden. Und sie sollten über die neuesten Taktiken von Cyberkriminellen Bescheid wissen. Die bei weitem effektivste Maßnahme zur Prävention ist die Inszenierung simulierter Angriffe zu Trainingszwecken.

Es geht vor allem darum, beim Cybersecurity-Wettlauf seinen Angreifern einen Schritt voraus zu sein. Die Mittel sind vorhanden, sie müssen nur eingesetzt werden.

*Klaus Gheri ist General Manager Network Security bei Barracuda Networks.

Be the first to comment