Vor dem Hintergrund der Coronavirus-Pandemie missbrauchen Cyberkriminelle das massive öffentliche Interesse nun auch für ihre Angriffe, warnt Klaus Gheri, General Manager Network Security bei Barracuda Networks, und verrät, welche Maßnahmen davor schützen. [...]

Zu den häufigsten Taktiken zählt die E-Mail-Impersonation-Attacke: Hierbei geben sich Kriminelle als offizielle Stellen wie etwa die Weltgesundheitsorganisation (WHO) aus, um Benutzer dazu zu bringen, eine bösartige E-Mail zu öffnen. Diese Art Angriffe, bei denen Hacker auf Basis aktueller Ereignisse die Angst oder das Mitgefühl ihrer Opfer ausnutzen, ist leider nicht neu. Die meisten dieser Betrugsversuche sind darauf ausgelegt, das Benutzergerät zu infizieren und Malware zu verbreiten, Anmeldedaten zu stehlen oder Spenden für gefälschte Wohltätigkeitsorganisationen über bösartige Websites abzugreifen. Darüber hinaus missbrauchen Kriminelle die aktuelle Lage auch für den Verkauf gefälschter Versionen knapper medizinischer Ausrüstung oder angeblicher Heilmittel sowie für Betrugsversuche, die Investitionsmöglichkeiten in Unternehmen anpreisen, die behaupten, einen Impfstoff entwickelt haben.

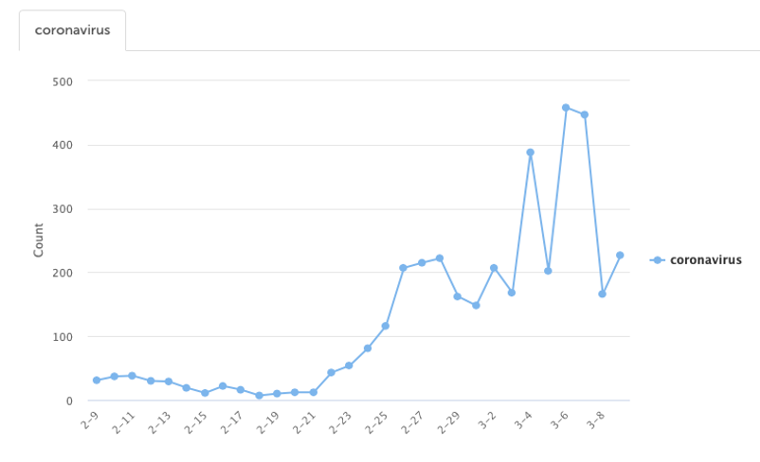

Anstieg von Domain-Registrierungen mit dem Schlagwort „Coronavirus“

Die Registrierung neuer Domains, die das Wort „Coronavirus“ verwenden, hat zudem einen regelrechten Boom erlebt. Viele davon werden voraussichtlich von Hackern missbraucht. Auf den ersten Blick scheinen diese Websites zwar Nachrichten oder Ratschläge zur Coronavirus-Pandemie zu beinhalten, werden aber für Phishing oder zur Verbreitung von Malware genutzt. Betrügerische E-Mail-Impersonation-Attacken enthalten oft Links zu dieser Art Websites.

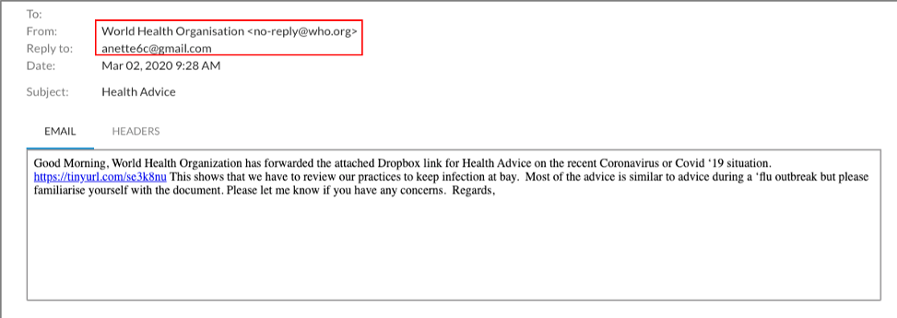

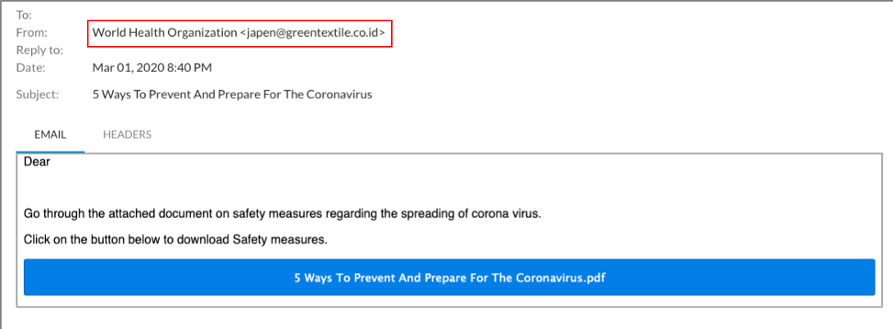

E-Mail-Impersonation-Angriffe

In den vergangenen Wochen zeigte sich eine Reihe von Angriffen, bei der sich der Absender als WHO ausgab und die E-Mail angeblich Informationen über das neuartige Coronavirus bereitstellt. Cyberkriminelle verwenden hierfür oft Domain-Spoofing-Taktiken, um ihren Opfern die Legitimität des Absenders vorzutäuschen:

Home Office: Erhöhte Gefahr durch Phishing

Als Präventivmaßnahme gegen die Verbreitung des Coronavirus fordern viele Organisationen ihre Mitarbeiter auf, bis auf weiteres von zu Hause aus zu arbeiten. Diese Mitarbeiter verlassen sich in der Regel auf den E-Mailverkehr bei der Kommunikation mit Kollegen sowie hinsichtlich Updates ihres Arbeitgebers zur aktuellen Lage, etwa durch Nachrichten von der Personalabteilung oder des oberen Managements. Diese Erwartungshaltung schafft ein erhöhtes Sicherheitsrisiko für Unternehmen, da Benutzer eher versehentlich eine bösartige E-Mail öffnen, wenn sie eine ähnliche, legitime Nachricht erwarten.

Maßnahmen zum Schutz für Unternehmen und deren Mitarbeitern

Im Folgenden finden sich grundlegende Maßnahmen, wie sich Unternehmen und Mitarbeiter vor E-Mail-Betrug schützen können:

- E-Mails von angeblich offiziellen Stellen: Vorsicht bei E-Mails, die vorgeben, von der WHO oder anderen offiziellen Stellen zu stammen. Nutzer sollten direkt auf deren Websites gehen, um die neuesten Informationen zu erhalten. Generell sollten sie keine Links in E-Mails von unbekannten Absendern anklicken, da diese zu bösartigen Websites führen können.

- E-Mails von unternehmensinternen Stellen: Nutzer sollten zudem besonders wachsam bei E-Mails von internen Abteilungen oder Führungskräften sein, die innerhalb des Unternehmens über den Coronavirus-Ausbruch informieren würden. Domain- und Anzeigenamen-Spoofing sind einige der am häufigsten verwendeten Techniken von Cyberkriminellen.

- Keine Informationen preisgeben: Nutzer sollten niemals persönliche Informationen oder Anmeldedaten auf eine E-Mail-Anfrage preisgeben. Auf diese Weise kann ein Phishing-Angriff zu einem BEC-Angriff führen.

- IT-Abteilung mit einbeziehen: Alle bösartigen E-Mails und Angriffe sollten umgehend an die IT-Abteilungen zur Untersuchung und Behebung gemeldet werden.

- Security-Technologien: Unternehmen sollten sicherstellen, dass sie über einen zuverlässigen Viren-, Malware- und Anti-Phishing-Schutz verfügen.

- Mitarbeiterschulung: Darüber hinaus sollten alle Mitarbeiter eine aktuelle Schulung über die neuesten Phishing- und Social-Engineering-Angriffe erhalten.

Cyberkriminelle sind immer auf der Suche nach Wegen, um aktuelle Ereignisse für Angriffe zu missbrauchen. Um sich auf dem Laufenden über die neuesten Betrugsversuche zu halten, können Nutzer die Warnmeldungen der Cybersecurity and Infrastructure Security Agency (CISA) und ähnlichen Websites verfolgen.

*Klaus Gheri ist General Manager Network Security bei Barracuda Networks.

Be the first to comment