Identity und Access Management ist entscheidend für den Schutz kritischer Daten und die Erfüllung gesetzlicher Vorgaben. Doch IAM-Lösungen sind vielen zu umständlich und zeitaufwendig. Eine neue Studie zeigt die größten Kritikpunkte von Firmen. [...]

Höhere Produktivität, schnellere Freigaben, mehr Datensicherheit und entlastete Admins – Es gibt viele Gründe, die für den Einsatz von Identity und Access Management sprechen. Ebenso lang ist die Liste an Gesetzen und Sicherheitsstandards, die die Einschränkung von Zugriffsrechten und eine geregelte Verwaltung von IT-Konten verlangen: NIS2, ISO 27001, BAIT, TISAX, die DSGVO und viele mehr.

Egal, ob es um den Schutz sensibler Daten, die Effizienz der eigenen IT oder die Erfüllung wichtiger Regularien geht: Es führt kein Weg mehr an Identity und Access Management vorbei. Ohne eine geeignete Lösung für die Administration von Benutzerkonten und Zugriffsrechten haben Organisationen schlicht keine Chance, ihre zunehmend komplexen, hybriden und dezentralen IT-Infrastrukturen angemessen zu verwalten.

Die zunehmende Relevanz von IAM ist also unbestreitbar. Weniger klar ist hingegen die Frage, wie Organisationen Identity und Access Management am besten in die Tat umsetzen: Welche Lösungen stehen ihnen dabei zur Verfügung und wie sind diese aufgebaut?

Wie läuft ein durchschnittliches IAM-Projekt ab? Und welche Herausforderungen gibt es im Einsatz von IAM-Systemen?

Denn leider kommt es in der Praxis häufig zu Problemen bei der Installation, Nutzung und Wartung von IAM-Lösungen.

IAM Kritikpunkte: Was Firmen im Einsatz stört

Um von den Vorteilen eines IAM-Systems zu profitieren, muss dieses nahtlos in den IT- und Unternehmensalltag integriert werden. Doch das gelingt nicht immer problemlos. Um mehr über die Herausforderungen im Identity und Access Management zu erfahren, hat tenfold das Marktforschungsinstitut YouGov mit der Durchführung einer Studie zur IAM-Nutzung beauftragt.

Insgesamt wurden dazu 400 IT-Verantwortliche aus Deutschland und Österreich befragt, wie es in ihrer Organisation um die Verwendung von Identity und Access Management steht.

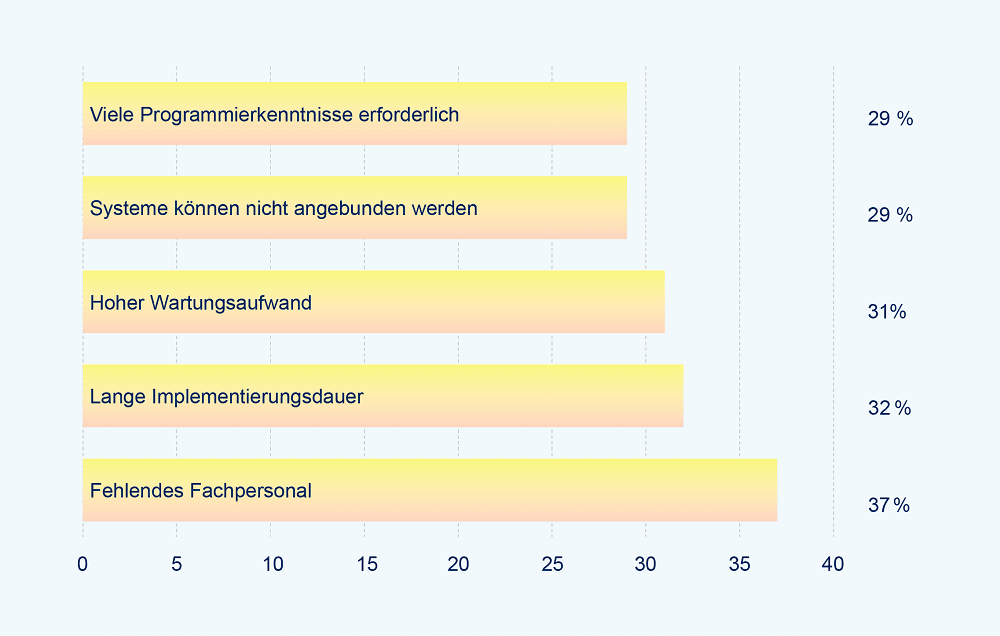

Trotz der klar erkennbaren Vorteile und der Relevanz des Themas, sehen die Befragten auch Probleme im Einsatz ihrer Lösung. Die häufigsten Kritikpunkte, die IT-Entscheider bei IAM-Produkten benennen, sind:

- 37% – Fehlendes Fachpersonal zur Implementierung

- 32% – Lange Implementierungsdauer

- 31% – Hoher Wartungsaufwand

- 29% – Systeme können nicht angebunden werden

- 29% – Viele Programmierkenntnisse erforderlich

Bemängelt wird also die zeit- und personalintensive Inbetriebnahme, sowie der hohe Aufwand und die erforderlichen Spezialkenntnisse im Betrieb. Worauf beziehen sich die Teilnehmenden dabei? Organisationen, die bislang noch keine Erfahrungen mit Identity und Access Management Systemen gemacht haben, mag es überraschen, mit viel Arbeit die Installation einer IAM-Software einhergeht.

Identity Management zum Selberbauen

Um Konten und Rechte in allen Zielsystemen verwalten zu können, muss eine IAM-Lösung in der Lage sein, an unterschiedlichste Dienste und Anwendungen anzudocken. Als zentraler Verzeichnisdienst ist das Windows Active Directory dabei von entscheidender Bedeutung, darüber hinaus braucht es aber auch Anbindungen an Cloud-Dienste wie Microsoft 365 und verschiedenste Fach- und Geschäftsanwendungen.

Zur Anbindung an diese Systeme stellen IAM-Lösungen zwar die nötigen Protokolle in Form von APIs bereit, es bleibt den Kunden jedoch selbst überlassen, das Verhalten der jeweiligen Schnittstelle zu definieren und die entsprechenden Workflows zu entwickeln.

Welche Daten werden ein- bzw. ausgelesen? Wie werden diese formatiert und zugeordnet? Welche Prozesse sollen im Zielsystem angestoßen werden? Wie läuft die Genehmigung neuer Konten und Rechte ab? All das müssen Organisationen vor der Inbetriebnahme selbst festlegen.

Dieses Baukasten-Prinzip hat den Vorteil, dass Betriebe ihr Identity und Access Management exakt nach ihren Vorstellungen gestalten können. Technische und strukturelle Sonderfälle – wie etwa durch stark abweichende Vorgaben für unterschiedliche Konzernbereiche – lassen sich dadurch haarklein modellieren.

Aber diese Freiheit wird auf Kosten einiger gravierender Nachteile erkauft: Das Baukasten-Modell macht die Inbetriebnahme einer IAM-Lösung sehr komplex und arbeitsintensiv. Oft braucht es mehrere Jahre, bis das Setup abgeschlossen ist.

Das Festlegen der notwendigen Abläufe erfordert nicht nur Zeit, sondern auch einen hohen Grad an technischer Expertise. Hier entsteht der hohe Programmieraufwand, den Organisationen in der Praxis bemängeln: Um ihr Berechtigungsmanagement zu automatisieren, müssen Betriebe zunächst viel Energie in das Erstellen von Schnittstellen und Workflows investieren.

Keine leichte Aufgabe neben dem normalen IT-Betrieb, der während dieser Zeit natürlich nicht stillstehen darf. Im Vergleich zu geprüften und bewährten Standardabläufen und vorgefertigten Interfaces lässt die Qualität der eigens erstellten Anbindungen darüber hinaus meist zu wünschen übrig.

Kostspieliger Support

Da die wenigsten Organisationen Erfahrung mit dem Aufbau einer IAM-Plattform haben, begleiten meist externe Consultants des Herstellers oder Lösungspartners den Installationsprozess. Der Dienstleister kann dabei auch die Entwicklung der nötigen Skripte und Workflows übernehmen, welche die Identity und Access Management Lösung in die vorhandene IT integrieren. Die Organisation definiert also ihre Anforderungen und die Spezialisten setzen diese um.

Dieses Vorgehen bietet zwar eine Arbeitserleichterung, hat aber auch einen Haken: Erstens kann die externe Unterstützung angesichts des hohen zeitlichen Aufwands schnell sehr teuer werden. Zweitens macht sich die Organisation so von den Kapazitäten und der Verfügbarkeit externer Dienstleister abhängig. Und das gilt nicht nur für die erstmalige Inbetriebnahme: Da sich die IT eines Unternehmens laufend verändert, müssen natürlich auch später noch neue System angebunden und neue Workflows erstellt werden.

Personeller Aufwand

Um explodierende Kosten zu vermeiden, versuchen viele Unternehmen, die Implementierung zumindest teilweise durch eigene Fachkräfte umzusetzen. Consultants setzen dabei die ersten Schritte, schulen das Personal und begleiten den Prozess. Allerdings kostet auch die Einarbeitung viel Zeit und die wenigsten Betriebe können währenddessen auf ihr begrenztes IT-Personal verzichten. Hinzu kommt: Selbst wer intern Experten einschult ist nicht vor Wissenslücken gefeit, wenn entscheidende Personen ausfallen oder das Unternehmen wechseln.

Das Kernproblem bleibt die hohe Komplexität der meisten IAM-Systeme, welche die langwierige Inbetriebnahme und den hohen Betriebsaufwand dieser Lösungen verursacht. Vielen Organisationen, insbesondere im Mittelstand, fehlen schlicht die Ressourcen, um ein System dieser Art effektiv zu nutzen.

Sie haben weder das Budget für endloses Consulting, noch die personellen Kapazitäten, um mehrere Vollzeit-Kräfte für den Betrieb einer IAM-Lösung abzustellen. Und das alles für einen Grad an Anpassbarkeit, den sie gar nicht brauchen.

Die Lösung: No-Code IAM

Die gute Nachricht lautet: Identity und Access Management muss nicht so kompliziert und zeitaufwendig sein, wie die gängigen Lösungen, die die von uns befragten IT-Verantwortlichen kritisieren. No-Code IAM ermöglicht eine schnelle und einfache Inbetriebnahme durch das Bereitstellen vorgefertigter Standard-Abläufe und -Anbindungen.

Anstatt monatelanger Programmierarbeit können die mitgelieferten Plugins und Workflows in grafischen Menüs mit wenigen Handgriffen konfiguriert werden. So verkürzt sich nicht nur die Setup-Phase, auch laufende Anpassungen werden deutlich erleichtert.

Der No-Code Ansatz erlaubt es Organisationen, Benutzer und Zugriffsrechte mit minimalem Aufwand effektiv und sicher zu verwalten. Dadurch ist es auch mit wenig IT-Personal möglich, sensible Daten vor ungewollten Zugriffen zu schützen und steigende Anforderungen an Sicherheit und Datenschutz zu erfüllen.

Das macht No-Code-Lösungen wie tenfold zu einem entscheidenden Werkzeug für Organisationen, die ihre IT mit begrenzten Ressourcen erfolgreich managen wollen.

*Als Senior Manager Channel Sales bei dem IAM-Entwickler tenfold hilft der IT-Sicherheitsexperte Helmut Semmelmayer Firmen dabei, Zugriffsrechte sicher und effizient zu verwalten.

Be the first to comment