Cyberkriminelle jubeln immer mehr Opfern schädliche Kryptominer unter und missbrauchen so die fremden PC-Ressourcen zum Schürfen von Kryptowährungen. Ein einträgliches Geschäft, wie Beobachtungen von Kaspersky zeigen. [...]

Schädliche Kryptominer werden offenbar zur Landplage. Zumindest zeigen dies aktuelle Zahlen des Cybersecurity-Spezialisten Kaspersky. Den Experten zufolge ist im Jahr 2022 die Zahl neuer Modifikationen schädlicher Mining-Programme stark angestiegen.

In den ersten drei Quartalen dieses Jahres identifizierten sie konkret 215.843 neue Varianten, mehr als doppelt so viele wie im Vorjahr. Dieser Anstieg ist speziell auf einen starken Sprung im dritten Quartal zurückzuführen: in den drei Monaten wurden mehr als 150.000 schädliche Miner entdeckt, ein Anstieg von über 230 Prozent im Vergleich zum Vorjahreszeitraum.

Denn im dritten Quartal 2022 verzeichneten die Experten der Firma einen starken Anstieg von Kryptominer-Varianten, und zwar ein Wachstum von über 230 Prozent im Vergleich zum Vorjahreszeitraum. Konkret liegt die Anzahl an Kryptominern aktuell bei über 150.000 und ist damit dreimal so hoch wie im dritten Quartal 2021.

Größte beobachtete Schürfung im Wert von 40.500 Dollar

Damit kapern Cyberkriminelle immer mehr Rechenressourcen ihrer Opfer, um Kryptowährungen zu schürfen, die sie natürlich auf dem eigenen Konto verbuchen. Dieses moderne Parasitentum scheint einträglich zu sein. Denn gemäß Kaspersky erschürfen Cyberkriminelle damit derzeit ein Einkommen von durchschnittlich rund 1500 US-Dollar im Monat.

In einem Fall konnte von den Spezialisten eine Wallet identifiziert werden, bei der eine Transaktion mit 40.500 US-Dollar (beziehungsweise der Wert von 2 Bitcoins) einging.

(Quelle: Kaspersky )

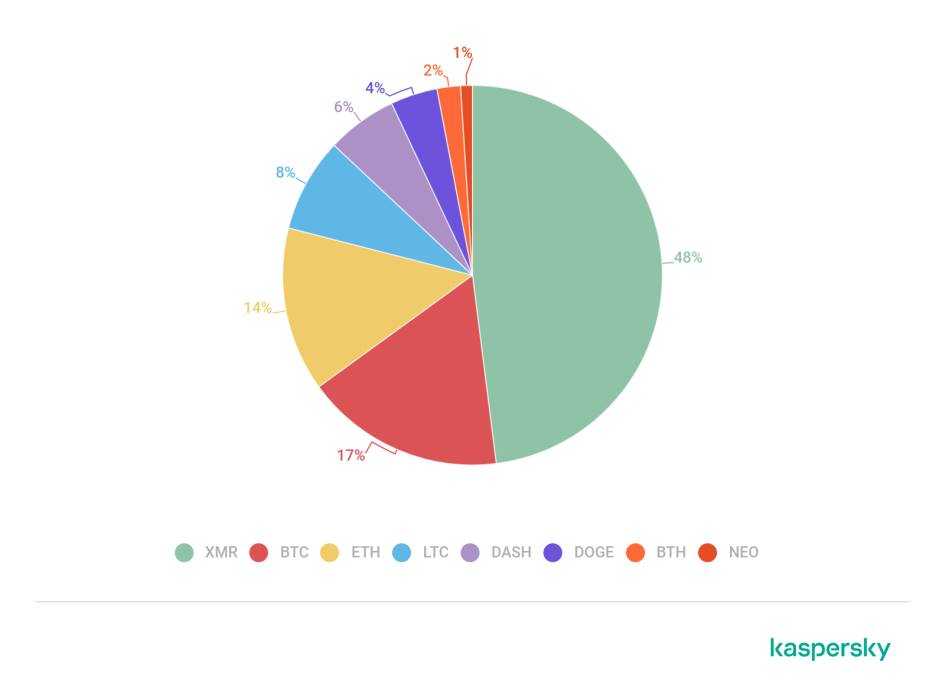

Am häufigsten, nämlich in 48 Prozent der Fälle, minen die analysierten Samples die Kryptowährung Monero (XMR), auch dies zeigt die Untersuchung von Kaspersky, die unter dem Titel „The state of cryptojacking in 2022“ veröffentlicht wurde.

Die Popularität von XMR unter Cyberkriminellen ist dabei kein Zufall. Denn die Währung ist für Techniken bekannt, mit denen Transaktionsdaten anonymisiert werden, um eine größtmögliche Privatsphäre zu gewährleisten. Dadurch können weder Adressen, die mit Monero handeln, noch Transaktionsbeträge, Guthaben oder Transaktionshistorien eingesehen werden.

Ungepatchte Sicherheitslücken zur Verbreitung von Minern

Am häufigsten werden die Miner über schädliche Dateien, die sich als Raubkopien von Filmen, Musikdateien, Spielen und Software tarnen, verbreitet. Außerdem nutzen Cyberkriminelle ungepatchte Sicherheitslücken zur Verbreitung von Minern aus.

Die Daten der Kaspersky-Telemetrie zeigen, dass fast jeder sechste Angriff, der eine Sicherheitslücke ausnutzte, von einer Miner-Infektion begleitet wurde. Dabei wurden Miner im dritten Quartal 2022 häufiger genutzt als Backdoors, die in der ersten Hälfte des Jahres 2022 die erste Wahl der Cyberkriminellen waren.

«Kryptowährungen sind nach wie vor im Trend, sodass es nicht überrascht, dass Cyberkriminelle ebenfalls davon profitieren wollen», kommentiert Andrey Ivanov, Sicherheitsexperte bei Kaspersky.

«Zwar nimmt die Anzahl der Bedrohungen zu, gleichzeitig bleibt jedoch die Anzahl der Nutzer, die auf Miner treffen, annähernd gleich. Deshalb ist es äußerst wichtig, das Bewusstsein der Anwender für die ersten Anzeichen einer Malware-Infektion zu schärfen», fügt er an.

Anzeichen, dass man sich einen Kryptomining-Schädling eingefangen hat, sind gemeinhin eine spürbar verringerte Leistung des Rechners, erhöhte Wärmentwicklung und ein auffällig hoher Energieverbrauch, respektive bei mobilen Geräten eine ungewöhnlich kurze Akkulaufzeit sowie untypischer Netzwerktraffic.

Be the first to comment