90 Prozent der von Zero Networks befragten IT- und Sicherheitsexperten sehen Zero Trust als entscheidend für die Verbesserung ihrer Cybersicherheit an. 75 Prozent sind der Meinung, dass Mikrosegmentierung „sehr“ oder „äußerst“ wichtig ist, um Zero Trust zu erreichen. Nur fünf Prozent setzen jedoch Mikrosegmentierung bereits ein. [...]

Zero Networks hat eine Studie über die Rolle der Netzwerksegmentierung in Zero-Trust-Architekturen vorgestellt. Die Studie untersucht die Ansichten der Befragten zum Zero-Trust-Modell und den Zusammenhang von Zero Trust mit der Netzwerk- und Gesamtsicherheit. Sie liefert Erkenntnisse und Einblicke zur Mikrosegmentierung, Hindernisse bei der Umsetzung und zeigt auf, wie diese überwunden werden können.

Mikrosegmentierung als Teil von Zero Trust

Mikrosegmentierung ist eine entscheidende Kontrollmaßnahme, die sie zu einem Teil des grundlegenden Zero-Trust-Frameworks macht. Im Gegensatz zu älteren Methoden, bei denen Netzwerke in grobe Zonen unterteilt, erfolgt die Mikrosegmentierung auf einer viel detaillierteren Ebene. Sie stimmt eng mit der Philosophie und den Prinzipien von Zero Trust überein, indem sie eine granulare Zugriffskontrolle durchsetzt und die Angriffsfläche minimiert.

Zero Trust ist ein Ansatz für Cybersicherheit, der auf dem Prinzip basiert, dass keine Person, Anwendung oder kein Gerät vertrauenswürdig ist, bis ihre Identität und Autorisierung überprüft werden können. Darüber hinaus verlangt Zero Trust, dass Benutzern nur das absolute Minimum an Zugriff gewährt wird, das für ihre Aufgabe erforderlich ist. Zero Trust ist ein Modell, kein Produkt. Es wird hauptsächlich im Zusammenhang mit dem Netzwerkzugriff verwendet, aber die Prinzipien von Zero Trust lassen sich auch für den Daten- und Anwendungszugriff umsetzen.

Die Praxis der Netzwerksegmentierung steht im Einklang mit Zero Trust. Bei der Segmentierung eines Netzwerks werden separate Zonen eingerichtet, die jeweils eine eigene Authentifizierung und Autorisierung für den Zugriff erfordern. Daher verfügt ein segmentiertes Netzwerk über Zero Trust und das Prinzip des geringsten Zugriffs ist in seine Architektur integriert, sodass Benutzer ihre Identität überprüfen müssen, bevor ihnen Zugriff auf ein Asset oder ein Netzwerksegment gewährt wird.

Diskrepanz zwischen Theorie und Praxis

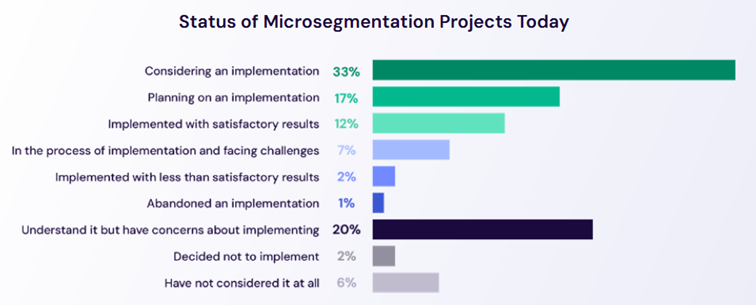

90 Prozent der befragten IT- und Sicherheitsexperten sehen Zero Trust als entscheidend für die Verbesserung ihrer Cybersicherheit an. 75 Prozent sind der Meinung, dass Mikrosegmentierung „sehr“ oder „äußerst“ wichtig ist, um Zero Trust zu erreichen. Nur fünf Prozent setzen jedoch Mikrosegmentierung bereits ein. Diese Diskrepanz ist wahrscheinlich auf Herausforderungen bei der Umsetzung zurückzuführen. Hierzu gehören Bedenken hinsichtlich der Komplexität, der Integration in Altsysteme und die Angst, durch die Mikrosegmentierung des Netzwerks etwas im IT-Bestand zu „zerstören“. Obwohl 40 Prozent der Befragten eine Mikrosegmentierung planen oder in Betracht ziehen, erweist sich die Umsetzung somit als schwierig.

Die Studie ergab, dass die Befragten sehr viele Assets mit ihren Unternehmensnetzwerken verbinden. 33 Prozent binden zwischen 5.001 und 50.000 Assets an, 31 Prozent mehr als 50.000. Diese Datenpunkte verdeutlichen, wie schwierig es sein kann, ein Netzwerk und die darin enthaltenen Systeme und Daten zu sichern. Dies gilt insbesondere bei einer „flachen“ Netzwerktopografie, die keine Segmentierung aufweist, was es einem Asset ermöglicht, sich überall im Netzwerk zu bewegen, sobald es Zugang erhält.

Herausforderungen bei der Umsetzung lösen

Um die Herausforderungen bei der Umsetzung der Mikrosegmentierung zu bewältigen, machten die Befragten Vorschläge und empfahlen bewährte Verfahren, darunter:

- Sorgfältige Planung: Im Allgemeinen erfordert jede Art von Segmentierung eine sorgfältige Planung vor der Umsetzung und ein umfangreiches Projekt, das es zu bewältigen gilt.

- Berücksichtigung der Firmenkultur: Eine wesentliche Herausforderung bei der Segmentierung besteht in kulturellen Veränderungen, insbesondere in Entwicklungsprozessen.

- Analyse von Schwachstellen und Risiken: Unternehmen müssen verstehen und sich zeigen lassen, wie sie verwundbar sein könnten und wie ein Produkt dies beheben könnte.

- Lösen von Compliance-Herausforderungen: Netzwerksegmentierung kann dabei helfen, verschiedene Compliance- und regulatorische Anforderungen zu erfüllen, indem sie die sensiblen Daten der Benutzer isoliert.

- Erstellung von Templates: Es empfiehlt sich die Entwicklung bewährter Verfahren für eine schnelle Bereitstellung und Implementierung, ohne den täglichen Betrieb zu beeinträchtigen, z. B. durch die Verwendung von Templates.

- Erstellung eines Business Case: Da die Kosten durch erhöhten Netzwerkverkehr ein großes Hindernis darstellen, sollten Unternehmen den Kosten-Nutzen-Effekt der Implementierung eines mikrosegmentierten Netzwerks erläutern, insbesondere wenn es um IoT-Geräte geht.

Dies sind nur einige von vielen Möglichkeiten, Mikrosegmentierung in einem Unternehmen zu realisieren. Jede Technologie oder jeden Ansatz, der die Komplexität reduziert, die Integration erleichtert und das „Zerbrechen“ von Systemen vermeidet, gilt es ernsthaft in Betracht zu ziehen. Agentenlose Mikrosegmentierungslösungen haben in dieser Hinsicht ein großes Potenzial.

Bedarf für automatisierte Mikrosegmentierungslösungen

Die Ergebnisse der Studie von Zero Networks unterstreichen die entscheidende Bedeutung fortschrittlicher Mikrosegmentierungslösungen in der heutigen Cybersicherheitslandschaft. Ransomware ist mittlerweile für 76 Prozent der Befragten zur größten Sorge geworden und die Sicherung einer großen Anzahl von Netzwerkressourcen stellt eine immer größere Herausforderung dar. Der Bedarf an robusten, automatisierten Sicherheitsmaßnahmen ist hier offensichtlich.

Der Markt hat auf Mikrosegmentierungslösungen gewartet, die wirklich automatisiert sind, eine schnelle Implementierung ermöglichen und den laufenden Verwaltungsaufwand und die Komplexität der Segmentierung reduzieren. Dank des Engagements neuer Akteure in diesem Bereich entwickelt sich die Mikrosegmentierung weiter.

Diese neuen Lösungen bieten einen einfachen und schnellen Weg zur Realisierung von Zero-Trust-Netzwerkarchitekturen. Sie können alle Arten von Assets – IT, OT, vor Ort und in der Cloud – automatisch segmentieren und dabei das Netzwerkverhalten in Echtzeit nutzen, um die Erstellung und Durchsetzung präziser, granularer Kontrollen zu gewährleisten, die sich dynamisch anpassen, wenn neue Assets zum Netzwerk hinzugefügt werden. Mit agentenlosen Architekturen und mehrschichtigen MFA-Funktionen schließen diese innovativen Lösungen die Lücke zwischen Zero-Trust-Bewusstsein und -Implementierung und bewältigen effektiv die Komplexität moderner Netzwerkumgebungen und die ausgeklügelten Cyber-Bedrohungen, denen sie ausgesetzt sind.

Be the first to comment