Warum Smartphones und Tablets große Gefahren für das Unternehmensnetzwerk bergen und wie man sie umfassend schützen kann. [...]

Die meisten gefährlichen Angriffe starten über eine Phishing-Mail, die der Nutzer auf dem Smartphone liest. Mobile Hardware ist aus verschiedenen Gründen eine Achillesferse der Cybersicherheit. Deren Schutz verlangt mehr als nur die Administration mobiler Geräte. Essenziell ist die tatsächliche Erkennung und Abwehr spezifischer mobiler Gefahren.

Mobile Geräte sind ein relevantes Einfallstor für Hacker, da noch neun von zehn Angriffen zunächst über das Phishing starten und ein Empfänger einer möglichen Phishing-Mail rund 60 Prozent der Unternehmens-E-Mails heute mobil liest.

Ein Phishing-Link über eine Nachricht hat das Ziel, entweder Zugangsdaten zu erbeuten oder Malware für weitere Aktivitäten zu implementieren. Etwa 144.000 Malware-Apps kommen jeden Monat über App-Stores oder als täuschend ähnliche Fälschungen neu in Umlauf.

Übersicht über mobile Hardware.

(Quelle: Bitdefender)

Beim Download können sie bestehende Sicherheitsscans, Kontrollen und Schutzmaßnahmen umgehen. Viele sind anfangs unauffällig, bevor die Hacker mit ihrem Angriff starten und deren Verhalten ändern.

Die besondere Qualität der mobilen Kompromittierung

Zahlreiche Faktoren machen Smartphones oder Tablets zu einem guten Startpunkt für persistente Netzwerkattacken:

- Vollständige Kompromittierung:

- Während Hacker herkömmliche Endgeräte nicht in Gänze kompromittieren, übernehmen sie mobile Geräte oft vollständig. In der Folge können die Cyberkriminellen dauerhaft auf dem Gerät bleiben, Privilegien erweitern und aus Containern ausbrechen.

- Zugang zum Netz:

- Viele Anwender unterschätzen die Gefahr, dass mobile Geräte über den gleichen Zugang zum Netzwerk verfügen können, wie herkömmliche Endgeräte, die sich innerhalb des Unternehmens und dessen Cyber-Sicherheits-Maßnahmen befinden. Mobile Endpunkte sind aber zunächst außerhalb des Unternehmens und verfügen daher nicht über einen direkten Schutz.

- Besondere Konnektivität:

- Während ein Laptop eine Benutzerinteraktion verlangt, verbindet sich ein ständig verbundenes mobiles Gerät automatisch. Die Smartphones mit ihrem an sich zu befürwortenden Drang nach bester Konnektivität gehen noch weiter: Sie suchen automatisiert nach der optimalen Verbindungsmöglichkeit. Das Netz selbst kann diese Anfrage akzeptieren, was es zunächst oft tut.

- Architektur von iOS und Android:

- Bei Android bedingt die offenere Architektur den Root-Zugang für den Nutzer. iOS-Geräte sind sicherer, weil sie das nicht tun. Unmöglich sind Kompromittierungen hier jedoch nicht, aber Hacker müssen mehr Aufwand betreiben.

- Der Nutzer:

- IT-Experten richten PC-Systeme des Unternehmens ein und warten sie. Bei mobilen Endgeräten ist der mitunter private Besitzer sein eigener Administrator. Er entscheidet, mit welchem WLAN er sich verbindet, wählt Apps aus und installiert sie ohne Rückfragen. Der unvorsichtige und unwissende Mitarbeiter ist das schwächste Glied in der IT-Abwehr.

- Risiken aus der Entwicklung:

- Selbst iOS-Geräte sind nicht völlig sicher und auch ihr Hersteller musste schon Patches veröffentlichen. Beispiele für sicherheitskritisches Applikationsdesign in verschiedenen Umgebungen sind eingebettete Default-Passwörter („1234“) eines nicht dokumentierten technischen Nutzers, das Schreiben in eine offene Protokolldatei, unverschlüsselter Datenverkehr und das Sammeln von Daten über das notwendige Maß hinaus. Zudem haben einige Apps sehr schlechte Sicherheits- und Datenschutzpraktiken und speichern Informationen nicht nachvollziehbar ab.

Mobile Device Management: Verwalten ist nicht gleich schützen

Es gilt also, das Unternehmen und sein Netzwerk vor den eigenen Mitarbeitern, vor der Hardware und vor Apps auf an sich legitimen mobilen Endpunkten zu schützen – indem man sie in das IT-Management und die IT-Sicherheit des Unternehmens einbindet.

Hierfür kursieren wie so oft am IT-Sicherheitsmarkt zahlreiche Akronyme wie Enterprise Mobility Management (EMM), Unified Endpoint Management (UEM) und Mobile Access Management (MAM). Alle tragen zur Sicherheit mobiler Geräte bei, vor allem aber das Mobile Device Management (MDM).

MDM steuert die Systemeinstellungen mobiler Geräte, überwacht den Gerätestatus, erfasst das Inventar, verteilt und entfernt Apps und führt Remote-Aktionen durch (Remote Wipe, Unistall App, usw.). MDMs bieten generell einen Virenschutz für Android. Das ist auf jeden Fall ein wichtiger Schritt.

MDM sind die Active Directories in der Welt der mobilen Geräte. Sie bieten Konfigurations-möglichkeiten, die eine sicherere Umgebung ermöglichen und setzen Richtlinien durch. Sie sind jedoch nicht in der Lage, den heutigen komplexen Attacken der Cyberkriminellen zu begegnen. Ein MDM

- bietet keine KI-basierte Echtzeit-Analyse von bösartigem Verhalten oder von Sicherheits- und Datenschutzrisiken der mobilen Apps,

- stellt keinen Schutz vor netzwerkbasierten Gefahren wie Aufklärungsversuchen und den meisten Man-in-the-Middle-Angriffen bereit,

- schützt nicht vor Phishing-Attacken und

- unterstützt keine Bring-Your-Own-Device-Compliance, da es die vollständige Kontrolle über ein mobiles Gerät ohne jegliche Grenzen bietet. Datenschutz diktiert jedoch einen weniger einschneidenden Ansatz – insbesondere bei Geräten, die Mitarbeitern gehören.

Mobile Threat Defence: Eine umfassende Abwehr von Gefahren für mobile Geräte

Für ein Mehr an Echtzeitzeitabwehr kommt eine Mobile Threat Defence (MTD) ins Spiel. Diese nutzt KI-basierte On- und Off-Device-Technologien, um bösartiges und riskantes Verhalten einer jeden – selbst einer scheinbar legitimen – App zu erkennen und diese dann gezielt zu entfernen.

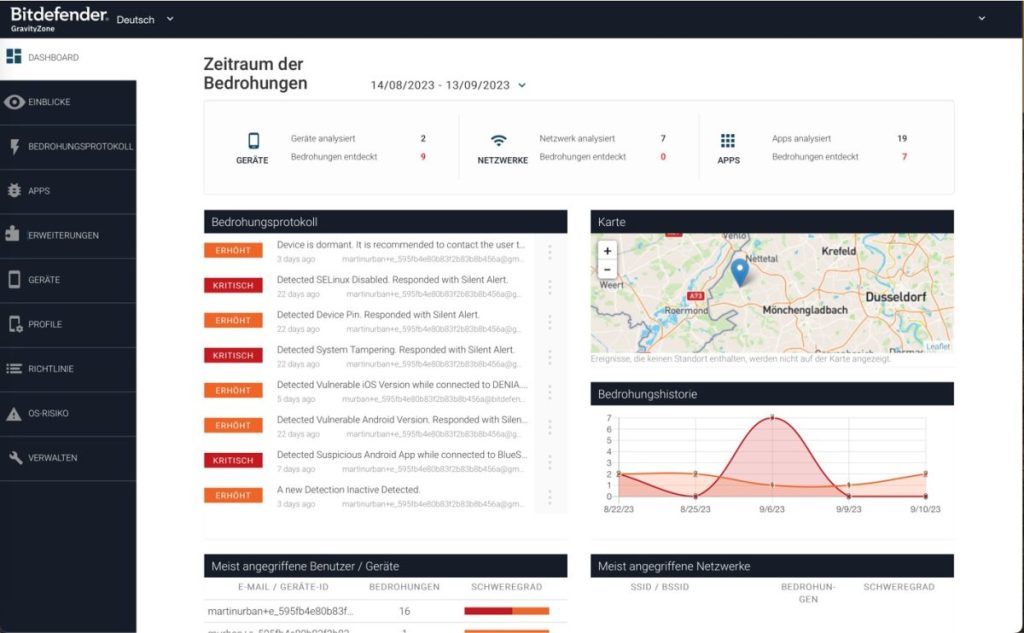

Übersicht über Bedrohungen in einer Mobile Threat Defence.

(Quelle: Bitdefender)

Bei anpassbaren Datenschutzkonfigurationen kann MTD bei einer Konfiguration für sparsames Einsammeln von Daten das gleiche Maß an Schutz bieten. So blockiert sie beispielsweise einen Phishing-Angriff auf einem mobilen Gerät.

Dazu benötigt das MTD nicht viele Informationen: Sie erkennt ein Phishing-Ereignis ohne Auslesen der Domain-Informationen. Zudem kann MTD unter anderem folgende bösartige Cyberangriffe verhindern:

- Man-in-the-Middle-Angriffe

- SSL-Stripping-Techniken

- Versuche, SSL-Verkehr abzufangen

- Gefährliche Zugangspunkte

- Aufklärungs-Scans

- OS/Kernel-Exploits

- Profil-/Konfigurationsänderungen

- Systemmanipulationen

- USP-Ausnutzung

- Bekannte/unbekannte Malware

- Bösartige Anwendungen

Der On-Device-Schutz bietet einen KI-basierten Echtzeitschutz vor bekannten und unbekannten Gefahren auf dem Gerät, im Netzwerk, in den Apps und bei Phishing. Anfragen von Applikationen überprüft diese Abwehr bezüglich ihrer Sicherheit und ihrer Konformität mit dem Datenschutz. So erkennt eine IT nicht-konforme Apps und führt eine Liste erlaubter Applikationen.

Dabei unterscheidet sie nach verschiedenen Versionen. Das Threat Hunting auf Android-, iOS- und Chromebook-Applikationen erschließt einen tieferen Einblick in die Sicherheits- und Datenschutzstrukturen jeder in einem Unternehmen gefundenen App und in jede Version der Anwendung im zeitlichen Verlauf, welche die Analyse-Engine zuvor geprüft hat.

Sie sichert das Remote- oder Hybrid-Arbeiten und macht es möglich, dass mobile Hardware auch außerhalb des Unternehmensnetzwerks umfassend geschützt ist.

So wie Active Directories immer noch einen Endpunktschutz benötigt, um die Abwehr zu vervollständigen, benötigen MDMs eine MTD, um die wachsenden Anforderungen an die Cybersicherheit zu erfüllen. Mobile Threat Defence arbeitet entweder eigenständig oder integriert in ein bestehendes MDM.

MTD kann die von MDMs angebotenen zusätzlichen Managementfunktionen – wie zum Beispiel das Ändern der MDM-Richtlinien – bei Erkennen eines Angriffs oder das Auslösen einer Remote-Deinstallation des Geräts nutzen und automatisieren. So liefert MTD nicht nur einen oberflächlichen Schutz, sondern eine umfassende Abwehr von Cyberkriminellen.

*Jörg von der Heydt ist Regional Director DACH bei Bitdefender.

Be the first to comment