Offenbar geklaute Zertifikate täuschen trügerische Legitimität vor. [...]

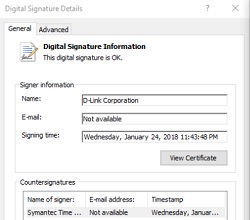

Forscher des Sicherheitsspezialisten ESET sind auf eine Malware-Kampagne gestoßen, die digitale Signaturen taiwanesischer Unternehmen missbraucht. Mit vermutlich gestohlenen Zertifikaten – unter anderem für die Software von IP-Kameras des Netzwerkgeräteherstellers D-Link – täuschen die Schädlinge Legitimität vor, um Systeme zu befallen und Passwörter zu klauen. Allerdings sind mittlerweile die betroffenen Zertifikate widerrufen, was dies zumindest erschwert.

Falsche Legitimität

Gestohlene digitale Signaturen sind für Kriminelle attraktiv, um ihre Absichten zu verschleiern. „Ein gestohlenes Zertifikat kann Malware als valide Software klassifizieren. Damit besteht die größere Chance, dass sich die Malware an Sicherheitsmaßnahmen ohne größere Aufmerksamkeit vorbeischummelt“, erklärt ESET-Forscher Anton Cherepanov im „WeLiveSecurity“-Blog. Genau das macht sich die Kampagne zunutze, die dabei Zertifikate von D-Link und einem taiwanesischen Sicherheitsunternehmen namens Changing Information Technology (CIT) missbraucht.

Laut ESET-Analyse nutzen zwei Schädlingsfamilien die Zertifikate. Dabei handelt es sich um „Plead“, ein ferngesteuertes Backdoor-Programm, sowie ein damit in Verbindung stehendendes Modul zum Passwort-Klau, das in Outlook oder Browsern gespeicherte Zugangsdaten abgreift. Die Hintertür wird einer Analyse von Trend Micro http://trendmicro.com zufolge von der Cyberspionage-Gruppe BlackTech eingesetzt. Diese greift Ziele in Ostasien an, speziell in Taiwan sowie fallweise in Japan und Hongkong. Dabei dürfte es um den Diebstahl von geheimen Dokumenten und letztendlich Technologie gehen.

Zertifikats-Widerruf

Nachdem ESET D-Link über den Missbrauch digitaler Signaturen informierte, hat der Gerätehersteller zwei Zertifikate, die zu Software für IP-Kameras gehören, zum 3. Juli widerrufen. Das CIT-Zertifikat wiederum ist eigentlich schon seit einem Jahr ungültig. Dass die Cyber-Kriminellen es trotzdem weiter nutzen, könnte damit zusammenhängen, dass abgelaufene Zertifikate zwar Warnungen auslösen, Nutzer diese aber womöglich eher ignorieren als bei gar nicht von vermeintlich vertrauenswürdiger Seite signierten Programmen.

Jedenfalls zeigt die Kampagne, dass Cyber-Kriminelle den Zertifikats-Klau auch bei Kampagnen nutzen, die nicht ganz so viel Aufsehen erregen wie die wohl bekannteste Malware, die mit gestohlenen Signaturen gearbeitet hat. Das war der Wurm „Stuxnet“. Dieser hatte ebenfalls Zertifikate taiwanesischer Firmen (RealTek und JMicron) missbraucht, so Cherepanov.

Be the first to comment