Die Nutzung von Cloudflare-Tunneln ermöglicht es Angreifern, eine temporäre Infrastruktur zu nutzen, die schnell aufgebaut und nach kurzzeitiger Nutzung abgeschaltet werden kann. Dies erschwert die Abwehr und macht traditionelle Sicherheitsmaßnahmen wie statische Blocklisten weniger effektiv. [...]

Die Security-Experten von Proofpoint konnten in letzter Zeit eine neue Taktik von Cyberkriminellen identifizieren. Dabei beobachteten die Sicherheitsforscher eine zunehmende Verbreitung von Malware durch den Missbrauch von Cloudflare-Tunneln. Cyberkriminelle machen sich dabei insbesondere die Funktion „TryCloudflare“ zunutze, mit der temporäre Tunnel ohne Account erstellt werden können. Die von Proofpoint beobachteten Aktivitäten der Angreifer sind finanziell motiviert und zielen auf die Verbreitung von Remote Access Trojanern (RATs) ab.

Cloudflare ist ein US-amerikanisches Unternehmen, das ein Content Delivery Network, Internetsicherheitsdienste und verteilte DNS-Dienste bereitstellt, die sich zwischen dem Besucher und dem Hosting-Anbieter des Cloudflare-Benutzers befinden und als Reverse Proxy für Websites fungieren.

Funktionsweise der Angriffe

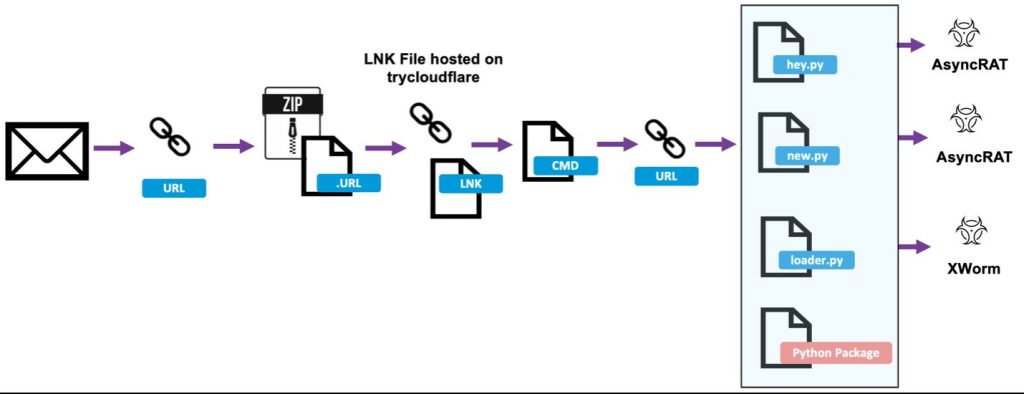

Die Angriffe beginnen meist mit E-Mails, die URLs oder Anhänge enthalten, die zu Internet-Links (.URL-Dateien) führen. Nach einem Klick stellen diese Verbindungen zu externen Dateifreigaben her (meist über WebDAV), um LNK- oder VBS-Dateien herunterzuladen. Diese wiederum führen BAT- oder CMD-Dateien aus, die Python-Installer und -Skripte herunterladen, die schließlich die Malware installieren. Häufig wird dem Opfer parallel eine harmlose PDF-Datei angezeigt, um den Angriff zu verschleiern.

Entwicklung der Bedrohung

Seit Proofpoint im Februar 2024 die Taktik erstmals beobachtet hat, kam es im Mai und Juni verstärkt zu entsprechenden Aktivitäten. Zunächst wurden verschiedene RATs wie AsyncRAT, VenomRAT, GuLoader und Remcos verbreitet, in letzter Zeit liegt der Schwerpunkt der Angreifer auf der Verteilung von XWorm. Die Täter ändern ständig ihre Taktiken und Techniken, um einer Erkennung zu umgehen und ihre Wirksamkeit zu erhöhen. So setzten sie beispielsweise anfangs kaum Verschleierungsmaßnahmen in den Hilfsskripten ein, während sie diese im Juni verstärkt integrierten.

Herausforderungen

Die Nutzung von Cloudflare-Tunneln ermöglicht es Angreifern, eine temporäre Infrastruktur zu nutzen, die schnell aufgebaut und nach kurzzeitiger Nutzung abgeschaltet werden kann. Dies erschwert die Abwehr und macht traditionelle Sicherheitsmaßnahmen wie statische Blocklisten weniger effektiv.

Bemerkenswert ist auch die Verwendung von Python-Skripten zur Verbreitung von Malware. Durch die Bündelung von Python-Bibliotheken und ausführbaren Installern mit den Skripten stellen die Täter sicher, dass die Malware auch auf Rechnern ohne installiertes Python ausgeführt werden kann.

Ausblick

Der Missbrauch von Cloudflare-Tunneln ist eine ernstzunehmende Bedrohung, die sich durch ihre Flexibilität und Anpassungsfähigkeit auszeichnet. Unternehmen müssen daher ihre Sicherheitsmaßnahmen anpassen und ihre Mitarbeiter sensibilisieren, um sich vor derlei Bedrohungen zu schützen. Die vollständige Analyse der Proofpoint-Experten finden Sie im Threat Blog des Cybersecurity-Unternehmens im englischen Original.

Be the first to comment