Mit ShardSecure stellt sich ein neues Unternehmen vor, das mit seinem neuen patentierten Microshard™-Verfahren die aktuellen Datenschutzbedenken in Bezug auf Cloud-Infrastrukturen zunichte macht. [...]

Mit ShardSecure stellt sich ein neues Unternehmen in den deutschsprachigen Ländern vor, das sich anschickt mit seinem innovativen Technologie-Verfahren, die Security-Branche gehörig aufzumischen. Das neue patentierten Microshard™-Verfahren trotzt aktuellen Datenschutzbedenken in Bezug auf Cloud-Infrastrukturen und verhilft Unternehmen die Compliance-Zwickmühle zu überwinden.

Allgemein gültige Regularien wie beispielsweise die Datenschutzgrundverordnung (DSGVO) oder branchenspezifische Standards wie die KRITIS-Verordnung des BSI oder die Telematikinfrastruktur beeinträchtigen oftmals die unternehmerische Flexibilität und Agilität.

Sie gehen einher mit neuen Investitionen. Unternehmensentscheider sind zunehmend verunsichert. Viele zögern daher angesichts einer unklaren Rechtslage, Teile ihrer Infrastruktur in eine Cloud-Infrastruktur auszulagern. Hinzu kommt, dass nach dem Scheitern des Privacy Shields auch der Austausch von Daten zwischen EU und USA derzeit noch datenschutzrechtlich unklar ist.

Das stellt die Unternehmensleitung vor eine echte Compliance-Zwickmühle: Die Speicherung personenbezogener Daten in der Cloud ist grundsätzlich problematisch – insbesondere wenn die Cloud-Server ihrer Provider nicht in DSGVO-konformen Ländern stehen.

„Speziell in der DACH-Region gibt es nach wie vor viele Vorbehalte beim Umsatteln auf eine Cloud-Infrastruktur“, kennt Pascal Cronauer, Head of Sales in EMEA bei ShardSecure die Bedenken der Unternehmen.

„Jetzt gibt es aber ein neues Verfahren, das mit sämtlichen Datenschutz-Bedenken aufräumt. Eine Lösung, die keine Auswirkungen auf Business-Agilität hat und komplexes Schlüsselmanagement obsolet macht! Wir freuen uns auf den Markteintritt in der DACH-Region und sind schon jetzt gespannt auf Kundenfeedback und Partneranfragen.“

Neue Microshard™-Technologie: kleinste Schnipsel machen Daten unlesbar

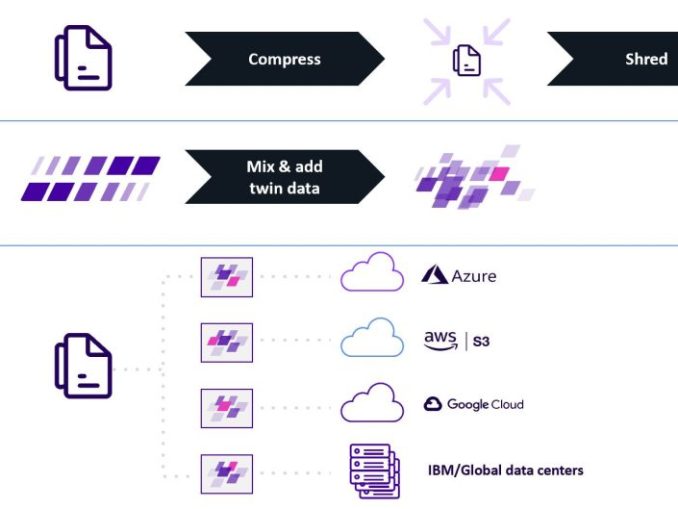

Das Prinzip ist eigentlich einfach: Wie können für alle, die keinen autorsisierten Datenzugang haben, sensible in unsensible Daten umgewandelt werden? ShardSecure löst das Datenschutzdilemma mit einem neuen Sicherheitsverfahren: die Microshard™-Technologie ermöglicht einen rechtskonformen Datenaustausch auf allen Server-Infrastrukturen – ohne aufwendige Verschlüsselungs-Systeme.

Viele Sicherheitspraktiker sind bereits mit dem Verfahren Sharding vertraut, das seit langem von Speicher- und Datenbankunternehmen wie Oracle, Altibase und MongoDB sowie von Tools wie ElasticSearch und MySQL verwendet wird, um die Leistung zu verbessern.

Dateien werden dabei in mehrere Teile aufgeteilt und an verschiedenen Orten gespeichert. In der Regel sind diese Teile einige tausend bis einige Millionen Bytes groß. Die Microshard™-Technologie teilt eine Datei auch in mehrere Teile auf, aber die Teile sind extrem klein.

Shards können so winzig wie ein einzelnes Byte sein. Da die Microshard-Stücke so klein sind – oft nur 4 Bytes – passen sensible Informationen nicht nur auf einen Datenschnipsel. Das Puzzle kann nur gelöst werden, wenn alle Teile wieder ineinander passen. Beispielsweise sind 4 Byte zu klein, um eine Sozialversicherungsnummer, Kreditkartennummer oder E-Mail-Adresse anzuzeigen.

ShardSecure ist die einzige Lösung, die dazu in der Lage ist Daten in einstellige Bytes zu zerlegen, ohne dass Leistung verloren geht. Microshards werden an verschiedenen Standorten gespeichert, egal ob in Cloud-Umgebungen (wie z.B. von Amazon, Micorosft oder Google) oder auf Servern vor Ort.

Wichtig: Shard-Standorte sind weder miteinander verbunden noch bekannt. So hat ein Angreifer der womöglich Microshard-Daten abfängt, keine Möglichkeit, die Teile wieder zusammenzusetzen.

Vielfältige Vorteile

Die Vorteile von Microsharding sind manigfaltig. Die Technologie hilft Unternehmen nicht nur dabei, Daten von Kunden und Mitarbeitern effektiv zu schützen, sie bietet auch einen erheblichen Mehrwert aus regulatorischer Sicht. Datenschutz- und Sicherheitsexperten schätzen auch die Art und Weise, wie Microsharding die Angriffsfläche drastisch reduziert, indem Daten geschreddert, vermischt und verteilt werden – ein weiterer wichtiger Vorteil des Ansatzes.

Es gibt auch deutliche Vorteile im Vergleich zu Verschlüsselungs-Technologien. Während Verschlüsselung zwar ausreichenden Schutz in vielen Fällen bietet, eliminiert Microsharding das Thema Schlüsselverwaltung komplett.

Wenn beispielsweise der Schlüssel für die Datenentschlüsselung verloren geht, sind auch die Daten weg. Zukunftstechnologien wie zum Beispiel Quanten-Computing sind mit den derzeitigen Verschlüsselungstechnologien kaum handzuhaben, da Terabyte und Petabyte an Daten den Prozess des Ver- und Entschlüsselns immer wieder durchlaufen müssten – das wirkt sich auch auf die Kosten aus.

Auch beim Thema DevOps gibt es Benefits. Applikations-Entwickler können sich in Zukunft voll auf das Schreiben und Lesen Ihrer Daten konzentrieren. Ihr jeweiliger Entwicklungsstatus wird gemäß „trust by design“ mittels des Microshard™-Verfahrens sicher gespeichert.

Be the first to comment