Gefahren des Diebstahls von Zugangsdaten: Wie Angreifer ihren Zugang ausweiten können. [...]

In der Software-Welt gibt es eine ständige Debatte zwischen Benutzerfreundlichkeit und Sicherheit. Viele Programme von Drittanbietern können ihren Benutzern das Leben erleichtern und ihnen Zeit sparen, indem sie ihre Zugangsdaten speichern.

Es hat sich jedoch herausgestellt, dass diese Bequemlichkeit oft mit einem Mangel an Sicherheit erkauft wird, wodurch das Risiko eines Passwortdiebstahls entsteht. Die auf diese Weise gesammelten Zugangsdaten können Kriminelle dann bei einem tatsächlichen Cyberangriff verwenden.

Die Sicherheitsforscher von Unit 42, dem Analyseteam von Palo Alto Networks, untersucht die Gefahren des Diebstahls von Zugangsdaten. Sie untersuchten einige gängige Szenarien von Drittanbieter-Software im Zusammenhang mit dem Sammeln von Zugangsdaten.

Die Security-Profis zeigen auf, wie Passwörter gespeichert werden, wie sie abgerufen werden können und wie diese Aktionen anhand von realen Angriffsszenarien überwacht werden können. Es ist daher wichtig, das Ausmaß der Auswirkungen zu verdeutlichen, die der Diebstahl von Zugangsdaten haben kann.

Viele Menschen neigen dazu, dasselbe Passwort in verschiedenen Programmen zu verwenden und ändern ihre Passwörter selten. Wenn es an der Zeit ist, ihre Passwörter zu ändern, folgen viele einem vorhersehbaren Muster.

Erhalten Angreifer also ein Passwort aus einer bestimmten Quelle, können sie versuchen, es für andere Ressourcen zu verwenden, auch für solche, die besser geschützt sind. So könnte der Benutzer für jedes Programm A, das gut gesichert ist, dasselbe Passwort oder Muster für Programm B verwenden, das weniger sicher ist – was wiederum dazu führen könnte, dass Programm A weniger sicher wird.

Wenn sich außerdem herausstellt, dass eine Person ihr Betriebssystem-Passwort an anderen, weniger sicheren Stellen verwendet, eröffnen sich dem Angreifer ganz neue Möglichkeiten. Nehmen wir zum Beispiel an, dass Person X dasselbe Kennwort für seine Windows-Konto-Domain und einen Linux-FTP-Dateiserver verwendet.

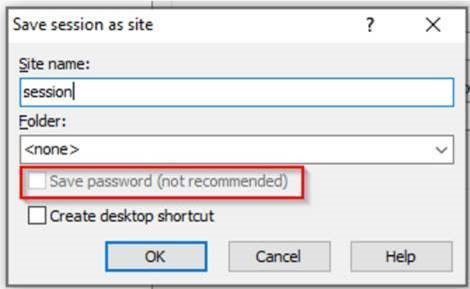

In diesem Szenario verwendet Person X das gängige Programm WinSCP, um ihre Dateien auf dem Dateiserver zu verwalten. Obwohl WinSCP darauf hinweist, dass das Speichern von Passwörtern nicht empfohlen wird, greift Person X jede Woche auf diesen Dateiserver zu. Um Zeit zu sparen, wird ihr Passwort gespeichert.

Wie Palo Alto Networks erläutert, lässt sich das Passwort des Benutzers leicht von dem Ort abrufen, an dem WinSCP es speichert. Ein Angreifer, der sich Zugang zum Computer von X verschafft, kann das Passwort seines Domainkontos herausfinden – und das nur, weil es unsicher gespeichert wird. Hinzu kommt, dass das Passwort für die Verbindung mit dem Dateiserver gültig ist.

Dieser Dateiserver kann Dateien mit vertraulichen Informationen enthalten, auf die der Angreifer nun Zugriff hat. Von dort aus kann der Angreifer mithilfe von Tools wie BloodHound abschätzen, wie weit er sich in einem Unternehmen ausbreiten kann.

Es hat sich herausgestellt, dass die Art und Weise, wie bestimmte Software von Drittanbietern Zugangsdaten speichert, weniger sicher ist als gedacht. Die meisten dieser Programme speichern die Daten des Benutzers auf der lokalen Festplatte, in Form von Dateien oder Registrierungswerten.

Diese Tatsache kann die Schwachstelle in der Kette sein, die Angreifer finden wollen, um einen Angriff auf ein Unternehmen durchführen zu können.

Be the first to comment