Erfolgreiche Cyberangriffe resultieren für Unternehmen in Image- und Vertrauensverlusten bei Kunden und Partnern. [...]

Gleichzeitig sehen sie sich tagtäglich mit hunderten bis tausenden Angriffen über Brute Force, Password Spraying oder Password Dictionary Attacks konfrontiert. Ein guter Schutz gegen kriminelle Datenräuber und Erpresser wird daher – auch vor dem Hintergrund der wachsenden Angriffsstellen durch die digitale Transformation – immer wichtiger: in Extremfällen überlebenswichtig.

Risikofaktor: wiederverwendete Passwörter

Schon ein kompromittiertes Kennwort eines Active Directory-Benutzers kann den Weg zu sensiblen Unternehmensdaten öffnen. Kein Wunder, dass die Mitarbeiter bzw. die von ihnen verwendeten Passwörter Angriffspunkt Nummer eins bei Cyberattacken sind!

Der Einsatz identischer Kennwörter über mehrere Accounts hinweg spielt dem Angreifer da oftmals in die Hände und das öfter, als man wahrhaben möchte! So gaben im einem aktuellen Google Online Security Survey 65 Prozent der Teilnehmer an, ihre Passwörter für verschiedene private und berufliche Plattformen wiederzuverwenden oder nicht substanziell abzuwandeln.

Bei der Masse der Accounts und Logins, die man sich heutzutage merken muss, ist das zwar verständlich, aber gefährlich. Denn damit steigt die Wahrscheinlichkeit erheblich, dass eines dieser Kennwörter über Datenbreaches auf Listen der Angreifer landen, die diese kompromittierten Passwörter dann für Cyberangriffe verwenden.

Eine Bedrohung die nicht mit dem Standard-Einstellungen im Active Directory gebannt werden kann. Denn – wie im aktuellen Weak Password Report von Specops Software detailliert dargelegt – erfüllen 83 Prozent der kompromittierten Passwörter die empfohlenen Anforderungen an Passwortlänge und -komplexität. Um Unternehmensdaten effektiv zu schützen, sind also zusätzliche Maßnahmen erforderlich!

Vor dem Hintergrund dieser Bedrohungslage könnten Passwortmanager, die komplexe und sichere Passwörter erstellen und verwalten, für Unternehmen nützlich und hilfreich sein. Doch ausgerechnet diese sind in letzter Zeit vermehrt Opfer von Cyberangriffen geworden.

So wurde erst Anfang dieses Jahres das Passwortmanagement-System Norton LifeLock angegriffen. Das Unternehmen musste Warnungen an über 6.000 Kunden schicken, um ihnen mitzuteilen, dass ihre Konten kompromittiert worden waren.

Kein Einzelfall: Der Konkurrent LastPass wurde in der Vergangenheit immer wieder Opfer von Hackerangriffen. Bei der letzten wurden die verschlüsselte Passwort-Tresore zusammen mit anderen Nutzerdaten von 25,6 Millionen Nutzern offengelegt.

So kann die vermeintliche Lösung zur ernsthaften Sicherheitslücke für Unternehmen werden und Angreifern weitere Munition für Passwort Spraying, Credential Stuffing und effiziente Brute-Forcing Algorithmen liefern.

Wie können Admins die Vertraulichkeit von Passwörtern gewährleisten?

Es muss also ein anderer Weg gefunden werden, den Einsatz von Passwörtern sicherer zu machen. Denn diese sind nicht nur nach wie vor ein häufig verwendeter Baustein, um die Vertraulichkeit, Integrität und Verfügbarkeit von Unternehmensinformationen sicherzustellen, sondern auch eine ausreichend sichere Methode.

Sofern sie stark und GEHEIM sind. Daher ist für Unternehmen die Durchsetzung von starken Passwörtern wichtiger denn je. Im Rahmen derer gilt es im ersten Schritt zu prüfen, ob die dokumentierten Anforderungen an die Passwortsicherheit den aktuellen Empfehlungen des BSI (Bundesamt für Sicherheit in der Informationstechnik) Rechnung tragen.

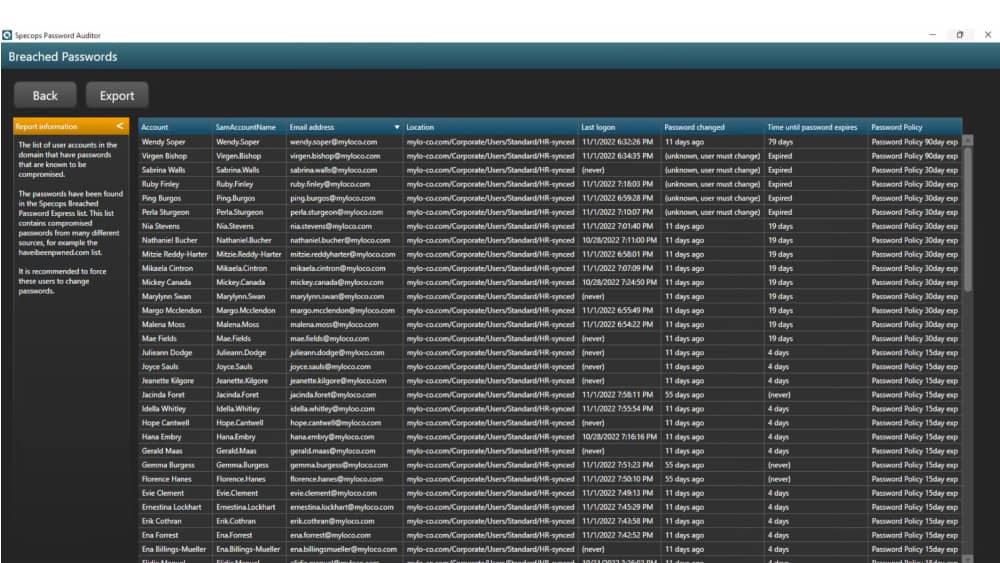

Wichtig ist es weiterhin, eine Bestandsaufnahme, der im Unternehmen verwendeten Passwortrichtlinien zu machen. Für dieses Sicherheits-Assessment helfen Tools wie der Specops Password Auditor. Er analysiert die Benutzerkonten im Active Directory auf sämtlichen passwortrelevanten Schwachstellen sowie scannt und überprüft die Passwort-Hashes der Benutzerkonten und gleicht sie gegen eine Datenbank mit kompromittierten Passwörtern, einer sogenannten Breached-Password-List, ab.

Die Offline-Datenbank umfasst bei der kostenlosen Version des Specops Password Auditor mehr als eine Milliarde – bei der kostenpflichtigen Gesamtdatenbank von Specops Password Policy über 3 Milliarden – Passwort-Hashes, die in der Vergangenheit durch Datendiebstahl bekannt geworden sind oder aus Angriffen auf das Honeypot-System von Specops Software in Echtzeit gewonnen werden.

Nach dem Scan werden die gesammelten Informationen in einem Audit-Bericht ausgegeben und ermöglichen es, die Sicherheitsrisiken zu bewerten und entsprechend zu handeln.

Richtlinien und Passwortanforderungen wirkungsvoll durchsetzen

Im Anschluss müssen technische und/oder organisatorische Maßnahmen implementiert werden, die auch zukünftig den Einsatz starker Passwörter garantieren. Unternehmen müssen sich dabei die Frage stellen, was starke Passwörter ausmacht, und wie oft Mitarbeiter diese ändern sollen.

Es liegt in der Verantwortung der IT-Administratoren, die Passwortrichtlinien so transparent und benutzerfreundlich wie möglich zu gestalten, ohne dabei die IT-Sicherheit zu gefährden. Settings wie längenbasierte Ablaufdaten für Kennwörter oder separate Einstellungen für Passphrasen sowie dynamisches Feedback für den Benutzer bei der Passworterstellung helfen die Akzeptanz und das Verständnis bei den Benutzern zu stärken.

Jeder Administrator muss bei seinen Festlegungen eine Balance zwischen Ablaufdauer, Komplexität und Passwortlänge finden. Die Empfehlung von Specops Software ist es, starke Passwörter wenigstens einmal pro Jahr zu ändern sowie Passphrasen zur Erstellung langer Passwörter zu nutzen.

Denn diese sind zur Generierung starker Kennwörter eine einfache, effektive Methode, die verhindert, dass Benutzer aufgrund hoher Änderungsfrequenzen oder Komplexitätsanforderungen in Muster bei der Passwortvergabe verfallen, die dann wiederum leicht erraten werden können.

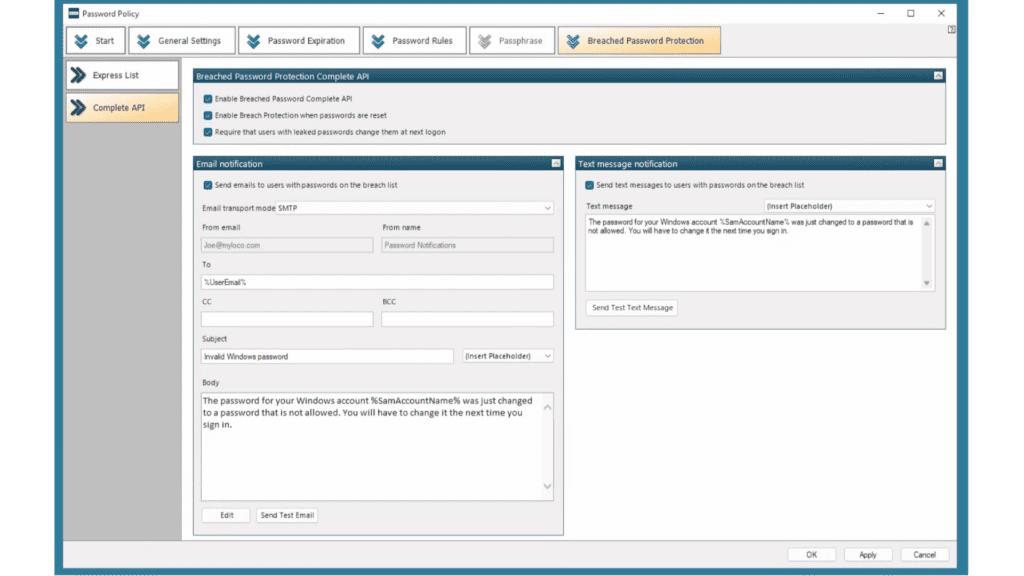

Der Einsatz von technischen Maßnahmen, wie Specops Password Policy, zur Umsetzung und Befolgung dieser organisatorischen Maßnahmen erhöhen deren Wirkungsgrad erheblich und tragen maßgeblich zur Vermeidung weiterer Bedrohungen bei.

So kann die Durchsetzung der behördlichen Richtlinien, ergänzender Modifikationen, wie Mindestzeichenanzahl, Iterationen oder Gültigkeit von Passwörtern, beispielsweise durch Kennwortrichtlinien auf Gruppenebene für das Active Directory sichergestellt werden. Gleichzeitig erhöht Specops Password Policy die Sicherheit durch den konstanten Abgleich der Passwörter mit der oben genannten Breached Password Protection List.

Werden bei diesem Check kompromittierte Passwörter entdeckt, werden diese sofort blockiert und der Benutzer benachrichtigt.

Keine Wiederholungen mehr

Schon ein kompromittiertes Kennwort im Active Directory kann Tür und Tor zu den Unternehmensdaten öffnen. Durch das Wiederverwenden der immer gleichen oder sehr ähnlicher Passwörter, wächst die Gefahr für einen erfolgreichen Angriff erheblich.

Gleichzeitig bietet die Authentifizierung durch Passwort und Benutzername einen guten Schutz – wenn richtig eingesetzt. Organisatorische Maßnahmen im Unternehmen sollten für eine konstanten Gewährleistung der Passwortsicherheit durch den Einsatz von Third Party Passwort Filtern als technische Maßnahme flankiert werden.

So wird das Passwort vom potenziellen Einfallstor zum effektiven Schutz und aktiven Posten in der Gefahrenabwehr.

Be the first to comment