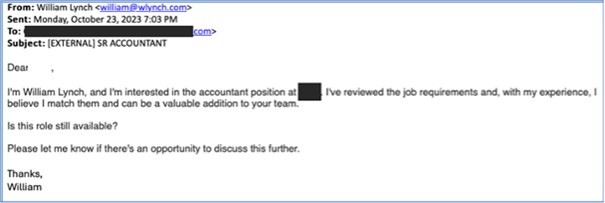

Spätestens seit Oktober 2023 greift TA4557 auf eine neue Technik zurück, bei der die Gruppe Personalverantwortliche mit direkten E-Mails adressiert, um Malware zu verbreiten. [...]

Die initialen E-Mails sind zunächst harmlos und bekunden lediglich das Interesse an einer offenen Stelle. Wenn die Zielperson antwortet, nimmt die Angriffskette ihren Lauf.

In den Jahren 2022 und 2023 „bewarb“ sich TA4557 in der Regel auf bestehende Stellenausschreibungen und gab sich als vermeintlicher Bewerber aus. Die Angreifer ergänzten die mutmaßliche Bewerbung um bösartige URLs bzw. Dateien mit bösartigen URLs. Bei den URLs war kein Link hinterlegt, sodass der Benutzer den URL-Text kopieren und in seinen Browser einfügen musste, um die Website zu besuchen.

In den kürzlich von den Proofpoint-Experten beobachteten Kampagnen nutzte TA4557 sowohl die neue Methode der direkten E-Mail an Personalverantwortliche als auch die ältere Technik der Bewerbung auf Stellen, die auf öffentlichen Jobbörsen ausgeschrieben waren, um die Angriffskette zu starten.

Bei der direkten E-Mail-Technik reagieren die Täter auf die Antwort des Empfängers direkt mit einer URL. Diese URL verweist auf eine von TA4557 kontrollierte Website, die als Lebenslauf eines Bewerbers getarnt ist. Proofpoint hat auch beobachtet, dass die Cyberkriminellen mit einem PDF- oder Word-Anhang antworteten, der Anweisungen zum Besuch der gefälschten Lebenslauf-Website enthielt.

Wenn die potenziellen Opfer, entsprechend der Anleitung der Täter, die „persönliche Website“ besuchen, imitiert die Seite den Lebenslauf eines Bewerbers oder die Job-Website des Bewerbers, der sich auf eine ausgeschriebene Stelle bewirbt.

Die Website nutzt außerdem Filter, um festzustellen, ob das Opfer den Kriterien für den Angriff entspricht. Ist das der Fall, nimmt die Angriffskette ihren Lauf, sodass mittels einer Zip-Datei die More_Eggs-Backdoor auf dem Rechner der Opfer eingerichtet wird, um einen dauerhaften Zugriff für die Angreifer zu etablieren. Andernfalls wird der Besucher auf eine Seite mit einem Lebenslauf im Klartext weitergeleitet.

Be the first to comment