Der Geldbetrag, den Hacker im zweiten Quartal 2022 durch Ransomware verdienten, sank im Vergleich zum Jahresanfang merklich. Das liegt auch daran, dass Unternehmen sich öfter weigern, Lösegeld zu zahlen. Jetzt ändern sich die Ziele der Kriminellen. [...]

Die Summen der Lösegeldzahlungen im Zusammenhang mit Cyberangriffen sind im zweiten Quartal dieses Jahres stark gefallen. Das liegt auch daran, dass sich die betroffenen Organisationen öfter weigern, die geforderten Beträge zu bezahlen. Das zeigt ein Report des Ransomware-Beseitigungsunternehmens Coveware.

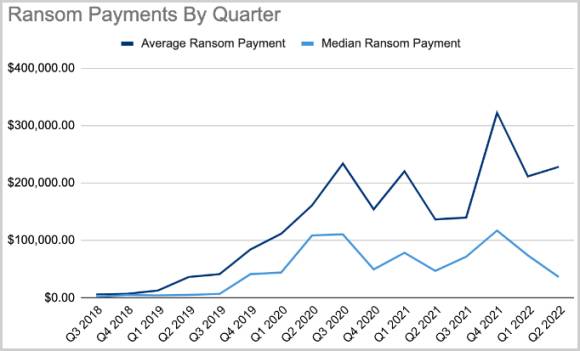

Coveware wertete Daten aus dem zweiten Quartal 2022 aus und stellte fest, während das im Durchschnitt ausbezahlte Lösegeld auf 228’125 Dollar stieg – ein Betrag, der laut Coveware durch mehrere Ausreißer in diese Höhe getrieben wurde –, sank der Medianwert der Zahlungen auf 36’360 Dollar. Eine Abnahme von 51 Prozent im Vergleich zum ersten Quartal.

Quelle: Coveware

Trendwende

Die neuen Zahlen zeigen gemäß Coveware eine Trendwende bei den Entwicklern, welche Ransom as a Service anbieten. Neu sind es nicht mehr Großfirmen, sondern vermehrt Unternehmen mittlerer Größe, die angegriffen werden.

Das liegt laut Coveware an den konstanteren Erträgen und dem kleineren Risiko, welche mit diesen Zielen einhergehen.

«Wir beobachteten unter den großen Unternehmen den erfreulichen Trend, gar nicht erst auf Verhandlungen einzugehen, wenn die Erpresser unvorstellbar hohe Summen verlangen», so der Report.

BlackCat ist am aktivsten

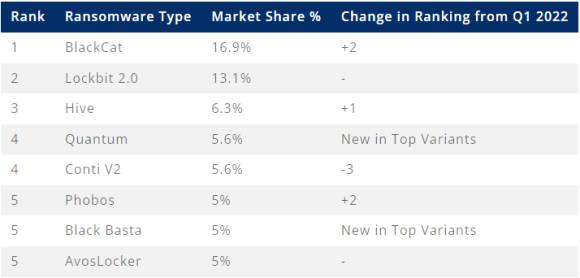

Unter den verschiedenen Ransomware-Gruppen ist BlackCat im letzten Quartal am aktivsten gewesen und führt das Coveware-Ranking mit 16,9 Prozent der veröffentlichten Attacken an. Dicht darauf folgt Lockbit mit einem Anteil von 13,1 Prozent.

Quelle: Coveware

Doppelte Erpressung

Der Trend zur doppelten Erpressung hielt auch dieses Quartal an. Dabei drohen die Hacker mit einer Veröffentlichung der Daten, wenn auf die Lösegeldforderungen zur Entschlüsselung der gestohlenen Daten nicht eingegangen wird. In 86 Prozent aller Fälle wurde diese Taktik laut Coveware verwendet.

Deshalb unterstreicht das Unternehmen auch, dass das Zahlen eines Lösegelds die Angreifer in den meisten Fällen nicht davon abhält, weiteres Geld zu verlangen oder die gestohlenen Daten trotzdem weiterzuverbreiten.

Weniger Downtime

In mehreren Fällen war der Diebstahl der Daten das Hauptziel der Erpresser und die gestohlenen Daten wurden nicht zusätzlich verschlüsselt. Das führte dazu, dass die durchschnittliche Downtime, die aus Angriffen mit Ransomware entstand, auf 24 Tage sank. Ein Rückgang um 8 Prozent gegenüber dem ersten Quartal 2022.

Mehr zum Thema Ransomware bietet dieser Hintergrundartikel unseres Schwestermediums «Computerworld».

*Fabio Gerber ist Autor bei PCtipp.ch.

Be the first to comment