Die Home-Office-Welle wird von Cyberkriminellen schamlos ausgenutzt. Gemäss einer Studie von Kaspersky haben weltweit Angriffe auf Remote-Desktop-Protokoll-Verbindungen im Vergleich zum Vorjahr um 242 Prozent zugenommen. [...]

Aufgrund der Covid-Pandemie sind viele Mitarbeitenden im Home-Office tätig. Dies führt nicht nur zur Vermischung der PC-Nutzung für private und berufliche Zwecke. Auch das Interesse von Cyberkriminellen wird durch die neue Situation geweckt. So stellten die Experten von Kaspersky im Vergleich zum Vorjahr weltweit eine Zunahme um 242 Prozent von Brute-Force-Angriffen auf Remote-Desktop-Protokolle (RDP) fest.

Der Hintergrund: RDP ist eines der beliebtesten Protokolle auf Anwendungsebene für den Zugriff auf Windows-Arbeitsstationen oder -Server. Computer, die Remote-Mitarbeitern zur Verfügung gestellt und teilweise falsch konfiguriert wurden, nahmen während des ersten Lockdowns weltweit zu, ebenso die Anzahl von Cyberangriffen auf diese. Im Zuge solcher Attacken wurde in der Regel versucht, mithilfe der Brute-Force-Methode an Nutzernamen und die dazugehörigen Passwörter für RPD zu kommen. War diese Strategie erfolgreich, erhielten Cyberkriminelle Fernzugriff auf den Zielcomputer im Netzwerk.

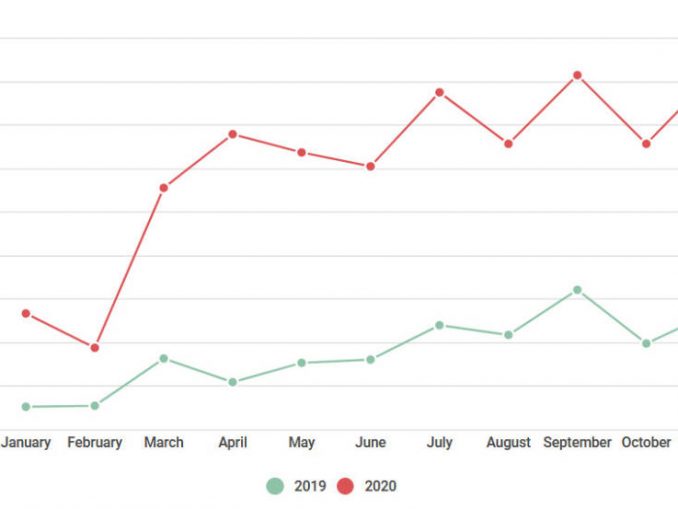

RDP-Angriffe schnellten ab März in die Höhe

Seit Anfang März ist denn auch gemäß Kaspersky die Anzahl der sogenannten «Bruteforce.Generic.RDP»-Erkennungen in die Höhe geschossen, was dazu führte, dass die in den ersten elf Monaten des Jahres 2020 festgestellte Gesamtzahl global um etwa das 3,4-fache gegenüber dem Vergleichszeitraum 2019 gestiegen ist. Zwischen Januar und November 2020 wurden weltweit 3,3 Milliarden auf Remote-Desktop-Protokolle festgestellt. Im gleichen 11-Monatszeitraum 2019 waren es noch 969 Millionen Angriffe.

Hacker faken Online-Tools

Abgesehen von Angriffen auf das RDP fanden Cyberkriminelle außerdem schnell heraus, dass viele von Zuhause aus arbeitende Beschäftigte die Offline-Kommunikation durch Online-Tools ersetzten und fingen an, auch diesen Umstand für ihre Zwecke auszunutzen. Kaspersky entdeckte weltweit 1,66 Millionen einzigartige schädliche Dateien, die unter dem Deckmantel populärer Messenger- und Online-Konferenzanwendungen zum Einsatz kamen.

Einmal installiert, luden diese Dateien in erster Linie Adware, also Programme, die die Geräte der Opfer mit unerwünschter Werbung überfluten und ihre persönlichen Daten zur Nutzung durch Dritte sammeln, herunter. Eine andere Gruppe, als Unternehmensanwendungen getarnt, waren Downloader – Anwendungen, die selbst nicht unbedingt bösartig sind, aber andere Programme, von Trojanern bis hin zu Fernzugriff-Tools, herunterladen können.

Die vollständige Studie von Kaspersky, die unter dem Titel «Story of the Year» veröffentlicht wurde, ist verfügbar auf dieser Webseite.

Be the first to comment