Am Thema Risikomanagement kommt heute kein Unternehmen mehr vorbei - das gilt auch für kleine und mittelgroße Unternehmen. [...]

Insbesondere das Thema Compliance rückt dabei immer stärker in den Fokus. Vorschriften wie die DSGVO, und das Netz- und Informationssystemsicherheitsgesetz (NISG) für mehr Cybersicherheit kommen dabei genauso zum Tragen wie spezielle Zertifizierungen, etwa nach den Normen ISO 27001 (Informationssicherheit) oder die Prüfung nach ISA 315, ISA 330 und ISAE 3402 (internes Kontrollsystem).

Unternehmen, die ein Risikomanagement einführen wollen, stehen aber zuerst einmal vor einem Berg an Anforderungen. Im Vordergrund steht die Frage, wie eine „vernünftige“ Implementierung aussehen kann, bei der Aufwand, Kosten und Nutzen in einem angemessenen Verhältnis zueinanderstehen. Hilfreiche Ansatzpunkte liefern hierbei die Normen „ISO 31000 (Risikomanagement)“, „ISO 27005 (Information Security Risk Management)“ sowie diverse Branchenstandards.

Jeder dieser Standards hat in Bezug auf die Einführung eines aktiven Risikomanagements Vor- und Nachteile, die es generell abzuwägen gilt. Wir haben all diese Standards analysiert und auf brauchbare, einfach zu realisierende Ansatzpunkte hin untersucht und ausgewertet. Dabei haben wir ein Modell entwickelt, das über die reinen IT-Risiken hinaus nutzbar ist.

In fünf Schritten zum Risikomanagement

Wenn ein Unternehmen ein effizientes Risikomanagement implementieren will, müssen die Voraussetzungen dafür bereits im Vorfeld geschaffen werden. Das funktioniert, indem ein Betrieb alle mit der Einführung zusammenhängenden Aufgaben vorab klar definiert und die dazugehörigen personellen Verantwortlichkeiten zuweist. Sind die wichtigsten Voraussetzungen erfüllt, folgt Risikomanagement im Wesentlichen den folgenden fünf Schritten:

1) Firmenwerte identifizieren und Risikoszenarien zuordnen

Der Begriff „Firmenwert“ umfasst alles, was im Unternehmen für den Fortbestand des Geschäftsbetriebs wichtig ist. Dazu zählen Räume, Anwendungen, IT-Systeme, Prozesse, Personal und Lieferanten. Hierbei müssen alle Werte identifiziert werden, die potenziell einem Risiko ausgesetzt sind und damit Einfluss auf den Geschäftsbetrieb nehmen können. Anschließend gilt es, die Risikoszenarien (zum Beispiel Feuer, Überschwemmung), denen die Firmenwerte ausgesetzt sind, zu katalogisieren. Sehr hilfreich ist hier der Katalog der 46 Elementargefährdungen des deutschen BSI als Orientierung.

2) Rahmenparameter definieren und Punktwerte festlegen

Damit Risiken praxisnah bemessen werden können, müssen zuerst die passenden Parameter definiert werden. Dabei wird das Risiko klassisch gemäß der Formel „Risiko = Häufigkeit x Schaden”berechnet. Hierfür müssen für die Parameter „Häufigkeit“ und „Schaden“ verschiedene Abstufungen festgelegt und Punktwerte vergeben werden. Relevant ist hierbei die tatsächliche Häufigkeit, mit der das Ereignis zu erwarten ist:

- Hoch – täglich bis wöchentlich (3 Punkte)

- Mittel – monatlich bis jährlich (2 Punkte)

- Niedrig – seltener als jährlich (1 Punkt)

Auch bei der Einschätzung der Folgen eines Schadens nutzen wir ein Punktesystem:

- Niedrig (zu vernachlässigen) – keine Folgen (1 Punkt)

- Mittel (begrenzt) – geringe Folgen (2 Punkte)

- Hoch (beträchtlich) – hohe Folgen (3 Punkte)

- Sehr hoch (existenzbedrohend) – existenzbedrohende Folgen (4 Punkte)

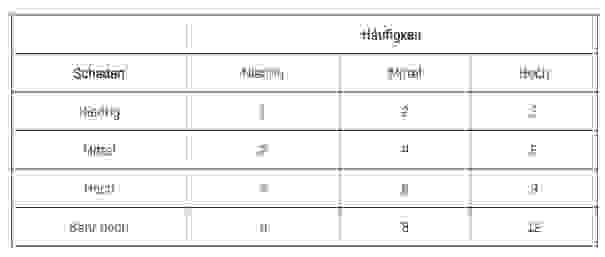

3) Risiken bewerten und Handlungsvorgaben differenzieren

Aus den beschriebenen Definitionen für Schaden und Häufigkeit lässt sich entsprechend der Formel (Risiko = Häufigkeit x Schaden) eine Risikomatrix erstellen, die einzelne Risiken wie beispielsweise einen Blitzschlag bewertet und definierten Werten Handlungsvorgaben zuweist. Mit dieser Systematik kann die unternehmensspezifische „Risikotoleranz“ abgebildet werden.

Um aus den Werten eine konkrete Handlungsanweisung ableiten zu können, müssen die dazugehörigen Handlungsvorgaben unterschieden und konkreten Punktzahlen zugewiesen werden.

- Risiko wird akzeptiert. Keine weitere Behandlung. (Punktzahl 1-2)

- Risiko muss behandelt werden. Risiko kann akzeptiert werden. (Punktzahl 3-7)

- Risiko muss behandelt werden. Risiko kann nicht akzeptiert werden. (Punktzahl 8-12)

4) Risikoanalyse durchführen und Gegenmaßnahmen definieren plus umsetzen

Für die konkrete Durchführung der Risikoanalyse reicht es für den Einstieg, die drei bereits genannten Schritte (Firmenwerte identifizieren, Risikoszenarien zuordnen und Risiken bewerten) tabellarisch abzubilden. Anhand des zugewiesenen Risikowerts erkennt man bei der Risikoanalyse direkt, wo der größte Handlungsbedarf besteht, und kann entsprechende Maßnahmen einleiten, um ein Risiko zu reduzieren. Jede einzelne Maßnahme kann in der Liste als zusätzliche Spalten gepflegt werden. Sie sollte entweder die Häufigkeit oder den Schaden verringern und im normalen Aufgabenmanagement der Firma fest verankert sein.

5) Wertaktualität überwachen und Prozesskontinuität sicherstellen

Die Tatsache, dass Unternehmen einem ständigen Wandel unterliegen und oft kurzfristig auf sich verändernde Anforderungen reagieren müssen, verdeutlicht, weshalb es für eine fundierte Risikoanalyse wichtig ist, die einzelnen Bestandteile regelmäßig auf Aktualität und Stimmigkeit hin zu überprüfen. Hinzu kommt, dass sich im Laufe der Zeit die Risikotoleranz eines Unternehmens verändern kann. Die Stufen der Rahmenparameter und die dazugehörigen Punktwerte, die Schadensdefinitionen, die Risikobewertungen und die Handlungsanweisungen müssen daher konsequent und fortlaufend validiert werden.

Risikomanagement ist machbar

Ein einfaches Risikomanagement, das den Ressourcen und Anforderungen kleinerer und mittlerer Firmen gerecht wird, kann mit vertretbarem Aufwand implementiert werden. Es liefert schnell wertvolle Einsichten in das Risikoprofil des Betriebes. Für eine möglichst realistische Abbildung der Risiken ist es aber unerlässlich, den vorgestellten Ansatz auf die Situation jedes individuellen Unternehmens anzupassen.

*Andreas Bachmann ist Mitgründer der ADACOR Hosting (https://www.adacor.com/). Er bekleidet die Funktion des Chief Information Officer. Als Geschäftsführer verantwortet er die Bereiche Softwareentwicklung, Marketing, Datenschutz und Compliance. In seinen Beiträgen beschäftigt er sich mit Datensicherheit und IT-Security. Weitere Schwerpunkte sind wichtige Methoden strategischer Managementführung und die Erfahrungen bei der Umsetzung damit einhergehender Prozessanpassungen.

Be the first to comment