Seit Schrems II müssen sich Unternehmen mit der Frage befassen, wie sie Datentransfers in Staaten außerhalb der europäischen Wirtschaftsraumes rechtskonform gestalten können. [...]

Auf das Privacy Shield kann die Datenübertragung in die USA nicht mehr gestützt werden und auch die Standarddatenschutzklauseln (Standard Contractual Clauses, SCC) werden, trotz ihrer generellen Wirksamkeit, von Datenschützern zunehmend kritisch gesehen. Um die Standarddatenschutzklauseln weiter verwenden zu können, müssen Unternehmen das Schutzniveau des betroffenen Drittstaates kritisch überprüfen und gegebenenfalls zusätzliche Maßnahmen ergreifen.

Schrems II: Zur Compliance in 6 Schritten

Als Reaktion auf die Schrems-II-Entscheidung hat der Europäische Datenschutzausschuss (EDSA) am 10. November 2020 eine Reihe von Handlungsempfehlungen verabschiedet. Nur zwei Tage später veröffentlichte die Europäische Kommission ihren Entwurf für eine Neufassung der Standarddatenschutzklauseln, welche Anfang 2021 in Kraft treten soll. Diese bringen Unternehmen zwar mehr Klarheit, erzeugen jedoch auch dringenden Handlungsbedarf. Die neuen SCC unterscheiden sich deutlich von den bisherigen Standarddatenschutzklauseln. Sie sind als „Module“ strukturiert und decken Übermittlungen in allen denkbaren Konstellation ab. Nach Inkrafttreten der Neufassung ist derzeit geplant, dass die alten Klauseln nach einer Karenzzeit von einem Jahr ungültig werden.

Um unnötige Mehrarbeit und problematische rechtliche Graubereiche zu vermeiden, sollten Unternehmen bereits jetzt abgeschlossene oder noch abzuschließende Standarddatenschutzklauseln an die neuen Anforderungen anpassen und eine Öffnungsklausel aufnehmen, die nach Wirksamwerden der neuen SCC eine leichtere Vertragsanpassung ermöglicht. Die folgenden sechs Schritte spielen dabei eine wichtige Rolle.

1. Checkliste nutzen, Datentransfers erfassen

Zunächst sollten in einem ersten Schritt sämtliche Datenübertragungen in Drittstaaten, sowie der Einsatz von Drittstaaten-Dienstleistern identifiziert werden. Diese Datentransfers müssen einer umfassenden Evaluation hinsichtlich ihres Risikos unterzogen werden, wobei auch risikoerhöhende und -minimierende Faktoren zu berücksichtigen sind. An dieser Stelle sollte untersucht werden, ob der Zugriff auf unverschlüsselte Daten im Drittstaat zwingend notwendig ist. Eine Kategorisierung der Datenübermittlungen kann anhand der nachfolgenden Checkliste, die per Download zur Verfügung steht, durchgeführt werden.

Die Checkliste können Sie HIER von unserer Schwesternpublikation Computerwoche.de herunterladen.

2. Geeignete Garantien identifizieren

Im Anschluss daran empfiehlt es sich zu untersuchen, auf Grundlage welcher geeigneter Garantien der Datentransfer bisher erfolgt ist – bestehende Vereinbarungen und Maßnahmen sollten überprüft werden. Dabei sollte insbesondere zwischen Übertragungen auf Basis des Privacy Shields (welche so nicht mehr zulässig sind) und solcher durch Standarddatenschutzklauseln unterschieden werden.

3. Rechtsordnung des Drittlandes überprüfen

Der EDSA verlangt ausdrücklich, dass Unternehmen die Angemessenheit des Datenschutzniveaus im Land des Datenempfängers kritisch überprüfen. In diesem Zusammenhang sollten auch die Datenimporteure einbezogen werden. Dabei ist wichtig, welchen Regelungen sie in ihren Sitzländern unterliegen und ob sie ihre Pflichten aus den SCC einhalten können. Der einschlägige rechtliche Rahmen kann dabei von unterschiedlichen Aspekten wie der Branche oder den involvierten Akteuren abhängen.

Führt die Prüfung zu dem Ergebnis, dass die gesetzlichen Regelungen oder sonstige Praxis im Drittland die Effektivität der SCC beeinträchtigen, müssen Unternehmen als Datenexporteure zusätzliche Maßnahmen ergreifen. Besonders wichtig ist auf dieser Stufe, sämtliche Evaluierungsmaßnahmen sorgfältig zu dokumentieren, um im Ernstfall die Nachweisbarkeit gegenüber den Aufsichtsbehörden sicherstellen zu können.

Vom Ergebnis der Risikobewertung hängt ab, welche weiteren Schritte notwendig sind. Neben zusätzlichen technischen und/oder vertraglichen Maßnahmen kann es auch erforderlich sein, die Übermittlung in gewisse Drittstaaten gänzlich zu unterbinden und dafür entsprechende Exit-Strategien auszuarbeiten.

4. Zusätzliche Maßnahmen ergreifen

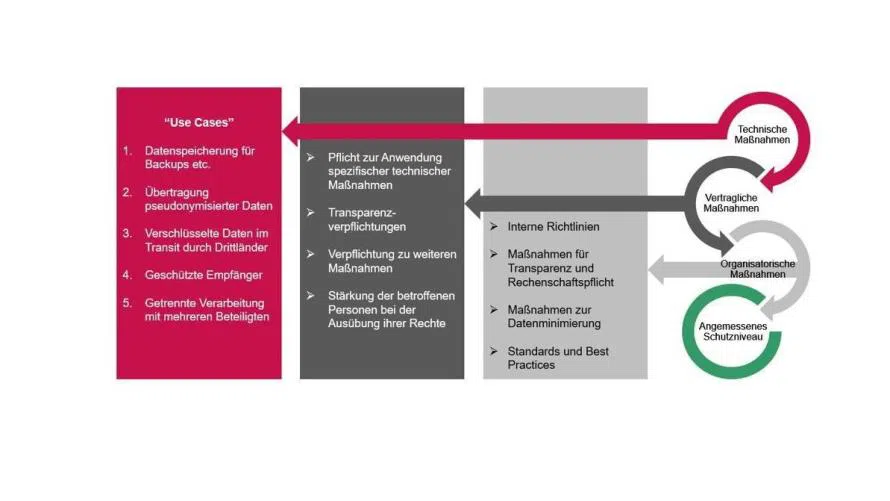

Im vierten Schritt erfolgt eine Anpassung der technisch-organisatorischen und/oder vertraglichen Maßnahmen an die Anforderungen des EDSA. In seinen Empfehlungen nennt der Europäische Datenschutzausschuss verschiedene Konstellationen und welche konkreten Maßnahmen in diesen Fällen vereinbart werden können.

Das Repertoire reicht dabei von stärkerer Verschlüsselung, über erhöhte Transparenzverpflichtungen bis hin zu Maßnahmen zur Datenminimierung. Ebenso thematisiert wird die Vorgabe, Rechtsmittel gegen den Zugriff durch Regierungsbehörden auszuschöpfen und Statistiken über derartige Zugriffe zu führen.

Die Verschlüsselung der Daten gewährleistet ein angemessenes Schutzniveau in einem unsicheren Drittstaat aber nur, wenn die Daten durchgehend verschlüsselt und pseudonymisiert bleiben. In diesem Zusammenhang sieht der EDSA besonders die Übermittlung unverschlüsselter Daten an Cloud-Dienstleister in Drittstaaten ohne adäquates Schutzniveau sehr kritisch. In diesem Schritt ist die Dokumentation der Maßnahmen für den Compliance-Nachweis gegenüber der Aufsichtsbehörde ebenfalls von besonderer Bedeutung.

5. Formelle Verfahrensschritte beachten

Aus formeller Sicht können sich die Anforderungen an eine Anpassung der bestehenden Regelungen je nach gewählter, geeigneter Garantie unterscheiden. So muss beispielsweise die Aufsichtsbehörde informiert werden, wenn die Standarddatenschutzklauseln abgeändert oder zusätzliche Klauseln eingefügt werden sollen, die den Grundentscheidungen widersprechen.

6. Regelmäßige Überprüfungen fahren

Ob die getroffenen Maßnahmen den Anforderungen zur Wahrung eines angemessenen Schutzniveaus bei einem Drittstaatentransfer genügen, muss kontinuierlich evaluiert werden. Dies gilt in der momentanen Übergangsphase bis zum Wirksamwerden der neuen Standarddatenschutzklauseln umso mehr, da bestehende Vereinbarungen im Laufe des Jahres 2021 an die neue Rechtslage angepasst werden müssen. Je nach Umfang des Drittstaatentransfers sollten Unternehmen bereits jetzt die Umsetzung der neuen SCC planen und gegebenenfalls rechtlichen Rat einholen.

Dem Vorschlag der Kommission für die Neufassung der Standarddatenschutzklauseln nach zu urteilen, dürfte sich in Sachen Drittstaatentransfer noch einiges ändern. Der Entwurf aus Brüssel greift viele Empfehlungen des EDSA auf – berücksichtigt die Interessen der Datenimporteure und die spezifische Rechtslage, der diese in ihren Sitzstaaten unterliegen, jedoch etwas stärker.

Ungeachtet dessen, wie eine endgültige Regelung letztlich aussehen wird, sollten Unternehmen bereits jetzt proaktiv ihre internationalen Datenübermittlungen kritisch überprüfen und die Entwicklungen aufmerksam verfolgen.

*Dr. Michael Rath ist Rechtsanwalt, Fachanwalt für Informationstechnologie-Recht und Partner der Luther Rechtsanwaltsgesellschaft mbH mit Sitz in Köln. Zudem ist er Certified ISO/IEC 27001 Lead Auditor. Seine Beratungsschwerpunkte sind das IT-Recht, Datenschutzrecht und der Gewerbliche Rechtsschutz. Dr. Michael Rath ist u.a. Mitglied in der Deutschen Gesellschaft für Recht und Informatik e.V. (DGRI) und akkreditierter Schlichter für IT-Streitigkeiten bei der Schlichtungsstelle der DGRI.

Be the first to comment