Am Endpoint entscheidet sich häufig der Kampf gegen Ransomware und Data Stealer. Können Endpoint-Security-Lösungen ausreichend schützen? [...]

Die Attacken mit Ransomware und Data Stealern sind aktuell so zahlreich wie noch nie und werden anscheinend immer mehr. Viele Angriffe nutzen zwar Schwachstellen oder gestohlene Logins, aber die meisten setzen direkt an Endpunkten in einem Unternehmen an, also an den Computern der Mitarbeiter oder den Firmen-Servern.

Schnell passiert es da, dass vom Anwender eine per Phishing gesendete Malware angeklickt wird, meist versteckt in Archiven, DOCs oder PDFs. Der Angriff ist dann ohne akkurate Verteidigung kaum noch zu stoppen. Nach einer Verschlüsselungswelle quer durch das gesamte Netzwerk und über alle PCs hinweg sind gravierende Schäden nicht mehr abzuwenden. Im schlimmsten Fall steht sogar die Zukunft des Unternehmens auf dem Spiel.

Meist setzen die Angreifer mittlerweile nicht mehr nur auf eine Erpressung – verlangen also Lösegeld für die Entschlüsselung der Daten –, immer öfter drohen sie zusätzlich damit, in naher Zukunft die gestohlenen Daten zu veröffentlichen.

Wie Gut können Endpoint-Security-Lösungen Ransomware abwehren?

In unserem Test von Endpoint-Security-Lösungen haben wir deshalb in einem extra Szenario untersucht, ob überhaupt und wie gut Schutzlösungen für Unternehmen gegen Ransomware und Data Stealer bestehen. Diese schwierige und aufwändige Aufgabe hat das unabhängige Institut AV-TEST aus Magdeburg für com! professional erledigt.

Die folgenden sechs Endpoint-Schutzprodukte mussten sich dabei einem mehrstufigen Test stellen:

- Bitdefender Endpoint Security Enterprise

- Broadcom Symantec Endpoint Security Complete

- Kaspersky Endpoint Security

- Sophos Intercept X Advanced

- Trellix Endpoint Security

- Trend Micro Apex One

Im ersten Testbereich mussten die Endpoint-Lösungen ihre Schutzwirkung beweisen, das heißt zeigen, wie gut sie in einem statischen Test gegen fast 20.000 Exemplare von Malware bestehen. Das Test-Paket bestand dabei aus hunderten von 0-Day-Exploits und tausenden Exemplaren bereits bekannter Malware – darunter auch Ransomware.

Die Produkte müssen dabei demonstrieren, dass sie neben neuesten Bedrohungen auch die gewaltige Menge an bereits bekannter Malware aussortieren – oder anders gesagt, wie gut die Anbieter ihre Schädlings-Datenbanken pflegen. Das war in der Vergangenheit nicht immer ausreichend der Fall.

Ein besonderer Testabschnitt nahm sich wie gesagt Ransomware und Datastealer vor. Dabei arbeitete das Testlabor 10 realitätsnahe Szenarien ab, bei denen derzeit verbreitete Angriffstaktiken eingesetzt werden. Aktuell sind das zum Beispiel Codeausführungen, die mit Hilfe von Domainabfragen ausgeführt werden (DNS TXT Record).

Dabei ersetzen die Angreifer klassische Textinformationen zu einer Domain durch gefährliche Text-Skripte, die sie später aus der Ferne abrufen. Auf diese Weise sieht der Angreifer für ein Schutzsystem harmlos aus, da er scheinbar keine gefährlichen Komponenten im Gepäck hat.

Eine weitere Angriffstechnik missbraucht die verschlüsselte Kommunikation via HTTPS. Ein Endpoint-Schutz muss ja für die Erkennung einer Gefahr ganz regulär den sicheren Datenverkehr öffnen und scannen. Etwa 80 Prozent aller weltweiten Angriffe nutzen die Verschlüsselung per HTTPS-Protokoll.

Ransomware vs. Endpoint

Nach dem statischen ersten Testabschnitt durchliefen die Schutzprogramme einen zweiten dynamische Teil. Dabei war nicht wie bei der Malware-Erkennung einfach ein Ja oder Nein gefragt, sondern mussten mehrere Stufen nacheinander absolviert werden.

Zu Beginn sollte der Systemschutz die schädliche Komponente am Eintritt in das System hindern (Initial Access), etwa wenn der Angriff durch eine Spear-Phishing-E-Mail, über eine Systemschwachstelle oder eine direkte Ausführung (Execution) erfolgt. Das alles liegt weit nach einer klassischen Dateierkennung und wird durch zusätzliche Schutztechniken der Endpoint-Software erreicht.

Selbst wenn diese ersten Sperren durchbrochen werden sollten, wäre bei einer guten Software der Abwehrkampf noch nicht verloren. Denn die Security-Hersteller haben weitere Maßnahmen in der Hinterhand. Eine der bekanntesten ist EDR – Endpoint Detection & Response. Dabei wird analysiert, was der Angreifer unternimmt – ob er etwa eine PowerShell ausführt – und ob er das überhaupt darf. In der Regel nicht und die Abwehr schreitet ein.

Gelingt dem Angreifer jedoch auch dieser Schritt, startet er die Sichtung des Dateisystems und sammelt Informationen, etwa eine Dateiliste. Data Stealer beginnen zudem mit der Versendung von großen Datenmengen an einen Command & Control-Server (C2). Eine Ransomware verschickt ebenfalls Daten, aber eher kleine Mengen und startet dann die Verschlüsselung. Auch bei diesen Schritten kann eine Endpoint-Security immer noch einschreiten und etwa den Abtransport der Daten oder die Verschlüsselung verhindern.

Die Experten im Testlabor beobachtet jeden einzelnen Schritt der Schutz-Software und an welcher Stelle diese erfolgreich sind – oder auch nicht. Das Fazit des vorliegenden Tests lautet: Alle Produkte wehrten alle Angreifer ab – außer Trellix.

Dessen Software konnte in einem Ransomware-Fall den Angreifer in den ersten Schritten weder erkennen noch stoppen. Und auch im weiteren Verlauf konnte sich der Angreifer durchsetzen. Erst bei der Verschlüsselung erlangte der Endpoint-Schutz die Oberhand und liquidierte den Angreifer. Allerdings: Dem Angreifer war da schon eine teilweise Verschlüsselung der Daten gelungen.

Test auf Fehlalarme und Systemlast

Neben der Ransomware-Abwehr müssen die Schutzlösungen auch übliche Kriterien erfüllen, wie etwa möglichst wenig Fehlalarme auszulösen und das Windows-System möglichst wenig zu belasten. Dazu spielt das Labor 1,1 Millionen von harmlosen Dateien auf die Testsysteme auf, installiert viele Applikationen und besucht hunderte Webseiten.

Um die anfallende Systemlast zu prüfen, führt das Labor viele Arbeitsschritte aus dem Büro-Alltag aus, zum Beispiel das Kopieren von Daten und Downloads aus dem Netz, und das mal mit, mal ohne installierte Schutzlösung. Je weniger Zeitverlust, desto besser die Bewertung.

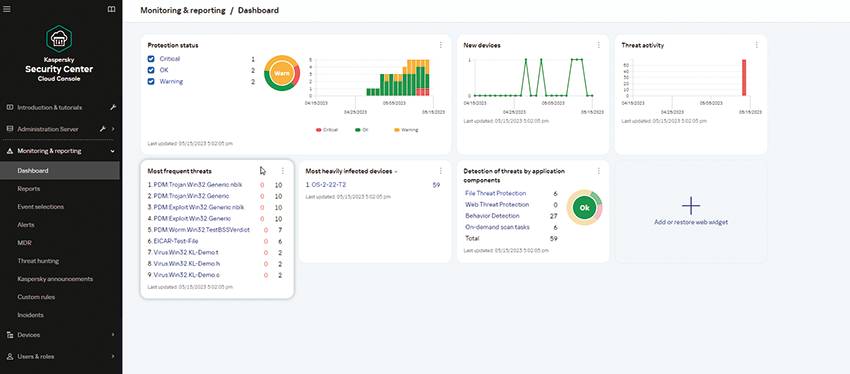

(Quelle: Kaspersky)

Hohe Punktwertungen

Für die Ergebnisse in allen Teildisziplinen zusammen vergeben wir bis zu 100 Punkte. Das schaffte zwar keine Lösung, aber Testsieger Kaspersky war mit 94 Punkten gar nicht so weit weg davon. Und auch die Konkurrenten liegen nur ganz knapp zurück. Mit starken 93 Punkten folgt etwa Symantec Endpoint Security Complete von Broadcom gleich auf Platz 2. In den Top 3 platzierte sich auch noch Sophos Intercept X Advanced mit 91 von 100 Punkten. Trend Micro Apex One und die Trellix Endpoint Security teilen sich mit jeweils 90 Punkten den vierten Platz. Bitdefender Endpoint Security Enterprise belegt zwar mit 89 Punkten nur Platz 6 unseres Testfeldes, zeigte aber, wenn man sich nur die Schutzleistung anschaut, ebenfalls ein hohes professionellen Sicherheitsniveau.

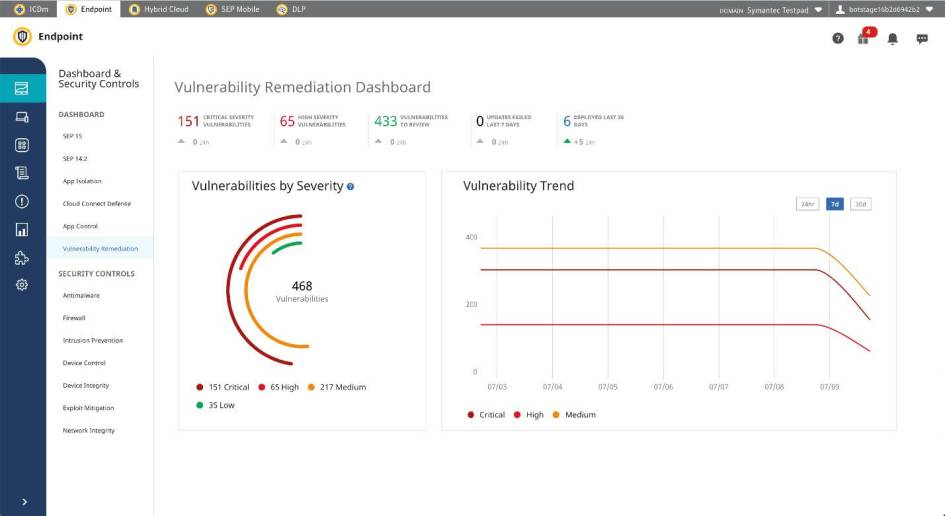

(Quelle: Symantec)

Besonders erwähnenswert ist der Fakt, dass alle Produkte – außer Trellix in einem Fall – alle Angreifer im Test sofort fehlerfrei erkannt und entsprechend abgewehrt haben. Das Wetteifern um Platz eins wurde in diesem Test durch fehlende Punkte bei Fehlalarmen und die Systemlast am Windows-Client entschieden.

Be the first to comment