Am Endpoint entscheidet sich häufig der Kampf gegen Ransomware und Data Stealer. Können Endpoint-Security-Lösungen ausreichend schützen? [...]

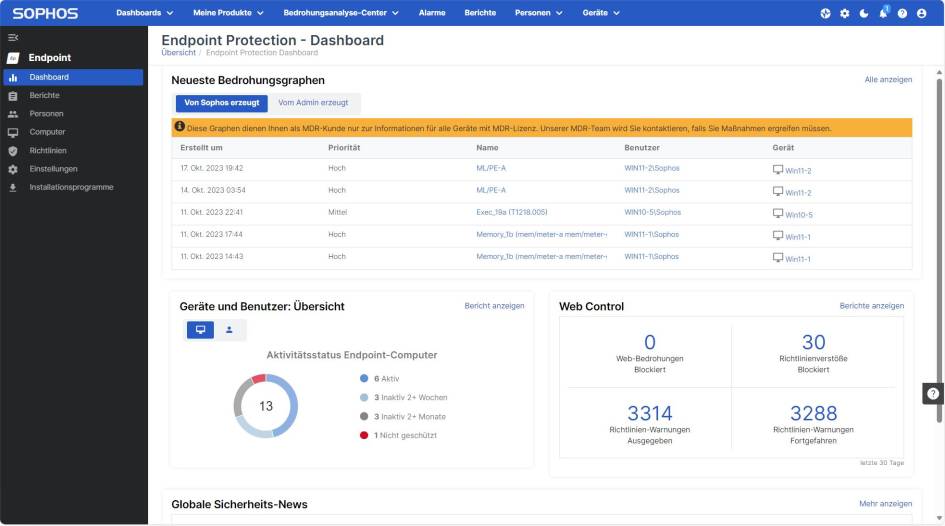

Sophos Intercept X Adv.

Sophos hat die Produktstruktur vereinfacht und bietet nun auch einen MDR-Service.

Der Endpunktschutz der Intercept X-Reihe von Sophos startet nun mit der Advanced-Variante. Diese wird fortgesetzt mit „Advanced with XDR“, „with MDR Essentials“ und „with MDR Complete“. Herzstück aller Varianten ist die Konsole Sophos Central, die als On-Premise und Cloud-Version bereitsteht. Allerdings gibt es bei einer Vor-Ort-Installation hie und da Einschränkungen gegenüber der Cloudversion.

(Quelle: Sophos)

Die Kernkomponente Intercept X hat einen großen Umfang und schützt unter einem Dach alle Arbeits-PCs und Server unter Window, Mac und Linux. Für Systeme mit iOS und Android muss man Sophos Mobile hinzubuchen. Intercept X Advanced bringt viele Techniken zum Scannen und Erkennen von Malware und anderen Bedrohungen mit.

Dazu gehören eine Firewall, Webkontrolle, Verhaltensanalyse und ein Intrusion Prevention System (IPS). Die Traffic-Untersuchung in HTTPS-Verbindungen ist ebenso Standardleistung wie Data Loss Prevention und Ransomware File Protection (CryptoGuard). Bereits in der Grundversion enthalten ist ein Agent für Zero Trust Network Access.

Für den umfassenden Schutz des Netzwerks und aller weiteren Vorgänge von und in das Netzwerk steht Sophos Advanced with XDR (eXtended Detection and Response). XDR umfasst sowohl EDR (Endpoint Detection and Response) wie NDR (Network Detection and Response) und analysiert somit übergreifend alle Vorgänge zwischen Endpunkten und Netzwerk.

XDR kann im Ernstfall Arbeits-PCs isolieren und Vorgänge gesichert überprüfen. Bei Sophos Advanced with MDR Essentials und Complete übernehmen Sophos-Experten einen Teil oder die gesamte Analyse und sowie die Gegenmaßnahmen.

Verlässlicher Schutz

Intercept X Advanced wurde durch das unabhängige Testlabor AV-TEST geprüft. Im klassischen Erkennungstest sendete das Labor hunderte von 0-Day-Malware-Exemplaren zu der Lösung und über 18.000 bekannte Schädlinge. Ergebnis: Das Produkt erkannte jeden Schädling und wehrte sie alle ab.

Auch im folgenden Test mit 10 Angriffen von Ransomware und Data Stealern zeigte das Endpoint-Produkt eine hervorragende Leistung. Keiner der Angreifer kam an der ersten Sicherheitsschwelle vorbei. Und selbst wenn, wären danach weitere Schutztechniken zum Einsatz gekommen.

| Hersteller | Sophos Intercept X Advanced |

| Program version | 10.8 |

| Preis | auf Anfrage |

| Webadresse | www.sophos.com |

| Leistung | |

| Erkennung Real-World-Test | Monat 1: 100 % Monat 2: 100 % |

| Erkennung Referenz-Set | Monat 1: 100 % Monat 2: 100 % |

| Belastung des Client-PCs | Last (13%) |

| Fehlalarme bei sauberen Webseiten | Monat 1: 0 Monat 2: 0 |

| Falsch erkannte Software bei System-Scan | Monat 1: 0 Monat 2: 1 |

| Falsches Warnen / Blocken sauberer Software | Monat 1: 0 Monat 2: 0 |

| Abwehr Ransomware & Data Stealer | 10- von 10-mal erfolgreich |

Die Systemlast durch die Sophos-Lösung liegt mit 13 Prozent etwas zu hoch. Bei den Fehlalarmen missdeutete Sophos eine harmlose Applikation fälschlich als gefährlich. Mit einer Gesamtpunktzahl von 91 von 100 möglichen Punkten und der Note „Sehr gut“ schafft es Sophos Intercept X Advanced auf den dritten Platz des Vergleichstests. Wichtigste Erkenntnis: Die Lösung wehrte alle Angriffsversuche im Test fehlerfrei ab.

Fazit

+ Schutzwirkung: Fehlerfreie Erkennung aller Schädlinge

+ Systemlast: Fehlerfreie Abwehr bei Ransomware / Data Stealer

– Fehlalarme: Vereinzelte Fehlalarme

Note: 1

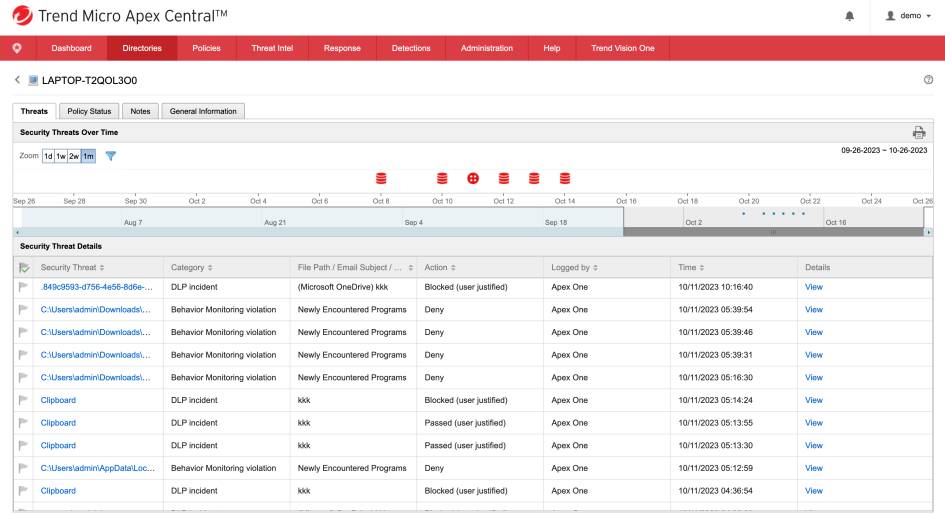

Trend Micro Apex One

Starke Werkzeuge für SoC-Teams in Unternehmen in einer Oberfläche.

Trend Micro hat sein riesiges Portfolio für den Unternehmensschutz zur besseren Übersicht in der Plattform Vision One in drei Bereichen gebündelt: Cloud One für alle hybriden Cloud-Produkte, Network One für den Netzwerk & IoT-Schutz und Workforce One, in dem alle Security-Suiten, wie Apex One, als reiner Endpunktschutz, platziert sind. Die im Test geprüfte Endpoint-Lösung Apex One bietet Trend Micro als On-Premise-Lösung an oder in den cloud-basierten Produkten Smart Protection for Endpoints und Complete. Die Kernkomponente für die gesamte Lösung ist die Konsole Apex Central. Egal, welche Module oder Produkte genutzt werden – an dieser Stelle laufen für SoC-Teams alle Informationen zusammen. Apex One bietet Agents für Windows- und Mac-PCs sowie für Server. Für den Schutz mobiler Geräte ist die Buchung einer der beiden Smart-Protection-Suiten Pflicht.

(Quelle: Trend Micro)

Apex One bringt alle Funktionen für den Schutz des Endpoints mit, wie Malware-Protection, Firewall, IPS, IDS und Data Loss Prevention bis hin zur Geräte-Kontrolle. Eine Sandbox gibt es nur optional. In der kleinen Suite stecken auch die Endpoint-Verschlüsselung sowie die Unterstützung für virtuelle Maschinen. Die größte Suite liefert zusätzlich noch einen Mail- und Web-Filter.

XDR (eXtended Detection and Response) ist als eigenständiges Produkt aufgestellt, aber die Sensoren lassen sich für jede Suite hinzubuchen. Ist einem Unternehmen das alles zu kompliziert, greift es zur übergreifenden Lösung Trend Vision One. Diese Cloud-Plattform schützt alle Endpunkte, Server, Netzwerke und Clouds samt XDR.

Starke Schutzleistungen

Mit fast 20.000 Exemplaren bekannter Malware und hunderten 0-Day-Schädlingen stellte das unabhängige Institut AV-TEST die Schutzleistung der Endpoint-Lösung vor große Herausforderungen. Trend Micro zeigte dabei eine starke Leistung mit der fehlerfreien Abwehr aller Angreifer.

In der zweiten Teststufe musste das Produkt 10 Angriffe mit aktueller Ransomware und Data Stealern abwehren. Auch hier zeigte sich die Trend-Micro-Lösung fehlerfrei.

In einem weiteren Testabschnitt checkte das Labor, wie stark die Lösung an einem Arbeits-PC die Systemressourcen belastet. Mit gemessenen 12 Prozent zeigt der Client eine deutliche Last, weshalb es dafür nur wenige Wertungspunkte gibt. Im Testbereich auf Fehlalarme blockierte die Endpoint Security die Ausführung von zwei eigentlich harmlosen Applikationen nach ihrer Installation. Noch einmal Punktabzug.

| Hersteller | Trend Micro Apex One |

| Program version | 14.0 |

| Preis | auf Anfrage |

| Webadresse | www.trendmicro.com |

| Leistung | |

| Erkennung Real-World-Test | Monat 1: 100 % Monat 2: 100 % |

| Erkennung Referenz-Set | Monat 1: 100 % Monat 2: 100 % |

| Belastung des Client-PCs | Last (12%) |

| Fehlalarme bei sauberen Webseiten | Monat 1: 0 Monat 2: 0 |

| Falsch erkannte Software bei System-Scan | Monat 1: 0 Monat 2: 0 |

| Falsches Warnen / Blocken sauberer Software | Monat 1: 0 Monat 2: 2 |

| Abwehr Ransomware & Data Stealer | 10- von 10-mal erfolgreich |

Am Schluss bleiben der Trend Micro Lösung aber immer noch stattliche 90 von 100 Punkten und die Note „Sehr gut“. Würde die Lösung weniger Systemressourcen benötigen, stünde sie an der Spitze des Testfelds. Denn bei der Prüfung der Schutzwirkung erreichte das Produkt alle möglichen Punkte.

Fazit

+ Schutzwirkung: Fehlerfreie Erkennung aller Schädlinge

+ Fehlalarme: Fehlerfreie Abwehr von Ransomware / Data Stealer

– Systemlast: Etwas erhöhte Systemlast

Note: 1

Be the first to comment