Die Zahl der Personen, Orte und Dinge, die über das „Internet of Things“ miteinander agieren, wächst. Das Netzwerk mit seinem „Elastic Edge“ macht es wesentlich komplexer, Benutzern und Geräten einen kontrollierten, aber effizienten Zugriff auf Unternehmensdateien, -daten und -anwendungen in der Cloud und im Rechenzentrum zu ermöglichen. [...]

Die digitale Transformation stellt Unternehmen und öffentliche Organisationen vor große Herausforderungen in puncto IT-Infrastruktur. Einerseits ist da der zunehmende Wunsch nach Mobilität der Mitarbeiter: sie wollen dort arbeiten, wo sie wollen, mit den Endgeräten, die sie wollen. Der feste Büroarbeitsplatz ist vielerorts passé. Andererseits wächst die Zahl der Dinge, die in Netzwerke eingebunden werden und für Datenverkehr sorgen: Kühlsensoren in Supermärkten gehören dazu oder Kameras im Straßenverkehr ebenso wie Kassensysteme am Point-of-Sale.

Elastic Edge: Der Netzwerkrand ist dehnbar

Die Zahl der Personen, Orte und Dinge, die über Netzwerke, das „Internet of Things“, miteinander agieren, wächst. Und sie verändert sich ständig. Das Netzwerk bekommt einen so genannten „Elastic Edge“, einen gummibandartigen Rand, der sich ständig erweitert, zusammenzieht und weiterentwickelt. Dieser elastische Rand macht es wesentlich komplexer, Benutzern und Geräten einen kontrollierten, aber effizienten Zugriff auf Unternehmensdateien, -daten und -anwendungen in der Cloud und im Rechenzentrum zu ermöglichen.

Herausforderungen in IoT-Netzen: Entfernung und Sicherheit

Das Einbinden von internetfähigen Dingen unterscheidet sich grundlegend von der Anbindung von Zweigstellen. Entfernungen stellen dabei eine Herausforderung dar. Ein Beispiel von DSC Dredge, einem Anbieter von Bagger-Lösungen für den Bergbau und die Industrie, illustriert dies. Bagger von DSC arbeiten auf der ganzen Welt. Manche sind so groß wie ein Fußballfeld. Alle sind hochtechnisiert und automatisiert. Sie besitzen ein On-Board Netzwerk, in das programmierbare Logic Controller (PLCs), Human Machine Interfaces (HMIs) sowie diverse Sicherheitskameras angeschlossen sind. Typischerweise arbeiten Bagger an Orten ohne Zugang zum traditionellen kabelgebundenen Internet, ohne IT-Mitarbeiter vor Ort und ohne Computer zur Überwachung und Verwaltung der Geräte. Ohne eine Möglichkeit, diese Geräte auf einfache Weise von einem zentralen Standort aus an das Unternehmens-WAN anzubinden und zu managen wird schon der Ausfall eines internetfähigen „Dings“, etwa eines Sensors, zu einem kostspieligen Unterfangen, weil IT-Mitarbeiter zur Baustelle gebracht werden und wertvolle Zeit auf die Fehlersuche aufwenden müssen.

Ein zweiter Punkt, der beim Thema IoT-Netzwerke berücksichtigt werden muss, ist die Datensicherheit. IT-Teams müssen sicherstellen, dass der Datenverkehr von mobilen und IoT-Geräten nicht von Hackern abgefangen und manipuliert werden kann. Ein traditioneller Weg, um IoT-Daten zu schützen, ist die Punkt-zu-Punkt-Verbindung über Virtual Private Networks (VPNs). VPNs sind jedoch komplex und erfordern erhebliche Ressourcen für die Planung und Implementierung; sie verursachen auch Latenzprobleme, da der Datenverkehr, der von einem Punkt zum anderen gelangen muss, aufgrund physischer und sicherheitsrelevanter Einschränkungen oft einen längeren Weg im Netzwerk zurücklegen muss.

SD-Perimeter kehrt traditionelle Verbindungskonzepte um

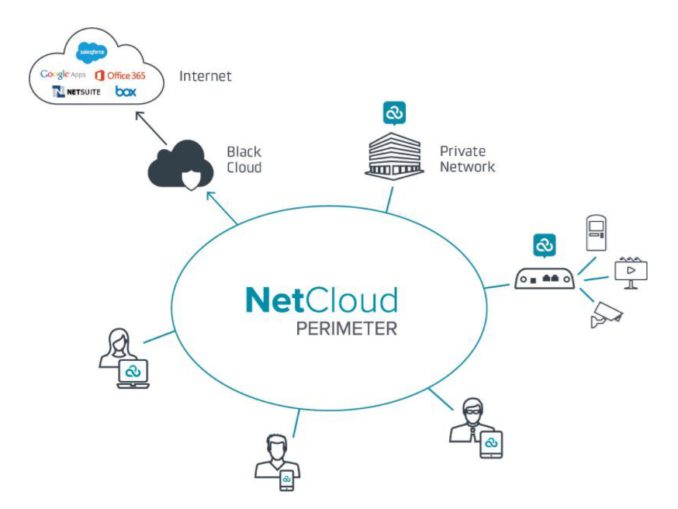

In diese Kerbe schlagen „Software-definierte Perimeter (SD-P)“. Das Technologiekonzept verfolgt einen neuen Ansatz für die Anbindung und Sicherung von IoT-Geräten im Netzwerk eines Unternehmens. SD-P adressiert viele der neuen Netzwerkaufgaben, die mit herkömmlichen VPN-Verbindungen nur schwer zu bewältigen sind.

Anstatt Netzwerke oder Standorte nach dem Modell „Connect first, authenticate second“ zu verbinden, verwendet SD-P einen umgekehrten, host-basierten Ansatz. Aus „Connect first, authenticate second“ wird „Authenticate first, connect second“. Konkret formuliert bedeutet dies, dass die Person, der Ort oder das Ding, welches ins Netzwerk eingebunden werden soll, dem Netzwerk vorher bekannt sein muss. Auch die Ressourcen, auf die zugegriffen werden darf, werden vorher definiert. Ohne Einladung kein Zugriff.

Dies führt zu einer zusätzlichen Sicherheitsebene mit geringerer Back-End-Komplexität als bei herkömmlichen Netzwerken. Alle Transaktionen sind vollständig mit AES 256-Bit-Verschlüsselung geschützt. Und mehr noch: Nicht autorisierte Personen, Orte oder Dinge können das Netzwerk gar nicht sehen. Denn SD-P ermöglicht es, ein Virtual Cloud Network aufzubauen, das das öffentliche Internet überlagert. Dieses Overlay-Netzwerk bewegt sich in einem privaten IP-Adressraum und ist nach außen unsichtbar.

Somit hat ein IoT-Baustein, etwa ein Sensor oder eine Kamera wie in einem Bagger von DSC Dredge, eine direkte, verschlüsselte und, das ist der Knackpunkt, eine versteckte Verbindung zum Rechenzentrum. IoT-Komponenten sind in der Regel sehr einfach, da sie entwickelt wurden, um eine singuläre Funktion – in der Regel Datenerfassung – und nicht die eigentliche Datenverarbeitung auszuführen. Die Verarbeitung, Interpretation und Verteilung der Daten muss an anderer Stelle erfolgen.

Vorteile von Software-definierten Perimetern

Die Umkehrung des herkömmlichen VPN-Prinzips bringt demnach einige Vorteile mit sich, die SD-Perimeter vor allem für die Orchestrierung und Administration von IoT-Netzwerken interessant macht.

Ein sicheres, privates virtuelles Cloud-Netzwerk schnell erstellen

Mit SD-P ist es vergleichsweise einfach, ein Virtual Cloud Network (VCN) aufzubauen. SD-P bietet eine LAN-ähnliche Leistung für jeden Remote-Benutzer und jedes IP-adressierbare Gerät. Jede Person und jedes Ding ist aufgrund des privaten Adressraums des VCNs getarnt – versteckt vor Angreifern in einer „dunklen Wolke“ (der so genannten „Black Cloud“). Nach dem Motto „You can’t hack what you can’t see” schützt SD-P die weitgehend ungeschützten IoT-Komponenten und damit IoT- und Unternehmensnetzwerke vor vielen bekannten Hacker-Übergriffen.

Be the first to comment