Opfer einer Ransomware-Attacke halten die Zahlung des Lösegeldes oftmals als bestes Mittel zur Schadensbegrenzung. Doch bei den Kosten für das Lösegeld bleibt es nicht. [...]

Die Offenlegung interner Dokumente der Erpressergruppe, die hinter der Conti-Ransomware steckt, nahmen die Sicherheitsforscher von Check Point zum Anlass, Datensätze von Ransomware-Opfern zu analysieren. Dabei fanden sie heraus, dass das gezahlte Lösegeld nur ein kleiner Teil der tatsächlichen Kosten für Opfer eines Ransomware-Angriffs ist. Das Research-Team schätzt die Gesamtkosten auf das Siebenfache.

Neben den Datensätzen aus den Leaks der Conti-Gruppe analysierte Check Point außerdem Cyber-Vorfälle aus der Datenbank des Start-Ups Kovrr, welches sich auf die Visualisierung von Cyber-Risiken spezialisiert hat.

Schon im ersten Quartal 2022 beobachtete Check Point einen Anstieg der Cyberattacken. Weltweit ist den Untersuchungen zufolge eins von 53 Unternehmen betroffen. Im ersten Quartal 2021 nur eines von 66 Unternehmen betroffen war. Das ist ein Anstieg von 24 Prozent.

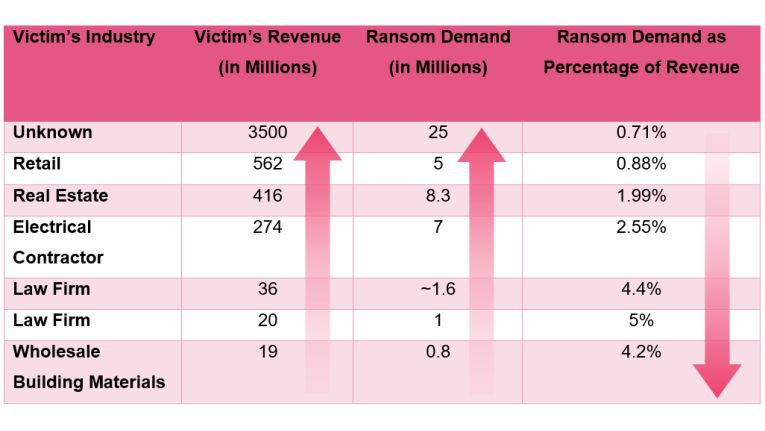

So viel Lösegeld verlangt die Hackergruppe Conti

Um in Erfahrung zu bringen, wie viel Lösegeld aus einem Unternehmen zu erpressen ist, nutzt die Hackergruppe Conti Datensätze von ZoomInfo und der Deutschen Nationalbibliothek. Diese Recherche ist den Analysten zufolge für die Hackergruppe sehr wichtig. Denn die Opfer wollen die Erpressung so schnell wie möglich beenden und die Erpresser wollen möglichst viele Unternehmen angreifen. Je realistischer die Lösegeldforderung ist, desto schneller ist die Interaktion beendet.

Zudem könnte es für Conti in späteren Lösegeldverhandlungen von Nachteil sein, sollten sie einmal den Preis zu hoch und für das Opfer als nicht zahlbar angesetzt haben. Denn dann müsste die Gruppe das Lösegeld senken, was andere Opfer für sich nutzen könnten, wenn sie davon erfahren würden.

Check Point fand heraus, dass die durchschnittliche Lösegeldforderung von Conti rund 2,82 Prozent des Jahresumsatz eines Opfers beträgt.

Foto: Check Point

So läuft eine Lösegeldverhandlung ab

Check Point untersuchte einige der Verhandlungsprozesse zwischen den Ransomware-Opfern und Conti. Dabei beobachtete der Hersteller fünf wiederkehrende Schritte.

- Bedrohung der Opfer: Bevor sie die Verhandlungen aufnehmen, gehen die Conti-Mitglieder die gestohlenen Daten durch und suchen nach besonders sensiblen Daten, die sie als Druckmittel verwenden können. Sie laden diese Dateien später in einen privaten Blog-Beitrag auf der ContiNews-Leak-Seite hoch und drohen dem Opfer mit Veröffentlichung des Beitrags, wenn die Zahlung nicht erfolgt.

- Rabatte für schnelle Zahlung: Um die Verhandlungen kurz zu halten, gewährt die Gruppe oftmals Rabatte für Opfer, die schnell zahlen.

- Verhandlungen: Häufig versuchen die Opfer zu erklären, warum sie die Lösegeldforderung nicht bezahlen können oder warum die Bezahlung sehr lange dauert. In diesem Stadium beobachtete Check Point, dass die Opfer zusätzliche Rabatte einfordern.

- Erneute Drohungen: Wenn das Opfer nicht bereit ist zu zahlen, beginnt Conti damit, kleine Teile der vertraulichen Daten zu veröffentlichen, um mehr Druck aufzubauen. In vielen Fällen motiviert dieser Schritt die Opfer, das Lösegeld zu zahlen.

- Einigung: Im letzten Schritt erreichen die Angreifer und ihre Opfer eine Einigung über das Lösegeld. Andernfalls werden alle vertraulichen Daten auf der Conti-Leak-Seite hochgeladen.

Die Gesamtkosten eines Ransomware-Angriffs

Die finanziellen Auswirkungen eines Angriffs beschränken sich nicht nur auf das gezahlte Lösegeld. Dazu kommen Reaktions- und Wiederherstellungskosten und gegebenenfalls auch Anwaltskosten.

Check Point hat einige Beispiel zusammengefasst und die tatsächlichen Kosten dokumentiert:

Foto: Check Point

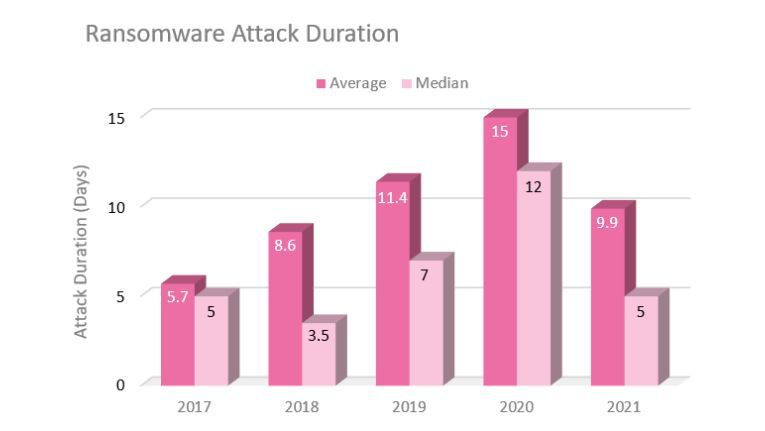

So lange dauert eine Cyberattacke

Zu den schwerwiegenden Folgen eines Ransomware-Angriffs für Unternehmen gehört die Unterbrechung des laufenden Betriebs. Mithilfe der Datenbank von Kovrr konnten die Analysten die durchschnittliche Dauer der durch Ransomware verursachten Betriebsunterbrechungen bestimmen.

Aus den Daten geht hervor, dass die Dauer eines Angriffes, also die Zeit vom Beginn der Attacke selbst bis zur Wiederaufnahme des normalen Betriebs, von 2017 bis 2020 stetig gestiegen ist. Im Jahr 2021 ist die Dauer zurückgegangen. Check Point glaubt, dass dies daran liegt, dass Kriminelle 2020 damit begannen, doppelte Erpressungen durchzuführen.

Foto: Check Point

Unter doppelter Erpressung versteht man, dass die Kriminellen neben dem Veröffentlichen gestohlener Daten noch weitere Druckmittel gegen ihre Opfer in der Hand haben, zum Beispiel DDoS-Attacken oder die Veröffentlichung von Rechtsverstößen. Dadurch verlängerten sich die Verhandlungsphasen. Laut Check Point setzte sich dieser Trend bis ins Jahr 2021 fort. Die Unternehmen wiederum erstellten bessere Reaktionspläne, um Ransomware-Ereignisse zu mildern und so die Dauer eines Angriffs zu verkürzen.

Darüber hinaus sei der Anstieg der Angriffe zwischen 2017 und 2020 darauf zurückzuführen, dass sich die Akteure zunehmend Taktiken einer Großwildjagd bedienten. Bei dieser Angriffstaktik werden nicht einzelne Computer angegriffen, sondern die ganze Organisation ins Visier genommen. Aufgrund dessen ist die Dauer der Betriebsunterbrechung länger, da die Wiederherstellung komplexer ist.

Ein weiterer Datenpunkt aus der Grafik zeigt, dass die mediane Dauer zwischen 2017 und 2018 gesunken ist. Dies ist den Analysten zufolge darauf zurückzuführen, dass es 2018 viele kurze Ereignisse gab, die den Median senkten.

Tipp zur Lösegeldverhandlung von Check Point

Die Untersuchungen von Check Point zeigen, dass es den angegriffenen Unternehmen zwar gelungen ist, die Reaktionsrichtlinien anzupassen und zu verbessern. Gleichzeitig würden Cyberkriminelle jedoch ebenfalls ihre Prozesse optimieren. Der Tipp der Sicherheitsexperten an die Opfer von Ransomware-Angriffen: Es handelt sich um eine von echten Menschen verursachte Bedrohung. Daher sollten Unternehmen, die auf Lösegeldforderungen eingehen wollen, klar kommunizieren und ihre Verhandlungen sorgfältig planen, um das bestmögliche Ergebnis zu erzielen.

*Melanie Staudacher ist Junior Editor bei CSO. Ihr Schwerpunkt ist IT-Security.

Be the first to comment