Proofpoint veröffentlicht heute den aktuellen Protecting People Report. Dieser erscheint quartalsweise und erläutert die Untersuchungen von Proofpoint zu personalisierten Cyberangriffen. [...]

Der Schutz von Menschen beginnt mit dem Wissen, wer im Unternehmen angegriffen wird – und warum. Dazu muss klar sein, welche Rollen diese Menschen haben, auf welche Daten sie möglicherweise zugreifen können und wie groß das Risiko ist.

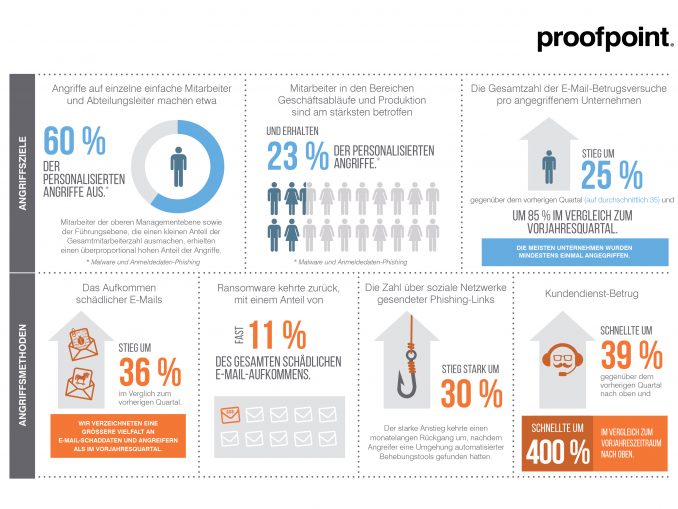

Angreifer zielen auf Menschen aller Karrierestufen ab. Als Gruppe betrachtet machen Angriffe auf einzelne einfache Mitarbeiter und Abteilungsleiter etwa 60 Prozent der personalisierten Malwareund Anmeldedaten-Phishing-Angriffe aus. Doch in Anbetracht der Tatsache, dass Mitarbeiter der oberen Managementebene nur einen kleinen Teil der Gesamtmitarbeiterzahl ausmachen, bedeutet diese Zahl, dass Führungskräfte (Ressortleiter, Direktoren usw.) überproportional häufig ins Visier geraten.

Mitarbeiter in den Bereichen Geschäftsabläufe und Produktion, die den größten Teil der Belegschaft ausmachen, sind am stärksten gefährdet und das Ziel von 23 Prozent der personalisierten Angriffe. Die Managementebene nimmt bei den riskanten Positionen Rang 2 ein, dicht gefolgt von Mitarbeitern der Abteilungen für Forschung, Entwicklung und Technik.

Durch E-Mail-Betrug angegriffene Branchen

Die Gesamtzahl der E-Mail-Betrugsversuche pro angegriffenem Unternehmen stieg gegenüber dem vorherigen Quartal um 25 Prozent (auf durchschnittlich 35) und im Vergleich zum Vorjahresquartal um 85 Prozent. Die meisten Unternehmen wurden mindestens einmal angegriffen.

Prinzipbedingt werden beim E-Mail-Betrug gezielt Unternehmen und Empfänger angegriffen. Dabei wird eine Person imitiert, die der Empfänger kennt und der er vertraut. Meist fordert der Angreifer eine Überweisung oder die Übermittlung vertraulicher Informationen an. In beiden Fällen scheint es sich um eine alltägliche geschäftliche Anfrage zu handeln.

In einigen Branchen lag die Zunahme bei den Betrugsversuchen im Vergleich zum Vorjahr im dreistelligen Bereich. So schnellte die durchschnittliche Anzahl von E-Mail-Betrugsangriffen im Automobilbereich um mehr als 400 Prozent und im Bildungsbereich um 250 Prozent nach oben. Dabei stellten wir keinerlei Zusammenhang zwischen Unternehmensgröße und der Wahrscheinlichkeit von E-Mail-Betrugsversuchen fest. Es herrscht quasi Chancengleichheit.

Unternehmen aller Branchen werden gezielt per E-Mail-Betrug angegriffen, und im zweiten Quartal verzeichneten wir mehr Angriffe als in den drei vorhergehenden Quartalen. Im zweiten Quartal in Folge wurden Immobilienfirmen am häufigsten angegriffen (durchschnittlich 67 betrügerische E-Mails. Dieser Trend könnte darauf hindeuten, dass die Angreifer sich mehr für hochwertige, zeitkritische Transaktionen interessieren.)

Unter Berücksichtigung der Summe der Angriffe in den letzten vier Quartalen wurden Biotechnologie- und Medizinfirmen als Gruppe betrachtet jedoch etwas häufiger angegriffen (durchschnittlich 228 Angriffe).

Im Vergleich zum vorherigen Quartal schnellte die Zahl der E-Mail-Betrugsangriffe auf Einzelhändler und Regierungsbehörden um 91 Prozent bzw. 84 Prozent hoch. Die Steigerungsraten im Vergleich zum Vorjahr fielen sogar noch erheblich größer aus: Die Zahl der Angriffe auf Regierungsbehörden verfünffachte sich, während die Steigerung in den Bereichen Bildungswesen, Unterhaltung und Medien im dreistelligen Bereich lag.

Beim Domänenbetrug registrieren die Betrüger eine Internetdomäne, die einem vertrauenswürdigen Unternehmen oder einer bekannten Marke zum Verwechseln ähnlich ist, und nutzen diese sogenannten Doppelgänger-Domänen für E-Mail-Betrug, Anmeldedaten-Phishing, Produktfälschungen und andere Aktivitäten. Solche Doppelgänger-E-Mail-Domänen können E-Mail-Empfänger zum Beispiel davon überzeugen, einem Angreifer zu vertrauen, der es auf Geld oder vertrauliche Informationen abgesehen hat. Doppelgänger-Webseiten sehen mitunter so echt aus, dass Benutzer ihre Anmeldedaten eingeben.

Fast ein Viertel (23 Prozent) der verdächtigen Domänen, die die bekanntesten US-Marken imitieren, verfügen über MX-Datensätze und können somit betrügerische E-Mails an ahnungslose Kunden und Mitarbeiter senden.

Be the first to comment