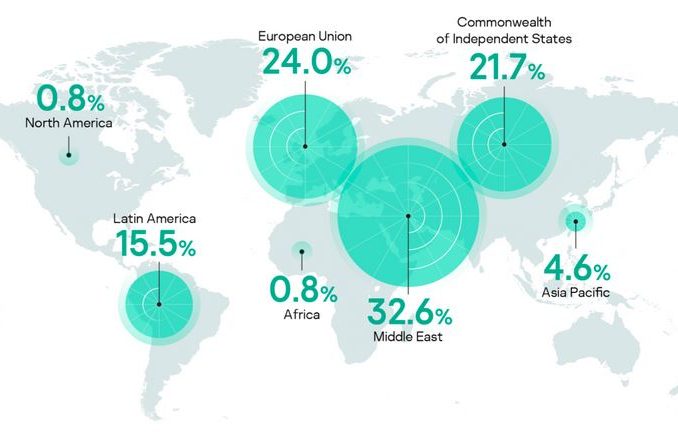

Rund ein Viertel der weltweit analysierten Vorfallreaktionen (Incident Responses) im vergangenen Jahr betrafen Europa, das ist Platz zwei nach dem Mittleren Osten (32,6 Prozent) - besagt der soeben von Kaspersky veröffentlichte Incident Response Analyst Report 2020. [...]

Ob Finanzinstitute oder Unternehmen aus Telekommunikation, Industrie, Transport und Logistik – europäische Organisationen jeglicher Branche haben mit Cyberangriffen zu kämpfen. Am häufigsten lösten verdächtige Dateien (36,2 Prozent), bereits verschlüsselte Daten (21,3 Prozent) oder verdächtige Aktivitäten an den Endpoints (10,6 Prozent) eine Vorfallreaktion bei Unternehmen aus. Das Problem dabei: die Hälfte der Vorfälle wird erst nach einigen Wochen entdeckt, der Schaden ist also bereits entstanden. Darüber hinaus stehen ein Viertel der Sicherheitsvorfälle in Verbindung mit legitimen Verwaltungs- und Fernzugriffstools, wo Sicherheitslösungen Angriffe nur schwer erkennen können, und die sich in Zeiten des Homeoffice großer Beliebtheit erfreuen.

Unternehmen erkennen Cyberangriffe zum einen an auffälligen negativen Auswirkungen wie verschlüsselten Daten, Geldverlust oder geleakten Daten sowie aufgrund von Warnungen, die sie von ihren Sicherheitslösungen erhalten. Bei der Analyse der Vorfallreaktionen in Europa stellten die Kaspersky-Experten fest, dass in mehr als einem Drittel (35,3 Prozent) der Fälle ausgenutzte Programm-Schwachstellen das Einfallstor in das Unternehmensnetzwerk waren. Als weitere erste Angriffsvektoren konnten schädliche E-Mails (29,4 Prozent), externe Datenträger (11,8 Prozent), Ausnutzung von Schwachstellen aufgrund fehlerhafter Konfiguration (11,8 Prozent), geleakte Zugangsdaten (5,9 Prozent) sowie Insider (5,9 Prozent) identifiziert werden.

Betroffen sind dabei Unternehmen jeglicher Branche. So stammten die von Kaspersky analysierten Incident Responses von Organisationen im Bereich Finanzen (25,4), Telekommunikation (16,9 Prozent), Industrie (16,9 Prozent) oder Transport (13,6 Prozent). Etwa jede zwölfte Vorfallreaktion stammte aus Behörden (8,5 Prozent).

Verwaltungs- und Fernzugrifftools sind Risiko für Unternehmen

Waren die Angreifer erst einmal im Netzwerk, missbrauchten sie in 25 Prozent der analysierten Incident Responses legitime Tools, um Schaden anzurichten. Diese dienen eigentlich IT- und Netzwerkadministratoren unter anderem dazu, Fehler zu beheben und den Mitarbeitern technischen Support zu bieten. Jedoch können Cyberkriminelle damit Prozesse auf Endpunkten ausführen, auf vertrauliche Informationen zugreifen und diese extrahieren, wobei verschiedene Sicherheitskontrollen zur Erkennung von Malware umgangen werden.

Bei der Analyse der Incident Responses konnten die Kaspersky-Experten 18 verschiedene legitime Tools identifizieren, die von Angreifern für schädliche Zwecke missbraucht wurden. Bei der Hälfte der in Europa analysierten Fälle (50 Prozent) wurden das mächtige Verwaltungstool PowerShell, das für viele Zwecke verwendet werden kann, vom Sammeln von Informationen bis zum Ausführen von Malware, und PsExec, das zum Starten von Prozessen auf Remote-Endpunkten verwendet wird, genutzt. SoftPerfect Network Scanner, mit dem Informationen zu Netzwerkumgebungen abgerufen werden, in 37,5 Prozent der Angriffe.

„Um eine Erkennung zu vermeiden und in einem gefährdeten Netzwerk so lange wie möglich unsichtbar zu bleiben, verwenden Angreifer häufig Software, die für normale Nutzeraktivitäten, Administratoraufgaben und Systemdiagnosen entwickelt wurde“, erklärt Konstantin Sapronov, Leiter des globalen Notfallteams bei Kaspersky. „Mit diesen Tools können Angreifer Informationen über Unternehmensnetzwerke sammeln und sich darin bewegen, Software- und Hardwareeinstellungen ändern oder sogar schädliche Aktionen ausführen – sie könnten legitime Software verwenden, um Kundendaten zu verschlüsseln. Legitime Software kann Angreifern dabei helfen, unter dem Radar von Sicherheitsanalysten zu bleiben, da sie den Angriff häufig erst erkennen, nachdem der Schaden angerichtet wurde. Es ist aus vielen Gründen nicht möglich, diese Tools auszuschließen. Ordnungsgemäß eingesetzte Protokollierungs- und Überwachungssysteme helfen jedoch dabei, verdächtige Aktivitäten im Netzwerk und komplexe Angriffe in früheren Phasen zu erkennen.“

Unternehmen sollten die Implementierung einer Endpoint-Detection-and-Response-Lösung mit einem MDR-Service in Betracht ziehen, um solche Angriffe rechtzeitig erkennen und darauf reagieren zu können.

Kaspersky-Schutztipps für Unternehmen

- Den Zugriff auf Remoteverwaltungstools von externen IP-Adressen beschränken und sicherstellen, dass auf Fernbedienungsschnittstellen nur von einer begrenzten Anzahl von Endpunkten aus zugegriffen werden kann.

- Eine strenge Passwort-Richtlinie für alle IT-Systeme und den Einsatz von Multi-Faktor-Authentifizierung durchsetzen.

- Mitarbeitern eingeschränkte Privilegien anbieten und Konten mit hohen Privilegien nur denjenigen gewähren, die dies zur Erfüllung ihrer Aufgabe benötigen.

- Installation einer dedizierten Sicherheitslösung für Endpoint Security auf allen Windows-, Linux- und MacOS-Endpunkten. Dies ermöglicht den Schutz vor bekannten und unbekannten Cyberbedrohungen und bietet eine Reihe von Cyber-Sicherheitskontrolloptionen für jedes Betriebssystem.

- Regelmäßige Erstellung von Backups aller relevanten Geschäftsdaten. Auf diese Weise können wichtige Daten schnell wiederhergestellt werden, die mittels Ransomware verschlüsselt und unbrauchbar gemacht wurden.

Be the first to comment