Software für Mobile Device Management hilft der IT-Abteilung dabei, Sicherheit, Transparenz und Kontrolle beim Einsatz von Smartphones und Tablets im Unternehmen zu schaffen. Diese Lösungen sollten Sie kennen. [...]

Trotz neuerer Begriffe wie Enterprise Mobility Management (EMM) und Unified Endpoint Management (UEM) sowie Spielarten wie Mobile Application Management (MAM), Mobile Content Management (MCM) oder Mobile Information Managment (MIM) ist der Ausdruck Mobile Device Management (MDM) noch immer fest in den Köpfen der IT-Administratoren verankert. Zu Recht, denn MDM bildet nach wie vor die Grundlage für die Verwaltung mobiler Endgeräte wie Smartphones und Tablets in Unternehmen.

Mobile Device Management – darauf kommt es an

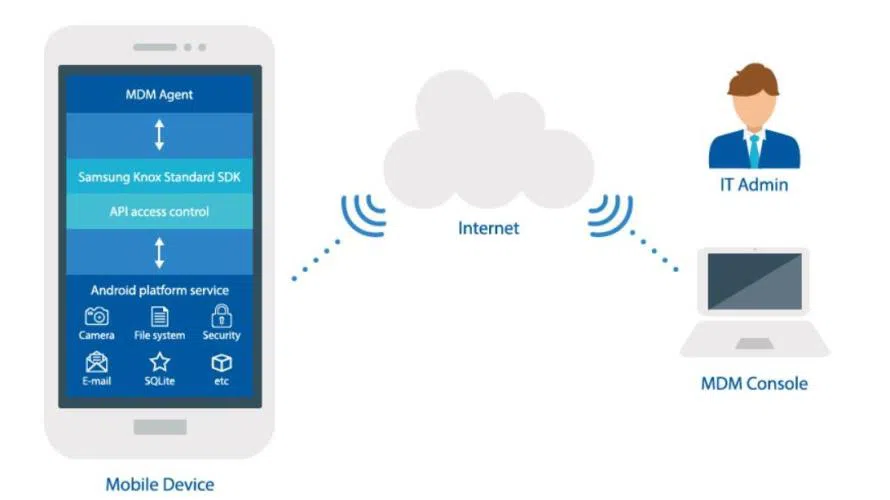

Die gebräuchlichste Funktionsweise von MDM, neudeutsch für Mobilgeräteverwaltung: Ein Agent wird auf dem Endgerät installiert und kommuniziert über die Luftschnittstelle mit einem Management-Server, der sich on premises oder – zunehmend öfter – in der Cloud befindet. Zweites wesentliches Element jeder MDM-Lösung sind die Verwaltungsschnittstellen (APIs), die Anbieter von Betriebssystemen sowie manche Gerätehersteller in ihren Betriebssystemen bereitstellen, um den Anwenderunternehmen die Konfiguration, Bereitstellung (Enrollment), Sicherung, Überwachung, Verwaltung und Integration der Endgeräte zu ermöglichen.

In diesem Bereich war Blackberry OS bis zu seinem Ende führend, inzwischen bieten aber auch Android und iOS sehr viele Verwaltungsschnittstellen für MDM-Anbieter. Daneben bemühen sich auch Anbieter von Android-Smartphones und -Tablets wie Samsung, dass Firmen mit Hilfe von Anpassungen weitere und vor allem betriebssystemübergreifende Unternehmensrichtlinien umsetzen können.

Ein weiteres Beispiel für die Marktreife der MDM-Lösungen ist, dass sich die einzelnen Anbieter bei den klassischen MDM-Features kaum noch unterscheiden. So gibt es nur noch graduelle Unterschiede, was zumindest den Support für die etablierten Betriebssysteme Android und iOS anbelangt. Eine gewisse Differenzierung stellt allerdings noch der Zeitpunkt dar, wann neue Betriebssystemversionen und deren Features nach der Bereitstellung unterstützt werden. Daneben gibt es noch Anbieter, die sich auf die Verwaltung von Linux- und anderen exotischen Devices spezialisiert haben.

Klassische Beispiele für Policies, die mit Hilfe einer MDM-Lösung vorgegeben, beziehungsweise erzwungen werden können, sind die Verwendung eines sicheren Passcodes oder die automatische Konfiguration von Nutzerprofil, E-Mail-Konto, VPN- und WLAN-Zugang. Außerdem kann die IT-Abteilung festlegen, welche Apps eine Anwendergruppe installieren darf. Mit Hilfe einer MDM-Lösung ist sie zudem in der Lage, bei Regelverletzungen Maßnahmen zu ergreifen, also etwa das Gerät zu sperren und dem Nutzer den Zugang zu Unternehmensressourcen zu untersagen. Bei Verlust oder Diebstahl kann ein via MDM verwaltetes Endgerät sogar remote gesperrt und sämtliche Inhalte gelöscht werden.

MDM – die Grenzen klassischer Lösungen

Obwohl die MDM-Lösungen im Laufe der Jahre deutlich gereift sind und mehr und mehr Verwaltungsfunktionen unterstützen, gibt es Grenzen. So wird es für die IT-Abteilung schwierig, allein mit MDM Transparenz und Kontrolle zu schaffen sowie für die erforderliche Datensicherheit zu sorgen, wenn die Mitarbeiter Mobilgeräte privat und beruflich nutzen wollen – Stichwort ByoD (Bring your own Device).

Grundsätzlich ist wohl kaum ein Mitarbeiter damit einverstanden, dass sein privates Gerät von seinem Arbeitgeber verwaltet wird und dieser das Device kontrollieren sowie bei Bedarf auch sperren und sämtliche Inhalte (einschließlich des privaten Fotoalbums) löschen darf. Spätestens mit der am 25. Mai 2018 in Kraft getretenen Datenschutzgrundverordnung (DSGVO, GDPR) ist ByoD auch rechtlich ein gravierendes Problem, das Firmen mit technischen Mitteln adressieren müssen. So sieht die GDPR – unter anderem – eine klare Trennung von geschäftlichen und privaten Daten vor.

Auch in der abgemilderten Variante COPE (Corporate-Owned, Privately Enabled), wo Firmengeräte auch privat genutzt werden dürfen, sind Unternehmen gezwungen, zu anderen Mitteln zu greifen. Dazu zählen fortschrittliche EMM-Lösungen, bei denen nicht das komplette Gerät verwaltet wird, sondern nur ein abgeschotteter geschäftlicher Bereich (Containerisierung) oder Unternehmensanwendungen samt der damit verbundenen Daten (Mobile Application Management – MAM). Nichtsdestotrotz bildet MDM die Grundlage für jede umfassende EMM-Lösung – sowie für jede – um die Verwaltung von Windows 10 und MacOSX erweitert – Unified-Endpoint-Management-Lösung.

Mobile Device Management – Die besten Lösungen 2021

Die Kollegen unserer US-Schwesterpublikation Computerworld haben alle großen MDM-, EMM- und UEM-Plattformen in einem umfassenden Test in zehn verschiedenen Kategorien miteinander verglichen. Zu den getesteten Lösungen zählen unter anderem Citrix, IBM, Microsoft, Sophos und VMware. Hier kommen Sie zum Download des PDFs.

*Diego Wyllie hat Wirtschaftsinformatik an der TU München studiert und verbringt als Softwareentwickler und Fachautor viel Zeit mit Schreiben – entweder Programmcode für Web- und Mobile-Anwendungen oder Fachartikel rund um Softwarethemen.

**Manfred Bremmer beschäftigt sich mit (fast) allem, was in die Bereiche Mobile Computing und Communications hineinfällt. Bevorzugt nimmt er dabei mobile Lösungen, Betriebssysteme, Apps und Endgeräte unter die Lupe und überprüft sie auf ihre Business-Tauglichkeit. Bremmer interessiert sich für Gadgets aller Art und testet diese auch.

***Florian Maier beschäftigt sich mit vielen Themen rund um Technologie und Management. Daneben betätigt er sich auch in sozialen Netzen.

Be the first to comment