Autonome Datenbanken kommen dem Ideal einer sich selbst steuernden Datenbank ein Stück näher. Datenbank-Spezialist Couchbase erläutert die aktuellen Automatisierungspotenziale. [...]

Die beste Datenbank ist für IT-Administratoren immer die, die am wenigsten Arbeit macht. Das stimmt so natürlich nicht, aber letztlich ist es die Summe aus den Funktionsumfängen und den Automatisierungsfunktionen, die eine Datenbank attraktiv machen. Der Grad der Automatisierung sollte dabei so flexibel sein, dass der Administrator ihn nach eigenen Vorstellungen, respektive Notwendigkeiten einstellen kann.

Zudem sollte die Datenbank Cloud-agnostisch sein, also bei unterschiedlichen Providern, Hyperscalern und Rechenzentren sowie in Hybrid- oder Multi-Cloud-Szenarien laufen können. Welche Entlastungen eine Autonomous Database unter diesen Voraussetzungen bieten kann, hat Couchbase zusammengefasst.

Konfiguration

Für die Konfiguration einer entsprechend befähigten Datenbank stehen viele Automatisierungsoptionen bereit. Dazu zählen beispielsweise die Einrichtung der Infrastruktur, wie etwa Persistent Volumes oder Virtuelle Maschinen und Container, sowie die Konfiguration der Datenbank-Funktionen wie Server Groups, die Cross Datacenter Replication (XDCR) oder die Einstellung der Replikations-, Backup- und Restore-Funktionen.

Rollouts und Updates

Durch automatisierte Setups, Rolling-Upgrades und rollenbasierte Zugangskontrollen wird das Management der Datenbank enorm vereinfacht. Der Administrator muss Updates oder Rollbacks lediglich initiieren, alles andere übernimmt die autonome Datenbank.

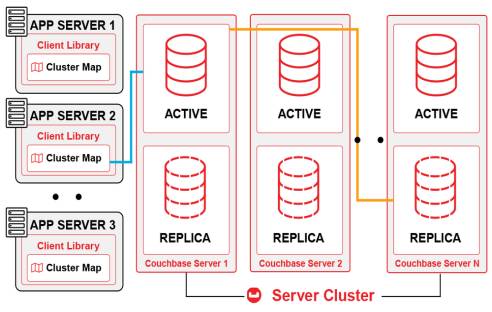

Cluster Management

Funktionen wie automatisiertes Cluster Provisioning und Cluster Auto-Recovery sind Teil des Lifecycle Management. Die von den Anwendungen benötigen Datenbank-Cluster werden mit ihren Data-, Search-, Analytics-, Eventing-, Query- und Index-Services selbstständig bereitgestellt und nach eventuellen Verlusten automatisch wiederhergestellt.

Skalierung

Per Auto-Scaling werden neue Nodes bei Bedarf automatisch zugefügt. Leistungsfähige Datenbanken können dabei selbstständig sowohl vertikal (up/down) als auch horizontal (in/out) skalieren. Händische Provisionierungen durch den Administrator werden so überflüssig, überdimensioniertes Provisioning für Lastspitzen kann entfallen und entlastet das IT-Budget.

Monitoring und Self-healing

Eine Autonomous Database kontrolliert sich mit automatisierten Monitoring-Funktionen in ihren vitalen Funktionen selbst und kann sich bei Störungen sogar automatisch rekonfigurieren. Trotzdem sollte der Administrator immer noch selbst ein waches Auge auf die Datenbank haben und ab und zu nach dem Rechten sehen.

„Autonome Datenbanken sind ein Segen für Administratoren“, erklärt Gregor Bauer, Senior PreSales Solutions Engineer bei Couchbase. „Sie sorgen für einen weitgehend autonomen, störungsfreien Datenbankbetrieb und schaffen so Freiräume für die Erfüllung anspruchsvoller Aufgaben bei der Digitalisierung von Unternehmen.“

*Bernhard Lauer beschäftigt sich seit Jahrzehnten mit IT-Themen und bereitet diese als Autor und Redakteur auf – unter anderem für die dotnetpro. Programmieren gelernt hat er mit dem C64 und Basic. Er hat über die Anfänge von Java, JavaScript, HTML und .NET berichtet und sich zuletzt mit Python beschäftigt, nicht zuletzt deshalb, weil es ohne Semikolons auskommt ;-).

Be the first to comment