Forschende der ETH Zürich haben schwerwiegende Schwachstellen in DRAM-Datenspeichern entdeckt, die in Computern, Tablets und Smartphones benutzt werden. Zusammen mit dem NCSC haben sie die Schwachstellen nun veröffentlicht. [...]

Wenn wir auf dem Laptop-Computer im Internet surfen oder auf dem Smartphone Nachrichten schreiben, dann denken wir eigentlich, dass wir einigermaßen sicher vor Hackerangriffen sind, solange wir die neuesten Software-Updates und Antivirensoftware installiert haben. Aber was ist, wenn das Problem nicht bei der Software liegt, sondern bei der Hardware, also den Geräten selbst? Ein Forschungsteam unter der Leitung von Kaveh Razavi an der ETH Zürich hat kürzlich gemeinsam mit Kollegen der Vrije Universiteit Amsterdam und Qualcomm Technologies grundsätzliche Schwachstellen in sogenannten DRAM-Datenspeichern entdeckt, die ein zentraler Baustein aller modernen Computersysteme sind.

Ihre Forschungsergebnisse wurden zur Veröffentlichung auf einer renommierten IT-Sicherheitskonferenz angenommen, und das Nationale Zentrum für Cybersicherheit (NCSC) hat dazu eine CVE-Nummer (Common Vulnerabilities and Exposures oder Verbreitete Schwachstellen und Risikoexpositionen) vergeben. Dies ist das erste Mal, dass eine CVE-Identifikationsnummer vom NCSC in der Schweiz vergeben wurde (siehe Kasten unten). Auf einer Skala von 0 bis 10 wurde die Schwere der Schwachstelle mit 9 beurteilt.

Die Schwäche von DRAM

«Ein grundsätzliches, wohlbekanntes Problem bei DRAMs heißt Rowhammer und ist seit mehreren Jahren bekannt», erklärt Razavi. Rowhammer ist ein Angriff, der eine fundamentale Schwäche moderner DRAM-Speicherbausteine ausnutzt. DRAM ist die Abkürzung für Dynamic Random Access Memory (Dynamischer Speicher mit wahlfreiem Zugriff) oder dynamisches RAM, wobei «dynamisch» bedeutet, dass alle auf ihm gespeicherten Daten flüchtig sind und häufig aufgefrischt werden müssen – mehr als zehn Mal pro Sekunde.

Das liegt daran, dass DRAM-Chips ein einziges Kondensator-Transistor-Paar verwenden, um ein Daten-Bit zu speichern und darauf zuzugreifen. Der Kondensator verliert mit der Zeit seine elektrische Ladung, und wenn der Ladungsverlust zu groß wird, weiß der Computer nicht mehr, ob der Wert des gespeicherten Bits «1» war (was zum Beispiel «hoher Ladung» entsprechen kann) oder «0» (niedrige Ladung). Zudem können jedes Mal, wenn eine Speicherreihe zum Auslesen oder Schreiben aktiviert wird (die Bits sind in einem Schachbrettmuster aus Reihen und Spalten angeordnet), die Ströme, die dabei im Chip fließen, dazu führen, dass die Kondensatoren in den Nachbarreihen schneller an Ladung verlieren.

Problem ungelöst

«Dies ist eine unvermeidbare Folge der ständig wachsenden Dichte elektronischer Bauteile auf den DRAM-Chips», sagt Patrick Jattke, ein Doktorand in Razavis Arbeitsgruppe am Departement für Informationstechnologie und Elektrotechnik. Diese hohe Dichte führt dazu, dass ein Angreifer durch wiederholtes Aktivieren – oder «Hämmern» – einer Speicherreihe (der «Aggressor») in einer benachbarten Reihe, auch «Opfer-Reihe» genannt, Bit-Fehler herbeiführen kann. Dieser Bit-Fehler kann dann im Prinzip dazu ausgenutzt werden, um Zugriff auf abgeschirmte Bereiche innerhalb des Computersystems zu erhalten – ohne dafür irgendeine Software-Sicherheitslücke zu benötigen.

«Nachdem Rowhammer vor etwa zehn Jahren zuerst entdeckt worden war, bauten Chiphersteller Abwehrmaßnahmen in die DRAM Speicherbausteine ein, um so das Problem zu lösen», sagt Razavi: «Leider ist das Problem damit aber immer noch nicht beseitigt.» Die Target Row Refresh (TRR)-Abwehrmethode, auf die Razavi sich hier bezieht, besteht aus verschiedenen direkt in die Datenspeicher eingebauten Schaltkreisen, die ungewöhnlich hohe Aktivierungsfrequenzen bestimmter Speicherreihen aufspüren und so abschätzen können, wo gerade ein Angriff im Gange ist. Als Gegenmaßnahme frischt ein Kontrollschaltkreis dann die vermeintliche Opfer-Reihe vorzeitig auf und kommt damit möglichen Bit-Fehlern zuvor.

Ausgefeiltes Hämmern

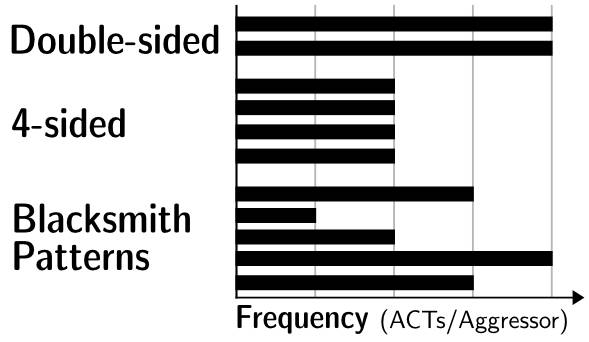

Razavi und seine Kollegen haben nun herausgefunden, dass dieses Hardware-basierte «Immunsystem» nur recht simple Angriffe entdeckt, wie etwa doppelseitige Angriffe, bei denen zwei der Oper-Reihe benachbarte Speicherreihen ins Visier genommen werden. Durch ausgefeilteres Hämmern kann es aber trotzdem überlistet werden. Die Forscher entwickelten ein Computerprogramm mit dem passenden Namen «Blacksmith» («Schmied»), das systematisch komplexe Hämmer-Muster ausprobiert, bei denen verschieden viele Reihen mit verschiedenen Frequenzen, Phasen und Intensitäten an unterschiedlichen Stellen des Hämmer-Zyklus aktiviert werden. Anschließend überprüft es, ob ein bestimmtes Muster zu Bit-Fehlern geführt hat.

Das Ergebnis war deutlich und beunruhigend: «Wir haben gesehen, dass Blacksmith für alle der 40 verschiedenen DRAM-Speichermodule, die wir getestet haben, immer ein Muster finden konnte, mit dem Rowhammer-Bit-Fehler herbeigeführt wurden», sagt Razavi. Daraus folgt, dass derzeit verwendete DRAM-Datenspeicher potenziellen Angriffen ausgesetzt sind, für die es keine Verteidigungslinie gibt – und das gilt für die nächsten Jahre. Bis die Chiphersteller Wege finden, um die Abwehrmethoden für künftige Generationen von DRAM-Chips anzupassen, werden Computer weiterhin für Rowhammer-Angriffe anfällig sein.

Die ethische Dimension

Razavi ist sich der ethischen Dimension seiner Forschung sehr bewusst: «Natürlich wollen wir die Welt sicherer machen, und wir glauben, es ist wichtig, dass potenzielle Opfer sich dieser Art von Bedrohung bewusst sind, damit sie entsprechende Entscheidungen treffen können.» Zum Glück, fügt er hinzu, zählen normale Computerbenutzer höchstwahrscheinlich nicht zu diesen Opfern, da es viel einfachere Methoden gibt, die meisten Computer zu hacken (eine kleine Erinnerung daran, dass es nach wie vor wichtig ist, Software auf dem neuesten Stand zu halten und eine aktuelle Antivirensoftware zu installieren).

Um Chipherstellern Zeit zu geben, auf die neuen Schwachstellen zu reagieren, haben Razavi und seine Kollegen sie bereits vor mehreren Monaten informiert. Sie haben auch eng mit dem NCSC zusammengearbeitet, das für die koordinierte Veröffentlichung von in der Schweiz entdeckten Sicherheitslücken verantwortlich ist.In Zukunft möchten die ETH-Forschenden noch ausgefeiltere Methoden finden, um Bit-Fehler zu provozieren. Das könnte Chipherstellern dabei helfen, ihre Geräte zu testen und alle möglichen Hämmer-Attacken zu bedenken. «Auch wenn wir Computerprogramme veröffentlichen, die zeigen, wie Bit-Fehler herbeigeführt werden können, legen wir im Moment natürlich keinerlei Software offen, die diese Fehler missbraucht», betont Razavi.

Was ist eine CVE-Nummer?

Im Cyber-Sektor hat die Non-Profit-Organisation MITRE eine Informations-Datenbank geschaffen, auf die international zugegriffen werden kann. Diese bietet einen umfassenden Überblick der möglichen Bedrohungen und damit verbundener Sicherheits-Updates. Jede gemeldete Schwachstelle, auch Common Vulnerabilities and Exposures (CVE) genannt (zu Deutsch: Verbreitete Schwachstellen und Risikoexpositionen), erhält eine eindeutige CVE-Identifikationsnummer. In der Schweiz wurde das National Cyber Security Centre NCSC (Nationales Zentrum für Cybersicherheit) von MITRE im September 2021 als Zulassungsbehörde anerkannt, die CVE-Nummern vergeben kann. Zudem ist das NCSC verantwortlich für die koordinierte Umsetzung der Nationalen Strategie für den Schutz der Schweiz vor Cyberrisiken (NCS) 2018-2022. Im Rahmen dieser Strategie betreiben die ETH Zürich und die EPF Lausanne das gemeinsame Swiss Support Center for Cybersecurity (SSCC).

Weitere Informationen finden Sie in dem Bericht auf der NSCS-Website unter der Rubrik «Eingegangene Meldungen».

Dieser Artikel erschien zuerst auf ETH-News.

Be the first to comment