ESET-Forscher sind auf ein neues Geschäftsmodell der Botnetz-Betreiber von Stantinko gestoßen: Sie missbrauchten mehr als eine halbe Million Computer zum Schürfen der Kryptowährung Monero. [...]

Stantinko gilt als eines der größten Botnetze weltweit. Die Hackergruppe dahinter machte in der Vergangenheit bereits durch den Diebstahl von Anmeldedaten, durch Betrugsfälle und Manipulation von Werbebannern auf sich aufmerksam. Jetzt haben ESET-Forscher aufgedeckt, dass die Botnetz-Betreiber Cryptomining auf mehr als 500.000 Rechnern betreiben. Damit ihre Machenschaften unentdeckt bleiben, tarnen sie ihr Schadprogramm auf den infizierten Rechnern. Öffnen die Betroffenen den Task Manager oder geht das betroffene Geräte in den Batteriemodus, schließt sich der Coinminer von Stantinko und bleibt unsichtbar.

„Es überrascht nicht, dass die Kriminellen hinter Stantinko neue Wege suchen, um die finanziellen Gewinne durch das Botnetz weiter zu erhöhen. Cryptomining ist ertragreicher und schwerer nachzuverfolgen als ihr altes Kerngeschäft Adware“, erklärt Thomas Uhlemann, ESET Security Specialist.

Bei mehr als einer halben Million infizierter Rechner winken den Cybergangstern lukrative Einnahmen. Die neue Masche habe allerdings den Nachteil, dass das Schürfen von Kryptowährungen enorme Systemressourcen verbraucht, führt Uhlemann weiter aus. „Das macht selbst das Öffnen des Browsers zum Geduldspiel. Hier versuchen die Kriminellen trickreiche Wege zu gehen, um das Schadprogramm vor gewöhnlichen Internetnutzern zu verschleiern.“

Wo bisher Werbung nur aufdringlich war, stört die neue Masche selbst einfachste Arbeiten. Wer immer noch meint, beim Download illegaler Raubkopien teurer Software und Spiele auf obskuren Webseiten ein Schnäppchen zu machen, wird damit eines Besseren belehrt.

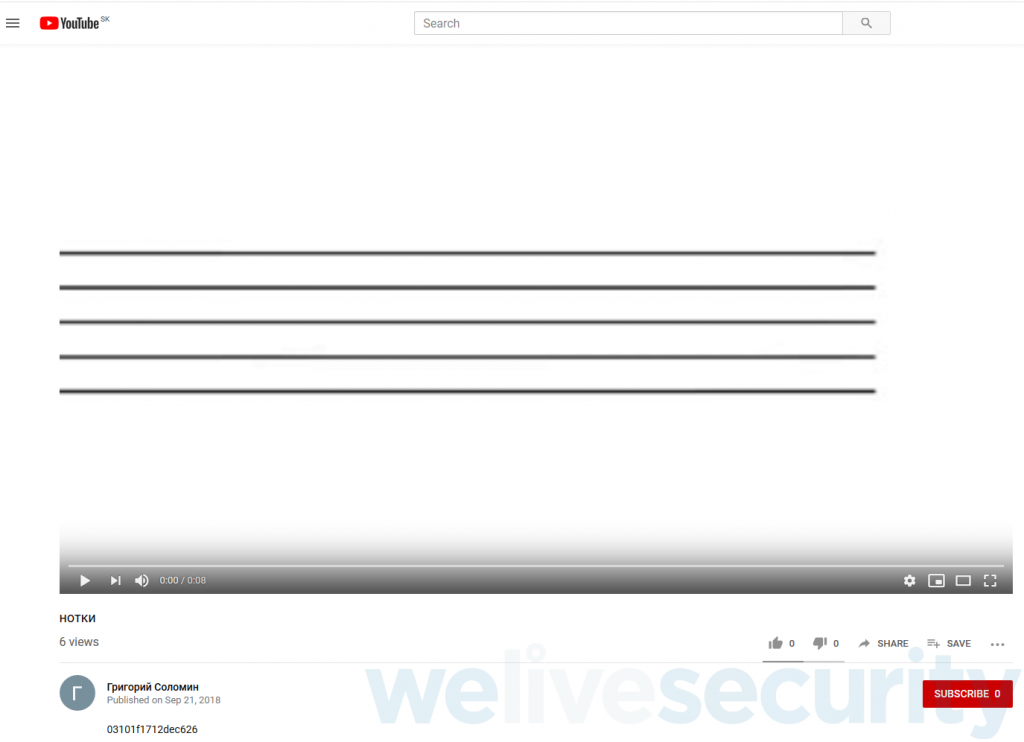

Kommunikation über YouTube–Videos

Zur Verschleierung der Kommunikation arbeitet das Schadprogramm mit Proxies, deren IP-Adresse aus dem Beschreibungstext von YouTube–Videos ermittelt werden. Diese Technik ist sehr ausgeklügelt, weil der Besuch der Videoplattform erstmal nicht ungewöhnlich ist. YouTube wurde bereits von ESET informiert und die betroffenen Videos gelöscht.

Zudem werden die Kernteile des Moduls von einem Remote-Server direkt in den Speicher geladen, so dass ein Teil des Codes niemals auf der Festplatte gespeichert wird und daher von Antivirenprogrammen nicht erkannt werden kann.

Betroffen waren vor allem Rechner aus Russland, Ukraine, Weißrussland und Kasachstan. Der Botring besteht bereits seit dem Jahr 2012.

Be the first to comment