Neue Phishing-Kampagne: Cyberkriminelle haben es auf die Zugangsdaten von Admins für Office 365 abgesehen. Für die Attacken wurden zur Tarnung Absenderadressen seriöser Unternehmen missbraucht. [...]

Administratoren von Office-365-Umgebungen sollten derzeit ihr Postfach besonders penibel in Augenschein nehmen: Cyberkriminelle haben es speziell auf Firmenkunden der Redmonder Bürolösung abgesehen. Über eine breit angelegte Phishing-Kampagne versuchen die Kriminellen, an die Login-Daten der Admins zu gelangen, berichten die Sicherheitsexperten von PhishLabs in einem Blogpost.

Seriöse Adressen für Attacken missbraucht

Für ihre Angriffe nutzten die Angreifer eigens E-Mail-Adressen validierter Domains seriöser Unternehmen. Dadurch haben die Hacker sichergestellt, dass ihre Phishing-E-Mails nicht von gängigen Filterlösungen als Spam enttarnt und abgefangen werden. Hierzu hatten die Angreifer im Vorfeld die Office–Umgebung der Absenderunternehmen infiltriert und dort neue Konten für ihre Attacken eingerichtet. Damit konnten die kriminellen Aktivitäten verdeckt im Hintergrund ausgeführt werden.

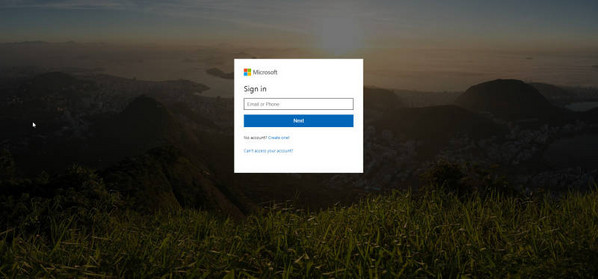

In den Phishing-E-Mails werden Administratoren zur Aktualisierung von Zahlungsinformationen aufgerufen. Die enthaltenen Links führen zu einer gefälschten Login-Webseite für Office 365, auf der die Anmeldeinformationen abgefangen werden.

Admin-Konten für Office 365 sind für Angreifer aus mehrfacher Sicht ein wertvolles Ziel. Über diese Zugänge können oftmals kritische Unternehmensdaten sowie Informationen von Kunden und Geschäftspartnern gestohlen werden. Ausserdem lassen sich zusätzliche Sicherheitsebenen von Single-Sign-On-Lösungen und dergleichen mit den Admin-Rechten übergehen. Darüber hinaus haben Administratoren von Office 365 oftmals auch Zugriff auf weitere Systeme und Lösungen innerhalb des Unternehmens, die über die gestohlenen Zugangsdaten ebenfalls in Reichweite der Hacker gelangen.

Laut PhishLabs lassen sich die Phishing-E-Mails mitunter an folgenden Indikatoren identifizieren:

- Absender: «Services admin center»<MicrosoftExchange329e71ec88ae4615bbc36ab6ce41109e@redacted.com> (Domain kann variieren)

- Phishing-URLs: www.clinicaccct[dot]com/srvt/index.php sowie www.aranibarcollections[dot]com/srvt/index.php

- Betreff: Re: Action Required!, Re: We placed a hold on your account

Be the first to comment