Eine Umfrage unter 260 IT Entscheidern belegt ein mangelhaftes Risikobewusstsein und keine klare Verantwortlichkeit für IoT-Security. [...]

Smarte Geräte sind flächendeckend im Einsatz, aber das damit verbundene Sicherheitsrisiko wird unterschätzt. 42 Prozent von 260 für den „IoT-Sicherheitsreport 2021“ befragten Unternehmen verfügen über keinerlei Compliance-Regeln für ihre IoT-Devices wie Router, WiFi-Accesspoints, VoIP-Telefone, Netzwerkkameras oder IoT-Geräte in der Produktion. „Das Ergebnis ist erschreckend. Zwar sieht die Mehrzahl der befragten Firmen das Internet of Things als Risiko, aber nur der geringste Teil sichert sich durch adäquate Maßnahmen ab“, kommentiert Rainer M. Richter, Geschäftsführer des deutschen Unternehmens IoT Inspector.

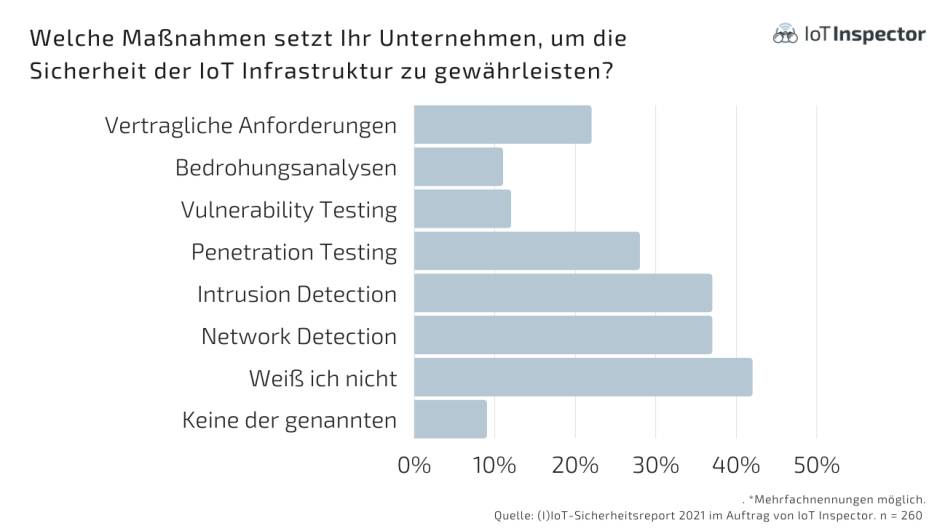

Im April 2021 wurde die Umfrage auf Entscheiderebene bei deutschen Betrieben unterschiedlicher Größenordnung durchgeführt. So verlassen sich 22 Prozent in puncto Gerätesicherheit auf vertragliche Regelungen seitens der Hersteller. Nur 11 Prozent führen eine Bedrohungsanalyse durch, 28 Prozent setzen immerhin auf Penetration Testing. Intrusion Detection findet lediglich bei 37 Prozent der befragten Unternehmen statt.

Unklare Verantwortlichkeiten

Ebenfalls kritisch ist das Vakuum, das rund um das Thema Verantwortlichkeit für IoT-Sicherheit herrscht. Bei 15 Prozent der 260 Unternehmen liegt die Last auf dem CTO, bei 17 Prozent beim CIO. 17 Prozent haben die Verantwortung im Einkauf liegen, weitere 21 Prozent vertrauen auf externe Berater. „Das ist grob fahrlässig! Jedes IoT-Device kann manipuliert werden und stellt ein entsprechendes Sicherheitsrisiko für ein Unternehmen dar. Die Zuständigkeit muss dort liegen, wo auch die restliche IT-Security verantwortet wird“, sagt Richter. Sein Unternehmen betreibt eine Security-Plattform zur Analyse von IoT-Firmware – also des Betriebssystems solcher smarten Devices – auf Sicherheitslücken und Compliance. Problematisch sind dabei vor allem intransparente OEM-Lieferketten, bei denen Produkte zwar von einem Hersteller verkauft, aber nicht unbedingt auch von ihm gefertigt werden.

Mit dem Re-Labelling schmuggeln sich nämlich oftmals unerwünschte Sicherheitslücken in das Endprodukt. „Es kann durchaus vorkommen, dass ein Drittanbieter vollen Zugriff auf das Device hat – und darüber im Zweifelsfall auch auf das Netzwerk eines Unternehmens zugreifen kann“, warnt Rainer Richter. Dies wurde eben erst am Beispiel des niederländischen Telekommunikationsproviders KPN und dessen Huawei-Infrastruktur gut ersichtlich. Huawei-Mitarbeiter in China und den Niederlanden haben laut niederländischen Quellen sogar „Administratorenrechte“ im KPN-Netzwerk.

Aber auch Hacker haben es so leicht – und das zumindest sagen auch die 260 befragten Firmenvertreter. 85 Prozent bestätigen, dass Cyberkriminelle bereits einen Fokus auf IoT-Geräte gelegt haben. Als besonders bedroht sehen die Befragten dabei Server, PCs und Industry-4.0-Anlagen. Medizintechnik mit Netzwerkanschluss hingegen halten nur 28 Prozent für gefährdet, IP-Telefone gar nur 14 Prozent. „Das ist eine grobe Fehleinschätzung, die vielleicht vor zehn Jahren Gültigkeit hatte. Heute ist jedes Device – vom Router über die Videokonferenzanlage bis zum schlüssellosen Eintrittssystem – ein trojanisches Pferd für Attacken auf Unternehmen und Organisationen“, warnt der IoT-Experte Richter.

Die Technologie von IoT Inspector erlaubt eine automatisierte Firmware-Prüfung von IoT-Devices auf kritische Sicherheitslücken. Der integrierte Compliance Checker deckt gleichzeitig Verletzungen internationaler Compliance-Vorgaben auf. Schwachstellen für Angriffe von außen und Sicherheitsrisiken werden in kürzester Zeit identifiziert und können gezielt behoben werden. Die einfach per Web-Interface zu bedienende Lösung deckt für Hersteller und Inverkehrbringer von IoT-Technologie unbekannte Sicherheitsrisiken auf. Dies gilt insbesondere für Produkte, die von einem OEM-Partner gefertigt werden.

*Bernhard Lauer ist unter anderem freier Redakteur der dotnetpro und betreut hier beispielsweise die Rubrik Basic Instinct. Mit Visual Basic programmiert er privat seit der Version 1.0.

Be the first to comment