Die SophosLabs haben diverse aktive Coin-Miner-Kampagnen entdeckt, die Cyberkriminellen das Mining von Kryptowährungen erleichtern – auf Kosten von Unternehmen und deren Netzwerken und Servern. [...]

Die SophosLabs haben mehrere aktive und organisierte Coin-Miner-Kampagnen entdeckt, die Unternehmensnetzwerke und Lateral-Movement-Techniken nutzen. Die Kampagnen dienen Cyberkriminellen zur effizienteren und schnelleren Gewinnung von Kryptowährungen. Unternehmensnetzwerke sind dabei ein beliebtes Angriffsziel, da sie durch den großen Pool an Rechnerleistung auf vielen ähnlich konfigurierten Maschinen ein großes Potenzial bieten, um die kriminellen Machenschaften effizient durchzuführen.

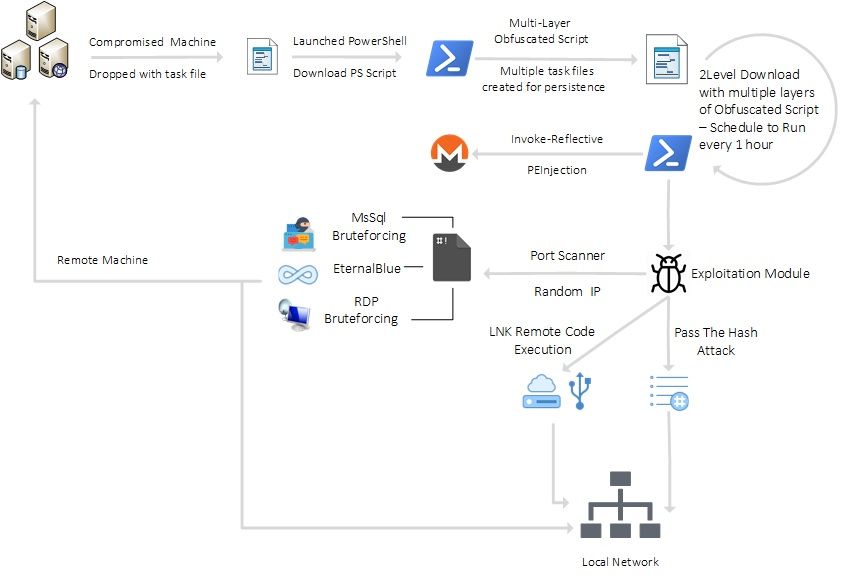

Die SophosLabs haben einen genaueren Blick auf die Kampagnen geworfen und die Vorgehensweise der Angreifer analysiert: Wird ein Rechner kompromittiert, durchsucht ein bösartiges Skript das Netzwerk nach geeigneten Zielen und löst eine Reihe von verschiedenen Exploits oder Privilege-Escalation-Funktionen aus, einschließlich Eternal Blue Exploit oder Pass-the-Hash, um sich im Netzwerk zu verbreiten.

Zusätzlich hat sich das Coin-Mining weiterentwickelt: Dazu zählen neue Techniken wie dateifreie Skript-Ausführung, Reflective Injection und Multi-Layer-Verschleierung, um der Erkennung durch Security-Lösungen zu entgehen. Dabei behalten die dateifreien Skripte ihre Beständigkeit durch ein verdrehtes Set von mehreren geplanten Aufgaben bei.

Der Infektionsverlauf

Sind die bösartigen Skripte heruntergeladen, werden diese in regelmäßigen Intervallen von einer Stunde geplant ausgeführt. Das anfänglich heruntergeladene Skript wird vor der Ausführung durch einen hart-codierten Hash validiert, gefolgt von einem zusätzlichen Download des Miner & Exploitation Moduls. Von dort an verbreitet sich die Malware im Netzwerk und bietet den Angreifern die Nutzung der IT-Ressourcen für ihre Zwecke.

(c) Sophos

Derzeitige Bedrohungslage

Die Anzahl der kompromittierten Maschinen auf der Weltkarte lässt die Vermutung zu, dass der erste Ausbruch in Südostasien stattfand. Von dort aus haben sich die Coin-Miner-Angriffe weltweit verbreitet, auch in Europa. Die DACH-Region scheint momentan noch wenig betroffen zu sein.

(c) Sophos

Wie genau sich die Coin-Miner-Kampagnen im Netz verhalten und wie sich die Skripte gestalten, ist im Dokument „Lemon_Duck PowerShell malware cryptojacks enterprise networks“ beschrieben.

Be the first to comment