Erfahren Sie, wie kleine und mittelständische Unternehmen das Dilemma zwischen steigenden Security-Anforderungen und begrenzten Ressourcen auflösen können. [...]

Die Aufgaben und Verantwortlichkeiten für Informationssicherheit und Datenschutz in mittelständischen Unternehmen zu verteilen und zu steuern, kann eine große Herausforderung für die Unternehmensführung sein. Täglich werden neue IT-Risiken und Schwachstellen bekannt und die Digitalisierung erhöht das Tempo zudem, sodass die Aufgabe nicht einfacher wird.

An Informationen und Methoden zu diesen Themen mangelt es grundsätzlich nicht. Allerdings sind die meisten Prozessdokumentationen und Methodenmodelle ihrerseits komplex und im Regelfall für den Einsatz in Großunternehmen oder Konzernen konzipiert. Dies gilt gleichermaßen für die beiden bekanntesten Managementsysteme für Informationssicherheit: die internationale Zertifizierungsnorm ISO/IEC 27001 und den BSI IT-Grundschutz.

Das Dilemma der KMU

Mittelständische Unternehmen fühlen sich hierbei jedoch oft vernachlässigt. Die Komplexität und schiere Menge an möglichen Bedrohungen und Maßnahmen übersteigt oft bereits den zeitlich leistbaren Aufwand. Häufig bieten die Systeme zudem wenig Orientierung oder Hilfe, um die bestehenden regulatorischen Herausforderungen in Bezug auf Datenschutz und Informationssicherheit meistern zu können. Auch die externe Unterstützung durch Berater und Experten sprengt regelmäßig bestehende Budgets.

Gleichzeitig erhöhen sich die Anforderungen an ein professionelles Risikomanagement in Unternehmen. Das liegt einerseits an der Marktentwicklung und andererseits am Gesetzgeber. Letzterer hat etwa mit der Datenschutzgrundverordnung (DSGVO) das Bundesdatenschutzgesetz, samt drastischer Erhöhung der möglichen Bußgeldstrafen, zu einem europäischen Exportschlager gemacht.

Auch Unternehmen, deren Geschäftsmodell bislang eher wenig von Informationstechnologie abhing und ein vermeintlich geringeres Risikoprofil hatten, werden durch den Trend zur Digitalisierung einem massiven Ausbau Ihrer IT-Kompetenz gegenüberstehen. Dies kann entweder durch eigenen Antrieb oder auf Druck von Mitbewerbern, Kunden oder Lieferanten geschehen. So müssen sich zum Beispiel Automobilzulieferer aufgrund von Einkaufsanforderungen ihrer Kunden gemäß TISAX (eine branchenspezifische Variante eines Managementsystems zur Informationssicherheit auf Basis der ISO 27001) auditieren und zertifizieren lassen.

Oftmals sind jedoch mittelständische Unternehmen wirtschaftlich nicht in der Lage, langwierige Umsetzung eines Managementsystems abzuwarten. Vom ersten Schritt bis zum erfolgreichen Zertifizierungsaudit vergehen üblicherweise Monate bis Jahre, da Prozesse, Verantwortlichkeiten, Vorgehensweisen und Unternehmenswerte (nach-)dokumentiert werden müssen. Gerade mit den Geschwindigkeitsanforderungen der Digitalisierung passt dies nicht unbedingt zusammen.

In 12 Schritten zur IT-Sicherheit

Der Bayrische IT-Sicherheitscluster hat für diesen Zweck ein Vorgehensmodell speziell für die Anforderungen von Kommunen und kleinen und mittelgroßen Unternehmen (KMU) konzipiert. Es ist vollständig kompatibel zur großen Industrienorm ISO 27001 und bedient sich vieler guter Ansätze aus dem BSI IT-Grundschutz. Dabei liefert es einen handlichen Methodenbaukasten, der schnell sichtbare Ergebnisse liefert und durch eine externe Prüfstelle ebenfalls zertifiziert werden kann.

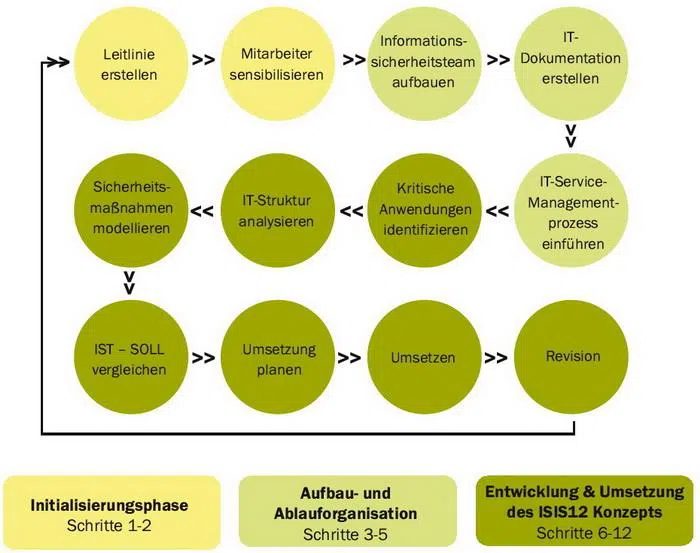

Das Vorgehensmodell ist in 12 aufeinander aufbauende Schritte und drei Phasen gegliedert. Dadurch erhält der Anwender fachliche Orientierung, welche Aufgaben noch zu erledigen sind.

In der ersten Phase werden in den beiden ersten Schritten

- eine Leitlinie erstellt und

- Mitarbeiter für das Thema Informationssicherheit sensibilisiert.

Die zweite Phase beinhaltet

- den Aufbau eines Informationssicherheitsteams,

- die Festlegung der IT-Dokumentationsstruktur sowie

- die Einführung eines IT-Servicemanagements.

Nachdem diese Vorarbeiten abschlossen sind, startet mit der dritten Phase die Implementierung:

- Es werden die für den jeweiligen Geschäftsbetrieb kritischen Applikationen identifiziert,

- die vorhandene IT-Struktur analysiert,

- geeignete Sicherheitsmaßnahmen modelliert und

- ein Ist-/Soll-Vergleich durchgeführt.

- Anschließend wird die Umsetzung der Maßnahmen geplant

- und umgesetzt sowie

- eine Revision vorgenommen.

Dieses Vorgehensmodell wird in einem PDCA-Zyklus (Plan – Do – Check – Act) in jährlichen Intervallen neu durchlaufen, um kontinuierliche Verbesserungen zu ermöglichen.

Das Vorgehensmodell erfordert weitaus geringere Implementierungsaufwände und kann häufig bereits in wenigen Monaten zertifizierungsreif sein. Allerdings ist auch bei diesem Vorgehensmodell der vorhandene Dokumentationsstand ein wesentliches Kriterium für die Umsetzungsgeschwindigkeit. Als Ergebnis bekommt insbesondere das Management des Anwenderunternehmens ein methodisch ausgereiftes Vorgehensmodell. Darin sind steuerbare Maßnahmen und Orientierung enthalten, um regulatorische Anforderungen zur Informationssicherheit umzusetzen. Durch die Kompatibilität zur internationalen ISO-27001-Norm ist zudem jederzeit eine Migration des bestehenden Managementsystems möglich.

*Carsten Marmulla ist ein erfahrener Managementberater mit den Themenschwerpunkten Informationssicherheitsmanagement, IT-Compliance, IT-Sicherheit und IT-Governance. Er verfügt über eine langjährige Berufserfahrung in der IT- und Managementberatung und ist als interner Auditor für den internationalen ISO-Standard 27001 zertifiziert.

Be the first to comment