Cyberkriminelle zielen auf Backups, um Unternehmen erpressbar zu machen. Dafür benutzen sie immer seltener spezielle Malware, sondern nutzen legitime Tools, um unerkannt zu bleiben. Eine wichtige Rolle für Datensicherheit spielt daher Threat Deception: Wenn Hacker einen für sie als Lockvogel eingerichteten Sensor angreifen, werden sie für die IT-Abwehr sichtbar, ohne Schaden anzurichten. [...]

Bereits 2022 kamen laut den Experten von Crowdstrike rund 71 Prozent der Attacken ohne Malware aus – Tendenz steigend. Wirksam erkennen einen solchen Missbrauch nur Verfahren der Threat Deception, die sowohl in On-Premises-, Cloud-, Hybrid- oder SaaS-Umgebungen wirksam sind.

Angreifer setzen zunehmend auf hochentwickelte Strategien, um bestehende IT-Sicherheitslösungen zu umgehen. Eine der effektivsten Taktiken sind Living-off-the-Land-Techniken (LOTL). Diese Methoden kommen ohne die verräterische Injektion von Codes oder Skripten im Zielsystem aus. Sie nutzen legitime IT-Werkzeuge wie PowerShell oder die Windows Management Instrumentation Command Line (WMIC), um schädliche Aktivitäten durchzuführen, ohne dabei einen Alarm auszulösen. Der Missbrauch solcher Dual Use Tools stellt ein erhebliches Problem für Unternehmen dar, da diese Werkzeuge für den täglichen Betrieb unverzichtbar sind und in der Regel als vertrauenswürdig gelten.

Unsichtbare Gefahren sichtbar machen

PowerShell ist ein weites und leider wirksames Feld für den missbräuchlichen Einsatz von IT-Tools. Auf allen Windows-Systemen vorinstalliert, können Anwender direkte Befehle aus dem Speicher ausführen, remote auf Daten und Systeme zugreifen und sich seitlich durch Netzwerke bewegen. Diese Eigenschaften machen es zu einem unverzichtbaren Werkzeug für IT-Administratoren. Gleichzeitig jedoch verwenden Angreifer das Tool, um verdeckt in Netzwerken zu operieren, auf Daten zuzugreifen und ihre Angriffe zu koordinieren. Technische Analysen von Sicherheitsforschern zeigen, dass nur rund sieben Prozent der PowerShell-Nutzung als verdächtig eingestuft werden, während 99,98 Prozent der Aktivitäten als legitim gelten. Bei einem solchen Vertrauensvorschuss können Angreifer problemlos in der Masse an erlaubtem Datenverkehr untertauchen.

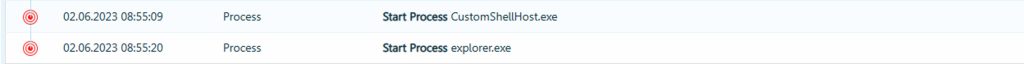

Ebenso häufig bedienen sich die Angreifer der Windows Management Instrumentation Command Line (WMIC). Dieses Werkzeug erlaubt die Fernadministration von Geräten und das Ausführen von Befehlen auf Systemebene. Angreifer nutzen diese Kompetenzen, um unbemerkt Informationen zu sammeln, Prozesse zu manipulieren und ihre Aktivitäten im Netzwerk auszudehnen.

Fortschrittliche Tarntechniken

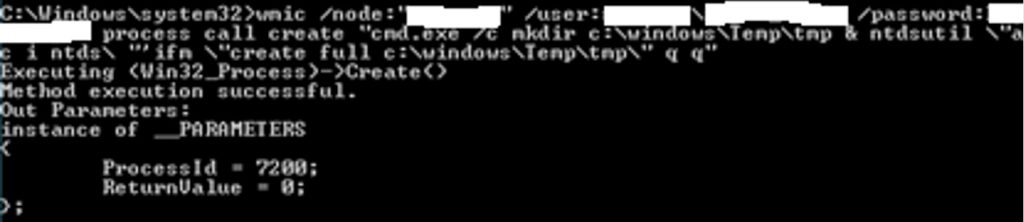

Angreifer beschränken sich jedoch nicht darauf, diese Dual-Use-Tools zu nutzen. Sie kombinieren diese häufig mit fortschrittlichen Tarntechniken, die es ihnen ermöglichen, noch tiefer in Netzwerke einzudringen und ihre Spuren zu verwischen. Eine weit verbreitete Methode ist das DLL-Sideloading. Hierbei wird schädlicher Code über legitime Systemdateien geladen, wie etwa msra.exe, das eigentlich für den Remote Support in Windows vorgesehen ist. Indem sie diese Datei manipulieren, können Angreifer Schadsoftware ausführen, ohne dass Sicherheitssysteme Alarm schlagen.

Eine weitere häufig eingesetzte Technik ist die Manipulation von Wiederherstellungspunkten, wie etwa der Native Restore Points bei Microsoft System Restore. Angreifer nutzen diese in Windows integrierten Recovery-Funktion, um Spuren ihrer Aktivitäten zu beseitigen. So machten sich etwa die Hacker der staatlich unterstützte Hackergruppen wie Flax Typhoon Stealth-Techniken zum Tarnen von VPN-, Web-, Java- und SQL-Diensten zunutze. Das Microsoft System Restore sicherte zwar die Daten, entfernte aber die Apps, Treiber und Updates abseits der festgelegten Native Restore Points. Indem sie diese allgemeinen Wiederherstellungspunkte löschen oder verändern, können Angreifer Indikatoren für eine Kompromittierung (Indicators of Compromise, IoCs) entfernen, was die forensische Analyse erheblich erschwert.

Auch Supply-Chain-Angriffe auf Schwachstellen in Software von Drittanbietern spielen eine wachsende Rolle. So können Angreifer über die Systeme vertrauenswürdiger Partner, die eine breite, zusätzliche Angriffsfläche bieten, in Netzwerke eindringen. Solche Angriffe sind besonders gefährlich, da sie oft lange unentdeckt bleiben.

Herkömmliche IT Sicherheit scheitert

Traditionelle Abwehrtechnologien wie Endpoint Detection and Response (EDR) erkennen solche Angriffe mit legitimen Tools häufig nur schwer. Sie suchen nach Signaturen oder bekannten Verhaltensmustern, um Gefahren zu identifizieren. LOTL-Techniken , die legitime Tools und Prozesse kapern, sind von regulären IT-Aktivitäten kaum zu unterscheiden. Dadurch gelingt es Angreifern, unentdeckt zu bleiben. Andererseits lösen herkömmliche Tools gerade hier eine Flut von Fehlalarmen aus, die IT-Teams aufhalten und ablenken.

Hinzu kommt, dass Angriffsmethoden sich ständig verändern. Neue Varianten von Dual-Use-Tools, Betriebssystem-Updates machen es fast unmöglich, alle potenziellen neuen Angriffe zu erkennen.

Lockvögel für Angreifer

Angesichts dieser Probleme gewinnen innovative Ansätze an Bedeutung. Im Gegensatz zu traditionellen Abwehrtechnologien, die nach der schnellstmöglichen Erkennung auf Angriffe reagieren, setzt Threat Deception auf Proaktivität. Sie will Angreifer gezielt täuschen, ihre Aktivitäten auf Lockvögel lenken sowie dort erkennen und sie von echten Systemen fernhalten.

Dafür nutzt sie sogenannte Decoys – täuschend echte Imitate von IT-Assets wie Servern, Datenbanken oder Nutzersystemen. Diese Köder sind strategisch in Netzwerken platziert, um Angreifer anzulocken. Sobald ein Decoy aktiviert ist, beispielsweise durch eine verdächtige Interaktion, zeichnet es die Aktivitäten des Angreifers auf und liefert wertvolle Informationen wie IP-Adressen, verwendete Befehle und Zielobjekte. Währenddessen bleiben die wirklich produktiven Systeme und Daten sicher.

Threat Deception verwendet zudem Lures, kleine Hinweise oder Köder, die Angreifer in Richtung der Decoys lenken. Diese Technik ist besonders effektiv, da sie Angreifern Zeit und Ressourcen für den Angriff auf nutzlose Schein-Assets raubt, während Sicherheitsteams Erkenntnisse über die verwendeten Methoden sammeln können.

Zudem reduziert der neue Sicherheitsansatz auch Fehlalarme. Da Decoys darauf ausgelegt sind, böswillige Aktivitäten zu erkennen, während legitime Prozesse unbeachtet bleiben, können IT-Sicherheitsverantwortliche gezielter, schneller und effizienter reagieren.

Vor allem bietet eine solche Abwehrtechnologie die Möglichkeit, Angriffe zu erkennen, ohne dass diese Schaden anrichten. Sie lenkt Angreifer in isolierte Umgebungen. Die Abwehr kann Angriffe stoppen, bevor Produktivdaten und -systeme kompromittiert sind. Die durch Decoys gesammelten Informationen helfen außerdem, bestehende Sicherheitslücken zu schließen und zukünftige Angriffe zu verhindern.

Fazit: Einen Schritt voraus sein

In einer Zeit, in der Cyberkriminelle immer komplexere Angriffe mit zahlreichen, als legitim getarnten Tools für die Vorlaufprozesse ausführen, ist es für Unternehmen unerlässlich, über herkömmliche Sicherheitsansätze hinauszudenken. Threat Deception bietet eine effektive Möglichkeit, Angriffe frühzeitig zu erkennen und abzuwehren. Sie wird zu einem unverzichtbaren Bestandteil moderner Sicherheitsstrategien. Dies gilt auch für Angriffe auf Backups in Cloud-, On-Premises- und SaaS-Umgebungen, die im Rahmen einer nachhaltigen Cyberresilienz auch vor Angriffen durch Hacker zu schützen sind. Denn Hacker greifen auch die unternehmenskritischen Datensicherungen an.

* Christian Kubik ist Manager Field Advisory Services Team EMEAI bei Commvault.

!["Sammlung allerhand auserlesener Reponsorum […]", Johann Hieronymus Hermann, 1736 (c) Österreichische Nationalbibliothek](https://d020f13e.delivery.rocketcdn.me/wp-content/uploads/Kulturpool_Digitalisat_ONB-326x245.jpg)

Be the first to comment