Intelligente Industrieroboter in der Produktionshalle, vernetzte Messtechnik beim Stromanbieter oder automatisierte Prozesse im Pharmakonzern – Unternehmen haben ihre Industrieanlagen in den letzten Jahren rasant digitalisiert. [...]

Die Sicherheit an der Schnittstelle von Informations- und Betriebstechnologien ist dabei oft zu kurz gekommen. Das muss sich jetzt ändern, denn die Gefahren wachsen.

Egal ob Großkonzern, Mittelständler oder kleiner Spezialist – auch in diesem Jahr mussten immer wieder Unternehmen aus dem produzierenden Gewerbe ihre Maschinen und Anlagen aufgrund von Cyberattacken stoppen.

Nicht nur bei einem direkten Angriff auf die Anlage selbst, sondern auch dann, wenn diese Teil der vernetzten Produktionskette ist und beispielsweise das zugehörige Datenmanagementsystem keine Daten mehr liefern kann. Doch obwohl die Betriebstechnologie (Operational Technology, kurz OT) nur selten direkt betroffen ist, ist sie in vielen Unternehmen eine empfindliche Schwachstelle – gerade im Zusammenspiel mit modernen IT-Technologien.

Dieses Ungleichgewicht wird mit der zunehmenden Digitalisierung in der Industrie zu einem echten Sicherheitsproblem. Denn während das Bewusstsein für Cyberrisiken wie Ransomware oder Datendiebstahl im IT-Umfeld stark zugenommen hat, gibt es an der Schnittstelle zur OT noch viele blinde Flecken.

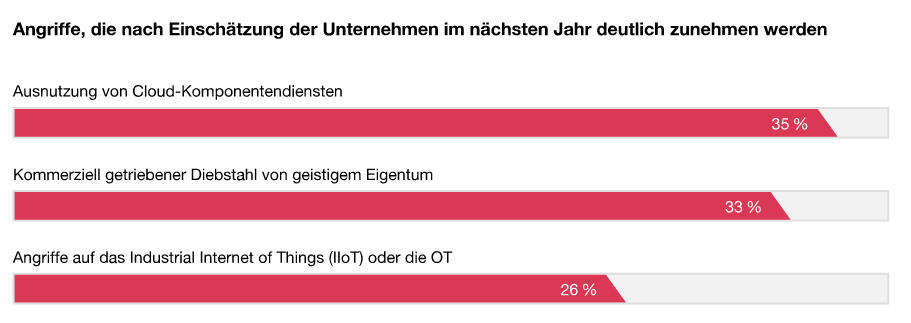

Die aktuelle „Digital Trust Insights“-Umfrage von PwC zeigt aber, dass Führungskräfte das Thema verstärkt in den Blick nehmen: 26 % der Befragten glauben, dass Attacken auf das Industrial Internet of Things (IIoT) und die OT in den kommenden Jahren erheblich zunehmen werden. Konkrete Konsequenzen ziehen daraus aber nur wenige.

Digitalisierungssprung in der Corona-Krise

Ein wesentlicher Faktor für die wachsende Angriffsfläche an der Schnittstelle von OT und IT ist und bleibt das seit der Pandemie erhöhte Digitalisierungstempo. Während die Vernetzung von Anlagen und Maschinen im Zuge umfassender Industrie-4.0-Initiativen bereits zuvor immer schneller vorangeschritten ist, haben die veränderten Rahmenbedingungen der Krise diese Entwicklung noch einmal deutlich beschleunigt.

Konnten einst viele Konfigurationen und Arbeiten problemlos vor Ort erledigt werden, musste durch die oft unklare Situation rund um die Corona-Auflagen vielerorts auf Fernwartung umgestellt werden. Und dort, wo die Vernetzung aufgrund veralteter Anlagentechnologien normalerweise halt machen würde, werden Maschinen aus der analogen Ära einfach per Retrofitting in die digitalen Ökosysteme eingebunden. So sind plötzlich Systeme im Netz, die niemals dafür vorgesehen waren.

Fehlendes Bewusstsein für IT-OT-Konvergenz

Obwohl die zunehmende Digitalisierung im OT-Bereich für viele Unternehmen wettbewerbskritisch ist und daher erstmal gar nichts gegen die beschriebene Entwicklung spricht, kommt der Sicherheitsgedanke vielerorts zu kurz.

Während Entscheider:innen in den Schutz der IT-Infrastrukturen mittlerweile große Summen investieren, geht der OT-Bereich oft noch leer aus. Dadurch ist in den vergangenen Jahren ein starkes Ungleichgewicht entstanden, das vor allem in geschäftskritischen Bereichen eklatante Sicherheitslücken nach sich ziehen kann.

Die Ursachen für diese Defizite sind vielfältig, haben aber oft mit einem fehlenden Bewusstsein für die IT-OT-Konvergenz zu tun. Das hat unter anderem zur Folge, dass der Austausch zwischen den jeweiligen Teams nur rudimentär stattfindet – wenn überhaupt.

So entstehen in der Sicherheitsstrategie blinde Flecken, die Cyberkriminelle gnadenlos ausnutzen und die Unternehmen viel Geld kosten können. Denn ohne klare Verantwortlichkeiten gibt es auch keine passenden Reaktionspläne für kritische Vorfälle. Die Folge: Von Angreifern erzwungene Betriebsstillstände dauern deutlich länger, als sie es eigentlich müssten.

Über seitliche Netzwerkbewegungen zur Prozessleitebene

Um zu verstehen, inwiefern sich Cyberkriminelle offene Flanken in der OT-Sicherheit zunutze machen, sollten Unternehmen deren Wege und Abkürzungen genau kennen. Denn in der Regel ist die OT-Infrastruktur nicht das Einfallstor, sondern das Ziel.

Heißt: Eine Attacke auf die Betriebstechnologien kann wie ein ganz gewöhnlicher Cybervorfall beginnen. Eine Phishing-Mail an eine:n Mitarbeitende:n aus der Verwaltung, ein Klick auf den falschen Anhang und schon steht den Angreifern der Zugang zum Netzwerk offen.

Um vom Büronetzwerk auf die OT-Ebene zu gelangen, bewegen sich die Angreifer gerne seitlich durch das Netzwerk (Lateral Movement), bis sie auf passende Zugangsdaten stoßen – beispielsweise für einen Remote Access Service oder eine VPN-Verbindung.

Gelingt ihnen damit schließlich der Schritt auf die Steuerungs- und Prozessleitebene, kann der Schaden enorm werden. Von hier aus haben die Angreifer im schlimmsten Fall aktiv Zugriff auf Maschinen, Ventile, Pumpen und können nicht nur Betriebsgeheimnisse ausspionieren, sondern das betroffene Unternehmen auch massiv sabotieren. Laut Gartner kamen in 2021 80 % solcher Angriffe auf die OT über die IT – und nur 20 % auf direktem Wege.

Angriffsfläche abstecken und aufklären

Weil viele der geschilderten Probleme auch auf die Betreiber kritischer Infrastrukturen (KRITIS) zutreffen, hat das Problem auch eine gesamtgesellschaftliche Dimension. Denn Sicherheitsdefizite in Krankenhäusern oder Kraftwerken können die öffentliche Ordnung erheblich beeinträchtigen und zudem Menschenleben gefährden.

Regularien wie das IT-Sicherheitsgesetz oder die NIS-2-Richtlinie adressieren diese Risiken zwar konkret, ganz ohne Eigenverantwortung geht es aber nicht.

Führungskräfte müssen OT-Security daher bei industriespezifischen Digitalisierungsinitiativen von Anfang an mitdenken und auch konsequent in der personellen Struktur abbilden. Nur so können IT- und OT-Teams eng zusammenarbeiten und etwaige Sicherheitsrisiken gemeinsam schnell und effektiv mitigieren.

Damit crossfunktionale Teams wissen, was sie überhaupt schützen müssen, braucht es im ersten Schritt eine umfangreiche Bestandsaufnahme der Angriffsfläche. Denn oft ist gar nicht klar, welche Systeme in der Produktionsinfrastruktur mit der IT zusammenhängen – und welche nicht.

Auf einer solchen Inventarisierung können Sicherheitsverantwortliche schließlich mit vielfältigen Maßnahmen aufbauen: Mittels Netzwerksegmentierung ziehen sie zusätzliche Barrieren für Angreifer in ihre Infrastruktur ein, Threat Intelligence warnt frühzeitig vor verdächtigen Aktivitäten und gehärtete Systeme minimieren das Risiko für den Missbrauch verfügbarer Funktionalitäten.

Um das Bewusstsein für die Sicherheitsdefizite im OT-Bereich langfristig und nachhaltig zu stärken, braucht es nicht zuletzt eines: Aufklärung und Weiterbildung. Denn ohne eine über alle Hierarchien und Bereiche hinweg gelebte Sicherheitskultur im Unternehmen helfen selbst die größten Investitionen nur bedingt.

*Dr. Oliver Hanka ist Director im Bereich Cyber Security & Privacy bei PwC Deutschland. Zu seinen Kernkompetenzen gehört die Konzipierung, Planung und Umsetzung von technologiegetriebenen IT/OT-Sicherheitsstrategien.

**Als Partner bei PwC Deutschland und Managing Director der PwC Cyber Security Services GmbH unterstützt Dr. Alexander Köppen internationale Kunden in den Bereichen Cyber Security, Business Resilience, CIO Agenda und Risk & Regulatory.

Be the first to comment