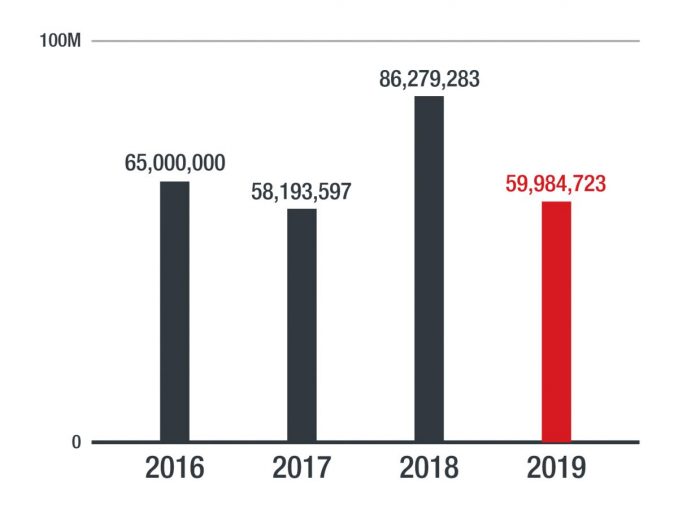

In einem soeben veröffentlichten Forschungsbericht von Trend Micro gibt das Unternehmen einen Überblick über Cyberbedrohungen für Mobilgeräte.Demnach konnten 2019 fast 60 Millionen Angriffe auf Mobilgeräte blockiert werden. [...]

Im Forschungsbericht „Review, Refocus, and Recalibrate: The 2019 Mobile Threat Landscape“ beschreibt Trend Micro aktuelle Entwicklungen der mobilen Bedrohungslandschaft. Während im Jahr 2018 die Zahl der Bedrohungen zunahm, konnten im Jahr 2019 Erfolge für die Cybersicherheit verzeichnet werden. Beispielsweise ging die Zahl der einfachen und leicht zu replizierenden Android–Malware-Samples zurück. Durch eine verbesserte Sicherheit der Betriebssysteme verringerte sich außerdem die Anzahl der mobilen Ransomware-Infektionen. Cryptomining-Malware ist kaum mehr im Umlauf, was höchstwahrscheinlich auf die Abwertung des Tauschwerts und Zugangsbeschränkungen auf mobilen Plattformen zurückzuführen ist.

Insgesamt blockierte Trend Micro im vergangenen Jahr fast 60 Millionen Cyberangriffe auf Mobilgeräte. 2018 betrug die Zahl der Bedrohungen noch über 86 Millionen.

Trotz dieser positiven Entwicklung sind Mobilgeräte noch immer ein beliebtes Ziel von Bedrohungen. Bereits bekannte Sicherheitslücken und Infektionen tauchten 2019 entweder erneut auf oder wurden angepasst. Zudem wurden sie häufig mit verbesserten Techniken ausgestattet, um einer Entdeckung zu entgehen und sich schneller zu verbreiten. Generell ist damit zu rechnen, dass sich die Cyberkriminellen weiter professionalisieren und immer fokussierter vorgehen – auch bei Angriffen auf Mobilgeräte.

Blick in die Zukunft

Neben der Analyse der mobilen Bedrohungslandschaft von 2019 stellt Trend Micro in seinem Bericht auch Trends für die nahe Zukunft vor:

- Kampagnen, in denen mobile Cyberspionage zum Einsatz kommt, nehmen zu

- Parallel zu den Ausgaben der Werbetreibenden wächst auch der Markt für betrügerische Handy-Werbung

- Cyberkriminelle lernen, Sicherheitsvorkehrungen in App-Plattformen zu umgehen

- Besonders Nutzer von Android-Geräten werden mit Schwachstellen und deren Offenlegungen konfrontiert

- Der Missbrauch von Schnittstellen (APIs) wird durch verbesserte Android-Funktionen eingeschränkt

- Fehlkonfigurationen und Datenlecks in der Cloud werden im Hinblick auf Daten und Informationen zur zusätzlichen „Einnahmequelle“ für Cyberkriminelle

Den vollständigen Bericht „Review, Refocus, and Recalibrate: The 2019 Mobile Threat Landscape“ inklusive einer detaillierten Analyse verschiedener Angriffsarten finden Interessierte hier.

Be the first to comment