Die Sicherheitsforscher des Zscaler ThreatLabZ-Teams haben fragwürdige Aktivitäten in der UC Browser und UC Browser Mini App entdeckt, die gegen die Google Richtlinien verstoßen. [...]

Weltweit wurden diese Browser bereits über 600.000 Mal aus dem Google Playstore heruntergeladen, vor allem in China und Indien. Bei der Analyse der UC Browser Apps stellten die Sicherheitsforscher laut Aussendung fest, dass nach der Installation von der App Anfragen zum Herunterladen eines zusätzlichen Android Package Kit (APK) einer Drittpartei über einen ungesicherten Kanal (HTTP über HTTPS) gestellt werden. Diese Vorgehensweise verstößt jedoch gegen die Richtlinien von Google Play, da der Download weiterer APKs nicht zugelassen ist. Außerdem ermöglicht die Verwendung der ungesicherten Verbindung unter anderem Man-in-the-Middle-Angriffe. An diesem Beispiel lässt sich gut darstellen, welche Möglichkeiten Angreifer haben, wenn sie erst eine Zero-Day-Schwachstelle in einer Browser App finden und ausnutzen.

Mit Man-in-the-Middle-Angriffen können Angreifer das Gerät ausspionieren, die Kommunikation abfangen oder verändern. Darüber hinaus könnten sie die unverschlüsselte Verbindung nutzen, um unerkannt beliebig große und umfangreiche Payloads auf das infizierte Gerät aufzuspielen. Dadurch könnten sie eine Vielzahl von Hackeraktivitäten ausführen. Gern genutzt werden in diesem Fall Phishing-Meldungen, die an die Kontakte des Geräteinhabers gesendet werden. Diese E-Mails oder SMS sollen dann persönliche Daten stehlen, beispielsweise Benutzernamen, Passwörter und Kreditkartennummern. Sobald ein Benutzergerät kompromittiert wurde und sich das kompromittierte Gerät wieder im Büro verbindet, haben Angreifer die Möglichkeit, sich in einem Unternehmensnetz zu etablieren, um dieses zu durchsuchen, Malware zu verbreiten oder Daten zu stehlen.

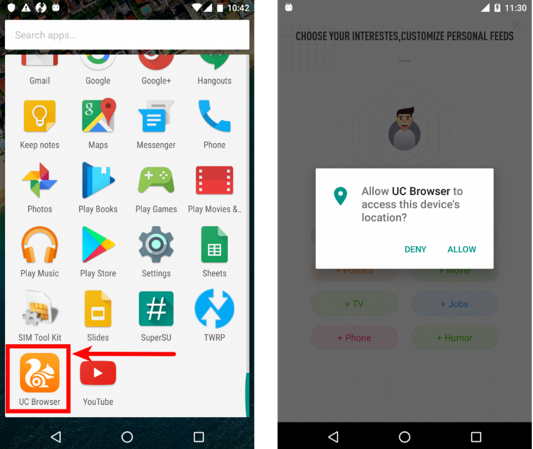

Der APK der Drittpartei wird auf einem externen Speicher abgelegt – allerdings nicht auf dem Smartphone des Anwenders installiert. Es ist derzeit noch unklar, ob sich diese Funktion noch in der Entwicklung befindet oder es weitere Gründe für dieses Vorgehen gibt. Durch eine manuelle Installation fanden die Sicherheitsforscher heraus, dass sich hinter dem APK ein App-Store mit dem Namen 9Apps verbirgt, der zuerst die vorhandenen Anwendungen auf dem Mobilgerät scannt. Die weitere Analyse ergab, dass dieser App-Store darüber hinaus Erwachsenen-Inhalte zum Download anbietet.

Die Zscaler Sicherheitsforscher haben eigenen Angaben zufolge GooglePlay auf die Aktivitäten der UC Browser Apps hingewiesen.

Be the first to comment