Ein Projekt der FH St. Pölten entwickelte Abwehr gegen ungewolltes Audiotracking durch akustische Cookies. [...]

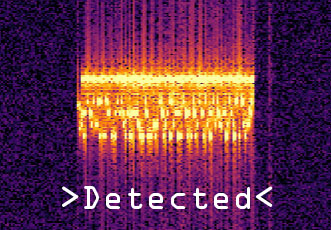

Die permanente Vernetzung mobiler Endgeräte kann die Privatsphäre der BenutzerInnen gefährden und zu neuen Formen der Überwachung führen. Neue Technologien wie Google Nearby und Silverpush verwenden Ultraschalltöne, um Informationen zwischen Geräten über Lautsprecher und Mikrofon auszutauschen (auch „data over audio“ genannt).

Immer mehr unserer Geräte kommunizieren über diesen unhörbaren Kommunikationskanal. Ultraschallkommunikation ermöglicht es, Geräte zu koppeln, Informationen auszutauschen, aber auch BenutzerInnen und ihr Verhalten über mehrere Geräte hinweg zu verfolgen, ähnlich wie mit Cookies im Web. Jedes Gerät mit einem Mikrofon und einem Lautsprecher kann Ultraschalltöne senden und empfangen. Die BenutzerInnen sind sich in der Regel dieser unhörbaren und versteckten Datenübertragung nicht bewusst.

Das Projekt SoniControl der FH St. Pölten entwickelte eine mobile Anwendung, die akustische Cookies aufspürt, die NutzerInnen darauf aufmerksam macht und auf Wunsch das Tracking blockiert. Die App ist damit gewissermaßen die erste verfügbare Ultraschall-Firewall für Smartphones und Tablets. „Das herausforderndste an der Entwicklung der App war es, eine Methode zu entwickeln, die unterschiedliche existierende Ultraschallübertragungstechniken zuverlässig und in Echtzeit erkennen kann“, sagt Matthias Zeppelzauer, Leiter des Projekts und Senior Researcher in der Forschungsgruppe Media Computing am Institut für CreativeMedia/Technologies der FH St. Pölten.

Ausforschen von Interessen und Standort

Ultraschallsignale können für sogenanntes „Cross-device-tracking“ verwendet werden. Damit kann das Verhalten von Benutzerinnen und Benutzern über mehrere Geräte hinweg verfolgt werden und entsprechende Benutzerprofile können miteinander verschmolzen werden. So lassen sich akkuratere BenutzerInnen-Profile für zielgerichtete Werbung und die Filterung von Internetinhalten erstellen.

Akustische Cookies konnten bisher jedoch nicht – so wie ihre elektronischen Gegenstücke beim Besuch von Webseiten – blockiert werden. „Das Handymikrofon ist oft permanent aktiv, um Sprachbefehle entgegen zu nehmen. Jede mobile Anwendung, die Zugriff auf das Mikrofon hat, sowie das Betriebssystem selbst können jederzeit das Mikrofon eines mobilen Endgerätes ohne Benachrichtigung aktivieren, abhören, akustische Cookies erkennen und über das Internet abgleichen“, sagt Zeppelzauer. Die NutzerInnen werden über diese Informationsübermittlung im laufenden Betrieb oft nicht informiert. Nur eine permanente Deaktivierung des Mikros hätte bisher Abhilfe geschafft, wodurch jedoch das Gerät als Telefon unbrauchbar wird.

Maskieren von Ultraschall-Coockies

Im Projekt SoniControl entwickelte Zeppelzauer mit seinen Kollegen Peter Kopciak, Kevin Pirner, Alexis Ringot und Florian Taurer ein Verfahren, um akustische Datenübertragung zu erkennen und GerätebenutzerInnen zu informieren: Basis sind Signalverarbeitungsmethoden, die kontinuierlich auf das Ultraschallfrequenzband angewendet werden. Zur Maskierung und Blockierung des Ultraschalldatenaustauschs werden Störsignale über den Lautsprecher des eigenen Mobilgeräts gesendet. So können akustische Cookies neutralisiert werden, bevor Betriebssystem oder mobile Applikationen darauf zugreifen können. BenutzerInnen können Cookies selektiv blockieren, ohne die Funktionsweise des Smartphones zu beeinträchtigen.

Die für Menschen unhörbare Maskierung der Cookies erfolgt mittels Ultraschall. „Es gibt derzeit keine Technologie am Markt, die akustische Cookies erkennen und blockieren kann. Die in diesem Projekt entwickelte Applikation repräsentiert den ersten Ansatz, Menschen die Kontrolle über diese Art des Trackings zu geben“, sagt Zeppelzauer.

Sämtliche Projektergebnisse und die Applikation wurden öffentlich zur Verfügung gestellt. Das System ist somit für jede und jeden direkt nutzbar und erweiterbar. Sämtliche Projektergebnisse wurden unter Creative-Commons-Lizenz veröffentlicht.

Datenaustausch mittels Ultraschall im Internet of Things

Die Technik wird nun in einem Folgeprojekt weiterentwickelt: Durch Internet-of-Things (IoT)-Technologien kommunizieren zunehmend mehr Geräte miteinander. Ultraschallkommunikation wird immer häufiger für den Datenaustausch zwischen Mobiltelefonen und Endgeräten eingesetzt, weil sie unhörbar ist und mit Mikrofon und Lautsprecher nur ein Minimum an Hardware benötigt. So ist Ultraschallkommunikation eine alternative Technologie für Ad-hoc-Datenaustausch, Nahfeldkommunikation (NFC) und als Kanal für Zwei-Faktor-Authentifizierung, den Nachweis der Identität von Nutzerinnen und Nutzern durch Kombination zweier unterschiedlicher und unabhängiger Komponenten.

Das neue Projekt SoniTalk will Benutzerinnen und Benutzern die volle Kontrolle darüber geben, was von welcher App gesendet werden darf und soll helfen, die eigene Privatsphäre effektiv zu schützen. SoniTalk setzt sich ein quelloffenes, transparentes und vollständig privatsphäre-orientiertes Protokoll für Ultraschallkommunikation zum Ziel. Im Gegensatz zu existierenden proprietären Lösungen für nur einzelne Anwendungen können BenutzerInnen sämtliche Privatsphäreeinstellungen für jede Anwendung separat verwalten.

SoniTalk will damit die Grundlage für einen neuen freien Standard im Bereich der Ultraschallkommunikation legen, der sichere Kommunikation ermöglicht und die Privatsphäre der AnwenderInnen schützt. Auf dieser Basis sollen in Zukunft sichere und transparente Lösungen für Internet of Things (IoT) und Industrie 4.0 entwickelt werden. Sämtliche Projektergebnisse werden auch in diesem Projekt wieder unter Creative-Commons-Lizenz als Open Source veröffentlicht.

Be the first to comment