Bit media hat 20 Aufgaben und Prozesse in der Lösung „PHOENIX Data Protection“ zusammengefasst: Vom Verzeichnis der Verarbeitungstätigkeiten, über IT-Serviceverwaltung bis hin zur Dokumenten- und Vorlagenverwaltung. [...]

Nur noch wenige Tage bis die DSGVO in Kraft tritt, und das Thema ist allgegenwärtig. In Österreich besteht zwar der Versuch, bestimmte Punkte zu entschärfen, jedoch führt insgesamt kein Weg an einer gesetzeskonformen Umsetzung vorbei. Die wohl größte Änderung ist das Verzeichnis der Verarbeitungstätigkeiten. Jede Organisation welche personenbezogenen Daten regelmäßig verarbeitet, muss ein solches Verzeichnis führen.

Zusätzlich müssen neue Prozesse in den Unternehmen eingeführt werden, da innerhalb von 30 Tagen ein Auskunfts-, Änderungs- oder Löschbegehren von Betroffenen bearbeitet werden muss. Kommt es zu einem Datenschutzvorfall (Data Breach) sind nur 3 Tage Zeit dies der Behörde zu melden und entsprechende Maßnahmen zu setzen. Des Weiteren müssen Informationen der Datenspeicherung öffentlich gemacht werden sowie in vielen Fällen eine Einwilligung der Datenspeicherung eingeholt werden.

Die praktische Umsetzung der DSGVO

„Mit einer Datenschutzmanagement-Software lässt sich die DSGVO einfacher und geordnet umsetzen“, meint Harald Dunst, Datenschutzbeauftragter und Leiter des Competence Centers „Safety & Security“ bei bit media e-solutions GmbH. Das Unternehmen bit media hat die Herausforderung nicht nur Daten als Verantwortlicher zu dokumentieren, sondern auch mehrere tausend Verarbeitungen als großer IT-Dienstleister zu protokollieren. Aus diesem Grund wurde gemeinsam mit einer technischen Universität ein System entwickelt, welches alle notwendigen Prozesse und Dokumentationen abdeckt und dabei das eigene Unternehmen, aber auch andere Organisationen unterstützen soll.

Im Fall der bit media wurden zuerst die Aufgaben im Unternehmen identifiziert und im DSMS angelegt. Dies sind lt. Meinung einiger Experten um die 20 Aufgaben bzw. Prozesse, welche jede Organisation beachten muss. Die wichtigsten Prozesse dabei sind folgende:

• Datenschutz in die Organisationsstrukturen einführen (Internes Marketing für Führungskräfte und Mitarbeiter)

• Identifizierung aller Datenverarbeitungen von personenbezogenen Daten (Mitarbeiter, Kunden, Lieferanten, Newsletter-Abonnenten, …)

• Risikoanalysen bei Verwendung von besonderen Datenkategorien und Prüfung der technischen und organisatorischen Maßnahmen aller vorhandenen IT Systeme.

• Prüfung und Überarbeitung aller Verträge und Vorlagen (Dienstverträge, Angebote, Serviceverträge, …)

• Überarbeitung der Web-Auftritte bezüglich Einwilligung und Informationspflichten

• Einführung der Prozesse für Betroffenenanfragen, Einhaltung von Löschfristen und Verhalten bei Datenschutzvorfällen

• Schulung aller Beteiligten über die Grundsätze der DSGVO und die definierten Richtlinien im Unternehmen

• Definition der wiederkehrenden Tätigkeiten

Als Auftragsverarbeiter müssen zusätzliche Schritte eingeleitet werden. Die betreuten Softwarelösungen müssen den Grundsätzen „Privacy by Default“ und „Privacy by Design“ entsprechen und jeder Vertragskunde bekommt gesondert eine Information zur Auftragsverarbeitung.

Optimale Unterstützung durch ein Datenschutz-Managementsystem

Für all diese Tätigkeiten können Organisationen nun ein Datenschutz–Managementsystem einführen. Dies kann entweder in bestehende Managementprozesse integriert, oder als eigenständiges System etabliert werden. In erster Linie sollten Organisationen darauf achten, dass alle datenschutzrelevanten Informationen und Protokolle gesammelt verwaltet werden. Im Falle von Überprüfungen und Anfragen müssen die Verarbeitungen und Prozesse offengelegt werden. Wichtig dabei ist auch, dass im Falle einer Betroffen-Anfrage die Information der Datenspeicherung rasch gefunden und schnell bearbeitet werden können. All diese Informationen können in einem gemeinsamen Speicherordner abgelegt werden, die vorgeschriebenen Verarbeitungen können z.B. als Text oder in Tabellenformat hinterlegt sein.

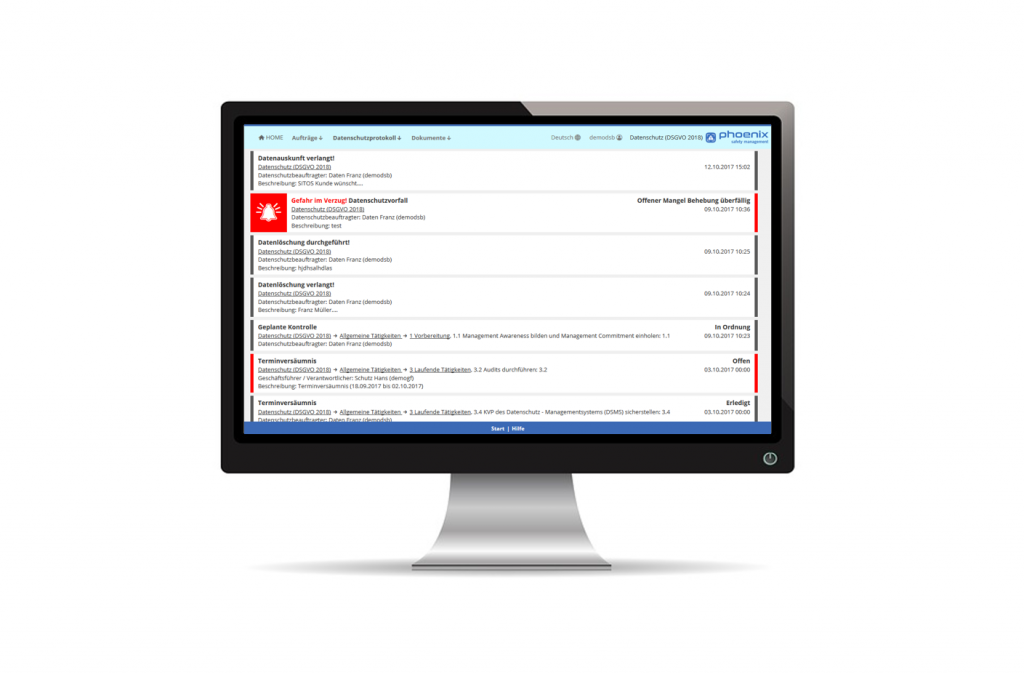

Am besten jedoch eignen sich spezielle Datenschutz-Softwarelösungen, welche alle Prozesse der Vorbereitung, Umsetzung und wiederkehrenden Tätigkeiten abdecken und natürlich Verarbeitungstätigkeiten genau protokollieren. Auch die Nachvollziehbarkeit sollte bei solch einem System nicht fehlen. Bearbeitete Anfragen von Betroffenen, Datenschutzvorfälle, aber auch Änderungen von Verarbeitungen bzw. deren Verantwortlichen sollten unwiderruflich dokumentiert sein. Solch ein System sollte auch automatisch die verantwortlichen Personen an wiederkehrende Tätigkeiten erinnern, und im Notfall auch eskalieren. Des Weiteren sollte darauf geachtet werden, dass Risikoanalysen wie die Datenschutzfolgenabschätzung sowie Systemdokumentationen mit technischen und organisatorischen Maßnahmen abgedeckt sind. Größere Unternehmen sowie Auftragsverarbeiter sollten speziell darauf achten, dass solch eine Software mehrere „Mandanten“ verwalten kann, um unterschiedliche Strukturen abzubilden.

Lösung für kleine und große Organisationen

Die von bit media entwickelte Lösung „PHOENIX Data Protection“ richtet sich an alle Organisationen, vom Kleinstbetrieb bis zum Großkonzern, und beinhaltet ein rechtssicheres Verzeichnis der Verarbeitungstätigkeiten, eine IT-Serviceverwaltung inkl. Abbildung von technischen und organisatorischen Maßnahmen sowie eine Dokumenten- und Vorlagenverwaltung. „PHOENIX Data Protection“ bietet zusätzlich bereits vorbereitete Verarbeitungen für unterschiedliche Unternehmensbranchen, öffentlichen Institutionen sowie Vereine an. Spezielle Multiverarbeitungen ermöglichen es Auftragsverarbeiter eine einfache, aber lückenlose Dokumentation der Verarbeitungstätigkeiten. „PHOENIX Data Protection“ ist durch das spezielle Mandantensystem sowohl für kleine Organisationen, aber auch für größere Strukturen optimal einsetzbar. Mehr Informationen finden Sie unter www.phoenix-management.net sowie unter der Datenschutz-Themenseite www.better-safe.eu

Be the first to comment