Auch Industrieanlagen können mit Erpressungssoftware angegriffen werden. Und das Risiko für die Betreiber steigt, dass sie das Opfer von Ransomware-Attacken werden. Dies zeigt ein aktueller Report von Trend Micro. [...]

Das Risiko von Ausfallzeiten und Diebstahl sensibler Daten durch Ransomware-Angriffe auf Industrieanlagen steigt. Zu diesem Schluss kommt ein aktueller Bericht des Cybersecurity-Spezialisten Trend Micro. Im Fokus der Hacker sind dabei vor allem die industriellen Steuerungssystem. Diese seien unglaublich schwer abzusichern, sagt Udo Schneider, IoT Security Evangelist Europe bei Trend Micro. Dies führe zu zahlreichen Sicherheitslücken, die Cyberkriminelle immer gezielter ausnutzen, doppelt er nach. «Angesichts der Tatsache, dass die US-Regierung Ransomware-Angriffe nun mit der gleichen Schwere wie Terrorismus behandelt, hoffen wir, dass unsere neuesten Studienergebnisse Betreiber von Industrieanlagen dabei unterstützen, ihre Sicherheitsanstrengungen zu priorisieren und neu auszurichten», hofft daher Schneider.

Steuerung als Ziel

Als wesentlicher Bestandteil von Energieversorgungs- und Fertigungsanlagen sowie anderen industriellen Betrieben werden industrielle Steuerungssysteme (Industrial Control Systems, ICS) zur Überwachung und Steuerung industrieller Prozesse über IT-OT-Netzwerke hinweg eingesetzt. (Vgl. hierzu den Computerworld-Hintergrund «Industrie 4.0, aber sicher» BID 1431347) Wenn Ransomware ihren Weg in diese Systeme findet, kann sie den Betrieb für Tage lahmlegen und das Risiko erhöhen, dass Entwürfe, Programme und andere sensible Dokumente ins Dark Web gelangen.

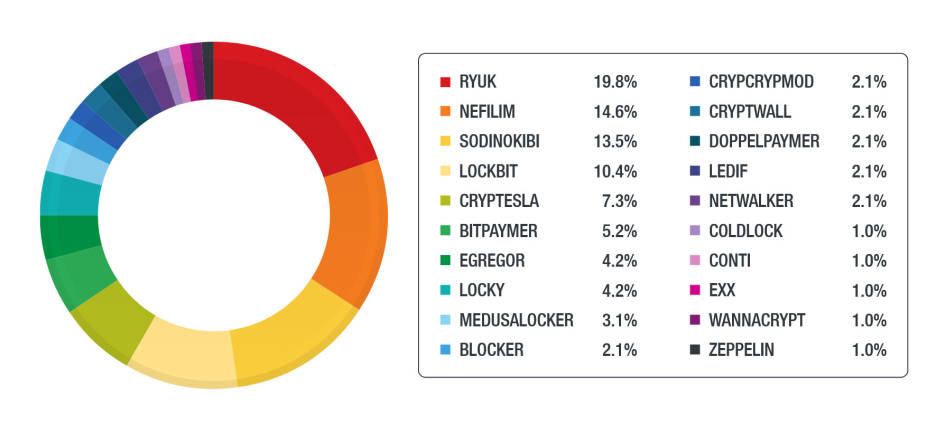

Der Bericht von Trend Micro zeigt auch auf, welche Ransomware-Familien von den Hackern besonders für Attacken auf ICS genutzt werden. Demnach waren Ryuk (20 Prozent), Nefilim (14,6 Prozent), Sodinokibi (13,5 Prozent) und LockBit (10,4 Prozent) für mehr als die Hälfte der ICS-Ransomware-Infektionen im Jahr 2020 verantwortlich.

Weitere Erkenntnisse

Weitere Erkenntnisse aus dem Report von Trend Micro sind unter anderen:

- Auch sogenanntes Coinmining wird auf Industriesteuerungen betrieben. Hacker infizieren meist ICS-Endpunkte, um mit ungepatchten Betriebssystemen, die noch für EternalBlue anfällig sind, Kryptowährung zu schürfen.

- Auch der Wurm-Veteran Conficker ist ein Thema. Varianten von Conficker verbreiten sich dabei auf ICS-Endpunkten mit neueren Betriebssystemen durch Brute-Forcing von Admin-Freigaben.

- Legacy-Malware wie Autorun, Gamarue und Palevo sind in IT/OT-Netzwerken immer noch überall im Umlauf und verbreiten sich über Wechsellaufwerke.

Den vollständigen Bericht «2020 Report on Threats Affecting ICS Endpoints» kann auf dieser Seite von Trend Micro in englischer Sprache heruntergeladen werden.

Be the first to comment