Die Multifaktor-Authentifizierung, bei der SMS-Nachrichten als zweiter Identifikationsfaktor verwendet werden, ist anfällig für die einfachsten Hacks. Aufklärung ist in diesem Fall wohl die beste Verteidigung. [...]

Während sich unsere Welt von der passwortbasierten Authentifizierung hin zu der Multi-Factor-Authentifizierung (MFA) und anderen Authentifizierungslösungen bewegt, sind verschiedene Bedrohungen aufgetreten, die dieser Entwicklung einen Riegel vorschieben könnten. Eine der interessantesten ist wohl der des nicht authentifizierten Kurznachrichtendienstes (Shot Message Service, SMS). SMS ist die Technologie, die hinter den meisten Standardnachrichten für unsere Mobiltelefone steckt – in den vergangenen Jahrzehnten hat sie sich gegen E-Mail und Sprachanrufe als Hauptmethode durchgesetzt, um sich mit anderen Handy-Besitzern zu verbinden.

Mittlerweile gibt es jedoch ein enormes, stetig wachsendes Sicherheitsproblem mit SMS. Es es zur Wurzel vieler Arten von Internetkriminalität geworden. Menschen haben nicht nur hunderte Millionen Dollar verloren, sondern dadurch auch den Zugang zu ihren wichtigsten privaten Diensten und Konten. Das Hauptproblem ist, dass SMS-Konten an die Mobiltelefonnummern der Menschen gebunden sind. Das ist der gesamte Umfang der SMS-Authentifizierung – nicht mehr und nicht weniger – und das ist das Problem.

Angreifer können verschiedene Arten von Cyberangriffen über SMS ausführen. Im Folgenden werden wir zwei davon näher diskutieren: Für die eine braucht man tatsächlich ein gewisses Maß an Raffinesse. Die andere ist ein Kinderspiel.

SIM-Tausch

Wenn jemand die Kontrolle über die Telefonnummer eines anderen Benutzers erhält, erhält er auch den Zugriff auf seine SMS-Nachrichten. Früher war dies keine große Sache, aber jetzt ist die beliebteste Art von MFA die Verwendung von SMS-Nachrichten als zweiter Faktor bei der Authentifizierung. Heutzutage ist schwierig, sich für ein neues Bankkonto, einen neuen E-Mail-Dienst oder sogar einen Sicherheitsdienst anzumelden, bei dem Ihre Telefonnummer nicht für MFA per SMS benötigt wird.

Eine der beliebtesten Arten dieses Angriffs wird „SIM-Swapping“ genannt. SIM steht für Subscriber Identity Module. SIM-Karten, die entweder virtuell im nichtflüchtigen Speicher eines Mobiltelefons oder auf einer sekundären Micro-SD-Speicherkarte gespeichert sind, enthalten die Informationen, die Ihr Mobiltelefon mit dem Mobilfunknetz Ihres Mobilfunkanbieters verbinden. Sie enthält die eindeutige Identifikationsnummer Ihres Telefons (einen 64-Bit-Wert, die internationale Mobilfunkteilnehmerkennung (IMSI)), die derzeit zugeordnete Telefonnummer und andere relevante Informationen. Es können auch andere Daten wie Ihre Anruflisten und App-Daten gespeichert werden.

Wir alle sind an der SIM-Information unseres Mobiltelefons beteiligt, besonders, wenn wir ein neues oder ein Ersatztelefon erhalten und die alte und die neue SIM-Karte zwischen den Geräten tauschen müssen. Entweder Sie verschieben die alte SIM-Karte in das neue Telefon und aktivieren sie dann, oder Sie lassen Ihren Mobilfunkanbieter die erforderlichen SIM-Informationen auf das neue Telefon bzw. die neue SIM-Karte übertragen, indem Sie den technischen Support anrufen und einem Standardaktivierungsprozess folgen. In beiden Fällen akzeptiert das neu aktivierte Telefon am Ende der SIM-Informationsübertragung Anrufe (und SMS-Nachrichten) auf Ihrem neuen Telefon. Das alte Telefon empfängt dagegen keine Anrufe oder SMS mehr.

Schon seit längerer Zeit kennen die Angreifer einen Weg, Mobilfunkanbieter dazu zu verleiten, nicht autorisierte SIM-Swaps durchzuführen. Mithilfe von Phishing-Attacken bringen die Angreifer das beabsichtigte Opfer dazu, genügend Informationen preiszugeben, um es als rechtmäßiger Inhaber des Mobiltelefon-Kontos leicht fälschen zu können. Dies bedeutet zumeist, dass sie so ohne große Probleme an die Telefonnummer des Opfers, den Namen des Mobilfunkanbieters sowie den Anmeldenamen und das Kennwort bzw. PIN für das Konto des Nutzers im Netzwerk des Anbieters gelangen können. Haben die Hacker alles beisammen, rufen sie den technischen Support des Mobilfunkanbieters an und stellen sich selbst als den legitimen Konto-Besitzer dar, der die Weiterleitung der SIM-Informationen und des SIM-Dienstes an ein neues Gerät fordert. Manchmal zahlt ein Angreifer eine interne Person aber auch dafür, die SIM-Informationen zu übertragen. Diese Art von Verbrechen wurde weltweit bereits hundertausendfach begangen.

Das Opfer bemerkt dies nicht sofort. Das Telefon hört plötzlich auf regelmäßig zu klingeln oder Nachrichten zu erhalten. In dieser Zeit versetzt der Angreifer normalerweise ein SMS / MFA-geschütztes Konto des Opfers in den Wiederherstellungsmodus oder fordert einfach den normalen SMS / MFA-Anmeldecode an, mit dem er sich dann mit dem SMS / MFA-geschützten Konto des Benutzers anmeldet. Dann stehlen sie entweder die Identität oder das Vermögen des Benutzers.

SIM-Swap-Verbrechen sind so weit verbreitet, dass die US-Regierung in der NIST-Sonderpublikation 800-63-3 vor zwei Jahren bekannt gab, dass sie keine SMS-basierte MFA verwendet. SMS-basierte MFA ist die beliebteste Zweitfaktor-Authentifizierung im Internet, und bei den meisten Diensten können Sie diese nicht einmal ablehnen.

Gefälschte SIM-Wiederherstellungsnachrichten

SIM-Swap-Angriffe erfordern einiges von den Angreifern – gefälschte SIM-Wiederherstellungsnachrichten dagegen eher weniger. Hier muss der Angreifer lediglich Ihre Handynummer (die er im Internet finden kann) und Ihren Benutzernamen für jeden Dienst kennen, auf den Sie sich verlassen und der SMS als sekundäre Wiederherstellungsmethode zur Anmeldung verwendet (z. B. Gmail, O365, Facebook oder Twitter). Der gefälschte SIM-Wiederherstellungsangriff beruht auf der Tatsache, dass SMS keine andere Authentifizierung als die Telefonnummer hat.

So geht der Angriff:

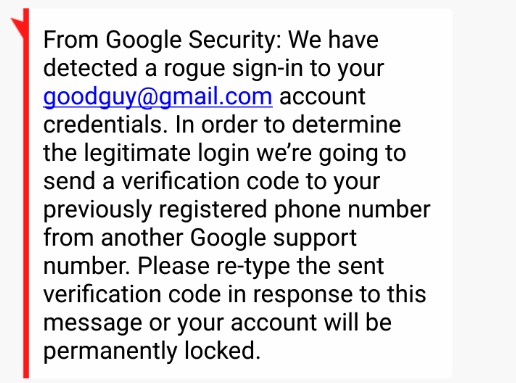

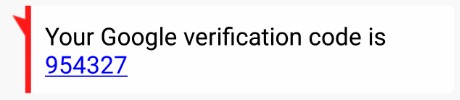

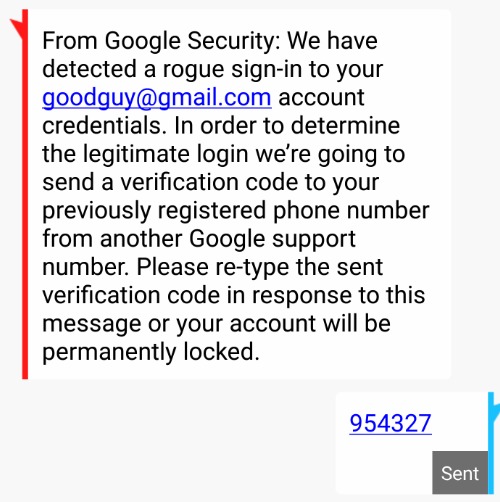

1.Ein Angreifer sendet Ihnen eine gefälschte Textnachricht, die behauptet, von Ihrem legitimen Dienst zu sein, und fordert Sie auf, einen SMS-Code zu erwarten, den Sie als Antwort auf die Nachricht zurücksenden müssen:

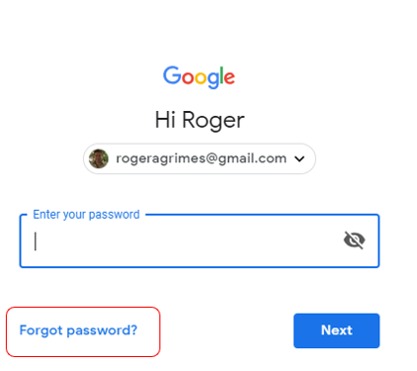

2. Der Angreifer startet dann einen Anmeldeversuch bei Ihrem legitimen Dienst, verhält sich dann jedoch so, als ob er das richtige Kennwort nicht kennt:

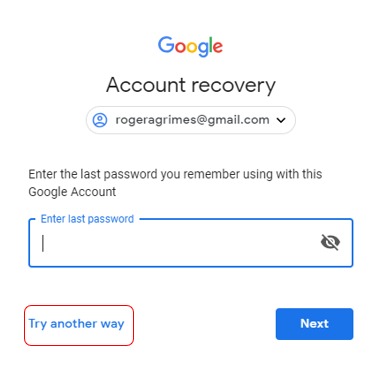

3. Dann fordert der Angreifer den Dienst auf, ihm einen „Wiederherstellungscode“ zu senden:

(c) Roger Grimes/IDG

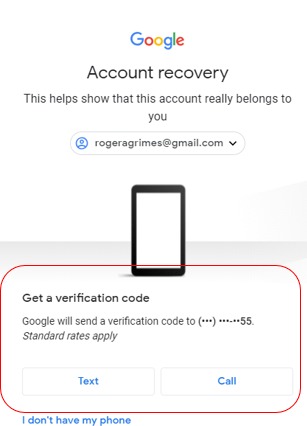

4. Der Dienst sendet den legitimen Wiederherstellungscode an das Telefon des legitimen Benutzers:

(c) Roger Grimes/IDG

5. Der ausgetrickste Benutzer sendet diesen Wiederherstellungscode anschließend an den Angreifer zurück:

(c) Roger Grimes/IDG

(c) Roger Grimes/IDG

6. Der Angreifer gibt dann den Code in die Eingabeaufforderung des Benutzers für den Wiederherstellungscode ein, wird für das Konto authentifiziert und übernimmt schließlich die Kontrolle.

Das Problem bei dieser Art von Angriff ist, dass der Benutzer nicht unterscheiden kann, welche SMS-Nachrichten (oder Telefonnummern) vom legitimen Anbieter stammen und welche nicht. Wenn Sie sich die in Schritt 4 von Google gesendete Nachricht anschauen – gibt es hier einen Hinweis darauf, dass die Nachricht wirklich von Google stammt? Das ist das Problem. SMS wird allein über die Telefonnummer authentifiziert, und wenn Sie die legitimen Telefonnummern Ihre Anbieters nicht kennen, haben Sie in so einem Moment vermutlich kein Glück. Ironischerweise können Sie die Telefonnummern von Google Google nicht verwenden, die vom SMS-Wiederherstellungsdienst verwendet werden.

Google (und viele andere Anbieter wie Microsoft) wissen, dass SMS eine schwache Authentifizierungsoption darstellt, und bietet mittlerweile zusätzliche Optionen zur Kontowiederherstellung. In vorliegenden wird der Benutzer jedoch so „socially engineered“, dass er eine erwartete SMS-Nachricht von Anfang an akzeptiert, ohne sie zu hinterfragen, wodurch der Hacker den Dienstanbieter dazu zwingen kann, die SMS-Wiederherstellung zuzulassen, da es sich dabei noch immer um eine verfügbare Wiederherstellungsoption handelt.

So schützen Sie sich gegen nicht authentifizierte SMS-Angriffe

Wie kann man diesen letzten Angriff vermeiden? Beginnen Sie mit Aufklärung. Informieren Sie die Benutzer darüber, dass der nicht authentifizierte SMS-Code verschiedene Arten von Hacking-Angriffen ermöglicht. Benutzer sollten sich ausreichend informieren, um unerwartete SMS-Wiederherstellungsmethoden zu erkennen und abzulehnen (insbesondere wenn andere, bessere alternative Methoden vorhanden sind). Bei einem gefälschten SIM-Wiederherstellungsangriff sollten Benutzer wissen, dass ein solcher Code normalerweise in eine Browser-Anmeldesitzung eingegeben wird, in der speziell diese Informationen abgefragt werden – und nicht als Antwort auf die SMS-Nachricht, wenn sie den SMS-Wiederherstellungscode eigentlich vom Anbieter erhalten sollten.

In Bezug auf SIM-Swap-Angriffe sollten Sie sich bewusst sein, dass Sie einer SMS-basierten MFA-Methode niemals trauen sollten, schon gar nicht, wenn es um persönliche Daten, Bankgeschäfte oder Investitionen geht. Tausende von Menschen haben ihre Lebensersparnisse verloren, weil sie sich auf SMS-basierte MFA-Methoden verlassen haben. Zweitens sollten Sie, wenn möglich, nicht SMS-basierte MFA-Methoden verwenden, wie z. B. Authentifizierungsanwendungen (wie Google Authenticator) oder FIDO-Schlüssel. Jede dieser Lösungen hat wiederum eigene Schwachstellen gegen Hackerangriffe, doch es werden andere, weit weniger beliebte Methoden benötigt, um an Ihre Daten zu können.

Die ultimative Antwort ist, dass sich die Mobilfunkbranche in Abstimmung mit der Finanzbranche mit schlechten SMS-basierten MFA- und Wiederherstellungsmethoden auseinandersetzen und etwas dagegen unternehmen muss. Sie wissen, dass es ein Problem ist. Es gibt bessere Lösungen, von denen einige in manchen Ländern bereits weit verbreitet sind, aber im Allgemeinen bleibt die mangelhafte Authentifizierung von SMS ein weltweites Problem.

Handy-Nutzer, seien Sie achtsam!

*Roger Grimes ist seit 2005 Sicherheitskolumnist und verfügt über mehr als 40 Computerzertifizierungen. Er hat zehn Bücher über Computersicherheit verfasst.

Be the first to comment