Um gegen die internationalen Cybercrime-Banden Chancen zu haben, müssen sich auch die Unternehmen untereinander vernetzen. [...]

Cyberangriffe können für Wirtschaftsunternehmen existenzbedrohend sein und haben bei Angriffen auf kritische Infrastrukturen wie Krankenhäuser oder Energieversorger schnell dramatische Auswirkungen auf die Bevölkerung.

Die Attacken aus dem Cyberraum sind deshalb so folgenschwer, weil hochprofessionelle, global vernetzt agierende Tätergruppen auf Unternehmen und Einrichtungen treffen, die häufig keinen professionellen Schutz aufbieten. Die Budgets für Cybersicherheit steigen zwar, aber über 50 Prozent der Unternehmen investieren weniger als 10 Prozent der IT-Ausgaben in Cybersicherheit.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) empfiehlt jedoch eine Quote von bis zu 20 Prozent.

Gleichzeitig verschärft sich der Mangel an IT-Sicherheitsfachkräften. Selbst große Unternehmen und IT-Dienstleister haben Schwierigkeiten, ihren Bedarf an Security-Expertinnen und -Experten zu decken. Kleine und mittlere Unternehmen sind oft noch weniger in der Lage, eigenes Security-Personal einzustellen und zu halten.

Doch was tut man, wenn Budgets und begehrte Ressourcen knapp sind? Eine Möglichkeit wäre, dass man mit Unternehmen zusammenarbeitet, die in einer ähnlichen Lage sind, und sich Kosten und Zugang zu Know-how teilt. So jedenfalls kennt man es aus anderen Bereichen.

Die schweigende Mehrheit

Wenn es aber um Cybersicherheit geht, scheinen Kooperationsmodelle nicht gefragt zu sein. Ganz anders als die Cyberkriminellen sind die Unternehmen im Hinblick auf die Sicherheit der Infrastrukturen und Daten nicht gut untereinander vernetzt.

Man versucht, sich mithilfe einer Vielzahl von Security-Lösungen allein gegen Cyberattacken zu verteidigen. Diese Lösungen sind allerdings nicht immer auf dem Stand der Technik und damit den Cyberbedrohungen nicht gewachsen.

„Verantwortliche für Cybersicherheit erkennen, dass traditionelle Ansätze nicht mehr ausreichen, um vor Angriffen ausreichend geschützt zu sein.“

Guillaume Vassault-Houlière – CEO und Mitbegründer von Yes We Hack

Wie das Marktforschungsinstitut IDC berichtet, stellen veraltete Security-Prozesse und -Lösungen 21 Prozent der für die Studie „Cybersecurity in Deutschland 2021“ befragten Organisationen vor große Herausforderungen. „Insbesondere viele der Security-Analytics- und Intelligence-Lösungen haben noch einen niedrigen Einsatzgrad“, erklärt Marco Becker, Senior Consultant bei IDC.

„Meldungen, Alerts und Logs einzelner Lösungen sowie entdeckte Attacken oder Schwachstellen werden dadurch nicht effizient im gesamten Unternehmen geteilt, manche Attacken und Schwachstellen gar nicht erst entdeckt. Stattdessen versacken Alerts unter Umständen in Silos.“

Einzelkämpfer versus Crowd Security

Einen Informationsfluss zur IT-Sicherheit über die Unternehmensgrenzen hinweg findet man noch seltener. Über Security-Probleme spricht man anscheinend nicht gern. Ein Austausch innerhalb der eigenen Branche und damit mit Mitbewerbern scheint für viele noch ein Tabu zu sein. Doch es gibt erste Ansätze, gemeinsam für mehr Cybersicherheit einzutreten. Sie fasst man unter den Begriff Crowd Security oder Crowdsourced Security.

„Cybersicherheit ist kein technologisches Problem – es ist ein menschliches – und um gegen eine Armee von Gegnern antreten zu können, brauchen wir eine Armee von Verbündeten“, betont Casey Ellis, Gründer von Bugcrowd, die Idee hinter Crowdsourced Security.

Ein Weg dazu geht so: Man lädt eine Gruppe geeigneter Personen (die Crowd) ein, die ein bestimmtes IT-System auf Schwachstellen untersuchen sollen. Der Vorteil ist offensichtlich: Man bekommt das Wissen vieler, um Sicherheitsrisiken aufzuspüren und abzuwenden.

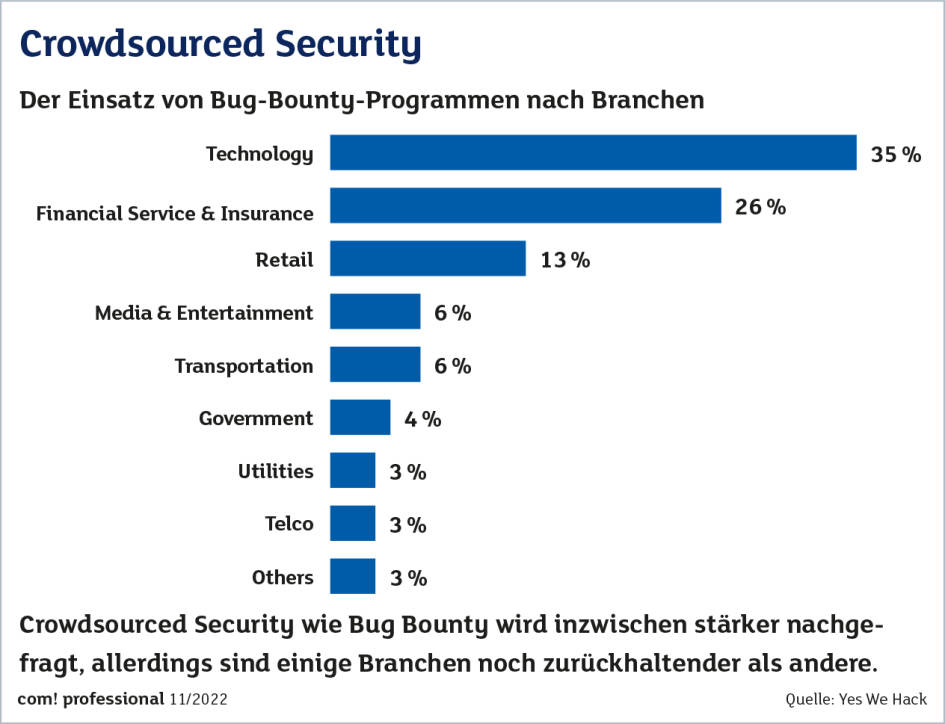

Im Gegenzug bietet man zum Beispiel eine Belohnung (Bug-Bount-Programm).

(Quelle: Yes We Hack)

Der Markt ist bereits gut gefüllt mit entsprechenden Crowdsourced-Security-Angeboten. Neben Bugcrowd gibt es zum Beispiel noch Yes We Hack, Crowdswarm, Synack und CrowdSec. Die steigende Beliebtheit solcher Plattformen ist auch eine Folge der sich verschärfenden IT-Sicherheitslage in Zeiten von Corona mit Homeoffice und dezentralem Arbeiten.

„Die Pandemie hat die Sicherheit auf den Kopf gestellt. Plötzlich waren wir alle mit exponentiell erweiterten Angriffsflächen konfrontiert. Das bedeutete, dass Sicherheitsteams kreativ und flink sein und nach innovativen und reaktionsschnellen Lösungen suchen mussten, zum Beispiel On-Demand-Crowdsourced-Security, um ihnen Zugang zu vertrauenswürdigen Sicherheitsforschern zu verschaffen, damit sie ihre Assets aus einer gegnerischen Perspektive testen konnten“, erklärt Jay Kaplan, CEO und Mitbegründer von Synack.

„Das ist die Art von proaktiver Sicherheit, die hochwertige Ergebnisse liefert und den Unternehmen hilft, der Bedrohung während der gesamten Pandemie einen Schritt voraus zu sein“, so Kaplan.

Unternehmen wie Telenor Schweden sehen in einem Bug-Bounty-Programm insbesondere den Vorteil, Zugang zu einer professionellen Security-Community zu bekommen.

„Durch das Yes-We-Hack-Bug-Bounty-Programm sind wir mit einem der besten globalen Netzwerke von ethischen Hackern verbunden, die uns dabei helfen, Sicherheitslücken in unserer Infrastruktur vor allen anderen zu finden. Wenn wir proaktiv vorgehen und das Hacken unserer Infrastruktur zulassen, können wir Schwachstellen finden, bevor Kriminelle dies tun, und sie beheben“, so Marcus Lundblad, Security Engineer bei Telenor Schweden.

Guillaume Vassault-Houlière, CEO und Mitbegründer von Yes We Hack, betont den Aspekt der Vertrauensbildung durch Maßnahmen wie Crowd Security: „Telenor Schweden wird in allen Märkten als vertrauenswürdiger und sicherer Anbieter anerkannt, weil er sich auf den Schutz der Kundendaten konzentriert und seine kritische Infrastruktur durch die Einführung von bahnbrechenden Lösungen wie Bug Bounty verteidigt.“

Von Bug Bounty bis Malware-Scanning

Bug-Bounty-Programme, bei denen Belohnungen für das Melden entdeckter Schwachstellen ausgelobt werden, sind nur ein Beispiel, wie Unternehmen von der Cybersecurity-Community profitieren können. Auch die aktive Suche nach Angriffsmöglichkeiten, das Pen-Testing, nutzt die Security-Expertise der Crowd, also externer Security-Fachleute, die sich ehrenamtlich oder gegen ein bestimmtes Entgelt auf die Suche nach Sicherheitslücken begeben.

Ein „Penetration-Testing as a Service“ gibt es auch von Security-Dienstleistern, doch ähnlich wie bei Open Source hat auch die Security Community solche „Freiwilligendienste“ hervorgebracht.

Ein anderes Beispiel für Crowdsourced Security ist Crowdsourced Malware-Scanning mit Virustotal. Virustotal nutzt die Fähigkeiten und die Informationen von vielen verschiedenen Antiviren-Engines, Website-Scannern, Datei- und Link-Analyse-Tools sowie Hinweise von Nutzenden und aggregiert deren Kommentare und Resultate zur Schad-Software.

Die Besonderheit ist, dass nicht nur ein einzelner Malware-Scanner die Bösartigkeit einer Datei oder eines Links bewertet, sondern eine Vielzahl von Scannern tut dies, deren Bewertungen in das Gesamtresultat einfließen.

Ein Security-Service wie Virustotel nutzt somit das Wissen über Malware von vielen Malware-Scannern und Malware-Expertinnen und -Experten gleichzeitig. Aber auch die Unternehmen selbst und damit die Angriffsziele der Cyberkriminellen haben ein Wissen, das für die Cybersicherheit sehr wertvoll sein kann.

Be the first to comment