Beim Eset Security Day gab es ein Preview neuer Software, einen "Lagebericht" zur Ukraine sowie Einblick in die Security-Kooperation mit dem Fußball-Bundesligisten Borussia Dortmund. [...]

Ukraine: massive Malware-Angriffe

(Quelle: PCtipp.ch)

Einen genaueren Einblick gab danach Thorsten Urbanski, Director of Marketing & Communication, Eset DACH, über die Bedrohungslage in der Ukraine. Der Cyberwar gegen die Ukraine, so Urbanski, findet im Grund seit 2014 statt.

Die Angriffsziele sind dabei unterschiedlich, aber durchweg brisant: Es geht um Datendiebstahl, das Löschen von Daten, vor allem aber auch das Lahmlegen der Industrie-, Energie- und Finanzsektoren. Vier Beispiele, auf die Urbanski genauer einging: Der „BlackEnergy“-Angriff, der rund 6 Stunden (ca. 230.000 Haushalte betroffen) andauerte, war dabei der erste nachweislich durch Malware verursachte Stromausfall in der Ukraine.

2016 erfolgte eine Malware-Attacke mit „Industroyer“. Die Malware nutzte vier Protokolle, um direkt auf der Schaltebene von Industrieanlagen und im Stromnetz in der Ukraine Unheil anzurichten. Der Angriff unterbrach dabei ein Fünftel der Stromversorgung von Kiew. Der „HermeticWiper“-Angriff (2021) zielte hingegen auf Ziele von Militärbasen bis hin zu Zahlungsanbietern. Es waren rund 100 Systeme sowie fünf Regierungsunternehmen betroffen.

Einen massiven Schaden verursachte die „NotPetya“-Ransomware-Attacke, welche laut Urbanski von Russland gesteuert wurde. Dabei waren rund 80 Prozent der infizierten Zahlungssysteme betroffen, welche allesamt ausfielen. Die geschätzte Schadenssumme: rund 80 Milliarden US-Dollar.

IT-Sicherheit: Zero-Trust-Pyramide für Kleinunternehmen

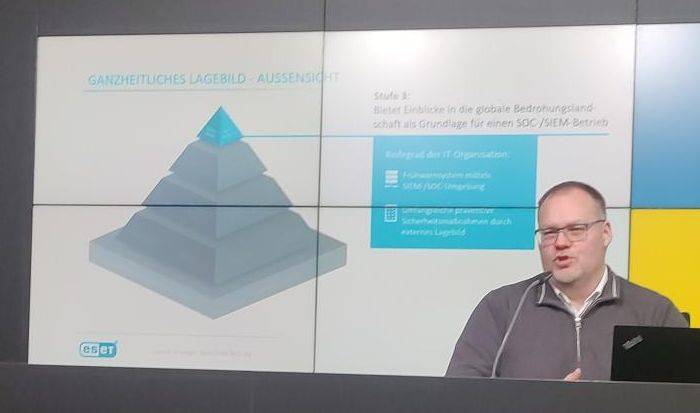

Michael Schröder, Manager of Security Business Strategy, referierte über den Stand der Technik der IT-Sicherheit inklusive gesetzlicher Anforderungen. In der zweigeteilten Präsentation ging Schröder anhand einer von Eset in Auftrag gegebenen Umfrage zur IT-Sicherheitslage zuerst auf die bestehenden Risiken in Firmen und deren Schwachstellen ein. Danach stellte er den Lösungsansatz, konkret die vierstufige „Zero-Trust-Pyramide“ von Eset, vor.

So würden rund 69 Prozent der Malware-Schäden durch Mailverkehr ausgelöst. 74 Prozent der Security-Verantwortlichen glaubten, dass genug Geld für Sicherheit ausgegeben werde. Allerdings schätzten wiederum 57 Prozent der Befragten den Aufwand für IT-Sicherheit in den nächsten drei Jahren als sehr hoch ein. Dabei sei, im Vergleich zu früher, so Schröder weiter, mittlerweile ein deutlich geschärftes Sicherheitsbewusstsein in Unternehmen zu sehen.

In den Augen eines Viertels der Befragten sei jedoch die eigene Unternehmenssicherheit nur mit einem Grundschutz ausgestattet. Noch gravierender: Lediglich 14 Prozent glauben, dass ihr Unternehmen zukünftigen Angriffen gewachsen sei.

(Quelle: PCtipp.ch)

Ein Lösungsweg, führte Schröder aus, sei die „Zero-Trust-Pyramide“. Für die Umsetzung in Unternehmen jeglicher Größe sieht Schröder „den technologischen Nachholbedarf bei KMUs und das wachsende Bewusstsein für die aktuellen Bedrohungslagen in der Pflicht.“

Konkret zur Pyramide: Die in vier Stufen aufgebaute Pyramide adressiert konsequent die Bedürfnisse für Sicherheitsmaßnahmen, die sich am Stand der Technik (und künftigen Anforderungen wie NIS 2.0, „NIS“ steht für Network-and-Information-Security-Richtlinie) orientiert.

„Bereits mit dem Grundschutzplus (Stufe 1 der Pyramide) ist das Regelwerk für Kleinunternehmen technisch wie auch finanziell gut umsetzbar“, mahnte Schröder an. So würden in Stufe 1 bereits Sicherheitsmaßnahmen bezüglich Zero-day-Angriffen, Cloud-Anwendungen, Daten oder auch Zugängen abgedeckt.

Hintergrund zu NIS 2.0: NIS 2.0 steht für das Ziel einer europaweit einheitlichen IT-Sicherheit. Die Richtlinie wurde im Dezember 2022 vom Europäischen Parlament verabschiedet und soll den erhöhten Anforderungen an Cybersicherheit Rechnung tragen. Konkret werden dabei folgende wesentliche Einrichtungen und kritische Infrastrukturen berücksichtigt: Energie, Verkehr, Bank- und Finanzwesen, Gesundheitswesen, Trink- und Abwasser, digitale Infrastruktur, öffentliche Verwaltung sowie auch der Weltraum.

Aber auch die „wichtigen Sektoren“ Post und Kurier, Abfallwirtschaft, Produktion, Verarbeitung und Vertrieb von Lebensmitteln, verarbeitendes Gewerbe/Herstellung von Waren, Produktion, Herstellung und Handel mit chemischen Stoffen, Bildung und Forschung sind von der Umsetzung betroffen.

Künftig mit VPN?

(Quelle: PCtipp.ch)

Zum Abschluss des Eset-Security-Days in Dortmund sprach Christian Lueg, Pressechef Eset DACH. Er gab einen kleinen Ausblick auf die kommenden 2023er-Suiten von Eset im B2B- wie auch B2C-Sektor. Fokussiert wird, so Lueg, auf Passwortsicherheit und Smart-Home.

„Datensicherheit und exponentiell zunehmende Vernetzung mit Alltagsgeräten, die über eine Wifi-Anbindung verfügen, sind die jetzigen und zukünftigen Herausforderungen, der sich jede Security-Suite stellen muss“, so Lueg. Bei der Frage, ob die Suiten auch erstmals eine VPN-Lösung intus haben, verwies er auf das frühe Stadium der Sicherheitslösungen, ließ es aber dabei offen.

„Eset schaut sich alle interessanten Möglichkeiten genau an, dazu gehört auch ein ausgereiftes VPN-Modul.“

*Daniel Bader: Spezialist für Drucker, Netzwerke, TVs und Heimkino. Aber auch PCs, Smart Home, coole Haushaltsgeräte und alles, was nachaltig ist, begeistern mich.

Be the first to comment