Die EU-Richtlinie über Maßnahmen für ein hohes gemeinsames Cyber-Sicherheitsniveau (NIS2) schwebt über vielen Unternehmen wie ein Damoklesschwert. [...]

Denn neben Betreibern kritischer Infrastrukturen (KRITIS) müssen nun auch Unternehmen mit mindestens 50 Mitarbeitenden und zehn Millionen Euro Jahresumsatz die entsprechenden Vorgaben bis Herbst 2024 umsetzen.

Auch wenn dies vielerorts eine große Herausforderung ist, kommt die Richtlinie zur rechten Zeit: Cyber-Attacken auf Unternehmen sind längst an der Tagesordnung. Das Risiko externer Angriffe ist sehr hoch. Doch wie sieht es mit Gefahren aus dem Inneren von Firmen aus?

Laut Data Breach Investigations Report 2022 gehen 13 Prozent der Sicherheitsverletzungen auf menschliches Versagen zurück. Um dieses Risiko zu minimieren, sollten Zero Trust und ein damit einhergehendes Identitäts- und Zugriffsmanagement mehr als eine Überlegung wert sein.

Doch Zero Trust ist keine Lösung, die Unternehmen einfach implementieren könnten, sondern ein Security-Prinzip, das – über die IT-Abteilung hinaus – unternehmensweit zu etablieren ist.

Wie groß und zugleich unterschätzt die Gefahr aus den eigenen Reihen ist, zeigt die Studie „Cyber Security 2022“. Im Mittelpunkt steht eine Erkenntnis: Es besteht eine deutliche Diskrepanz zwischen der Einschätzung der Unternehmens- und IT-Entscheider, dass Cyber-Attacken aus der eigenen Belegschaft hochgefährlich sind, und der Erwartungshaltung, dass Innentäterangriffe doch eher unwahrscheinlich sind.

Der Studie zufolge sind 56 Prozent der befragten Unternehmen bereits einer Insider-Attacke zum Opfer gefallen. Dabei legen die Mitarbeitenden zumeist keinerlei kriminellen Absichten an den Tag, sondern werden Opfer von Social Engineering: Sie geben zum Beispiel Unternehmensdaten, Account-Informationen oder sensible Geschäftsgeheimnisse an Unbefugte weiter.

In den meisten Fällen geschieht dies, ohne dass der Beschäftigte es überhaupt bemerkt – etwa, weil er den Link in einer perfekt gefälschten E-Mail klickt. Vor diesem Hintergrund sind Angriffe aus dem Inneren eine sehr reale Bedrohung. Das Dilemma: Lediglich 18 Prozent der Firmen sind sich dieser Risiken bewusst.

Nutzer, Systeme und Geräte bei jedem einzelnen Zugriff verifizieren

Die Tatsache, dass immer mehr Beschäftigte im Homeoffice arbeiten und remote auf Web-Anwendungen in der Cloud zugreifen, erhöht die Anfälligkeit für Cyber-Attacken weiterhin. Denn die lange Zeit gültige Verteidigungslinie zwischen der „sicheren“ Unternehmens-IT und der „unsicheren“ Außenwelt hat sich längst verschoben.

Es ist nicht mehr so, dass Firmen ihre Netzwerke und Rechenzentren selbst betreiben, um Systeme, Daten und andere Ressourcen bereitzustellen – sie beziehen Rechenleistung aus der Cloud und nutzen Applikation über eben diese. Daneben wissen Unternehmen immer weniger über die einzelnen User und die Assets, auf welche sie zugreifen.

Das erschwert nicht nur die Nutzerverwaltung, sondern erfordert auch ein Umdenken: Wer nicht verinnerlicht, dass hinsichtlich IT-Sicherheit auf veränderte Arbeitsweisen und Organisationsstrukturen zu reagieren ist, öffnet Hackern Tür und Tor.

Dabei spielt Zero Trust seine besondere Stärke in Remote- und Hybrid-Szenarien aus. Zero Trust beruht auf dem Leitsatz „Vertraue niemandem innerhalb und außerhalb deiner Organisation. Und verifiziere jeden.“

Im Grunde geht es darum, jeden einzelnen Zugriff auf die IT-Infrastruktur sowie sämtliche Systeme und Geräte, über die der Zugriff erfolgt, zu prüfen und entsprechend zu authentifizieren. Denn wenn Daten und Systeme in der Cloud liegen, sind Sicherheitsmechanismen wie der Perimeterschutz über eine Firewall nicht mehr ausreichend. Es braucht Security auf Server-Ebene.

Zero Trust vs. traditionelle Sicherheitskonzepte

Stellt man Zero Trust und traditionelle Sicherheitskonzepte gegenüber, fallen insbesondere zwei Unterschiede ins Auge, und zwar im Hinblick auf den Zugang zum Netzwerk und den Umgang mit Benutzeridentitäten. Veraltete Sicherheitskonzepte basieren auf der Annahme, interne Netzwerke seien sicher und zuverlässig, externe Netzwerke hingegen unsicher.

Daraus ergibt sich die gefährliche Fehleinschätzung, dass Mitarbeitende – quasi per Definition – immer vertrauenswürdig sind und sich jederzeit korrekt verhalten. Dementsprechend darf sich die Belegschaft – nachdem sie sich initial am Netzwerk angemeldet hat – frei zwischen Servern, Systemen und Applikationen bewegen.

Verschafft sich ein Hacker Zugriff auf die Identität eines Nutzers, kann er nach und nach die komplette IT-Infrastruktur kompromittieren und große Schäden anrichten. Dieser Gefahr wirkt Zero Trust entgegen: Mitarbeitende müssen sich – ebenso wie Kunden, Partner und andere Nutzergruppen, die auf die IT-Infrastruktur zugreifen dürfen – für jede einzelne Aktion im Rahmen eines mehrstufigen Verifikationsprozesses authentifizieren: vom Zugang zu Systemen bis hin zum Herunterladen von Dateien und Assets.

Management von Benutzeridentitäten

Vor diesem Hintergrund beginnt Zero Trust mit der Erstellung von Benutzeridentitäten. Dafür ist exakt zu definieren:

- Wer greift auf Daten und Systeme zu (Mitarbeitende, Freelancer, Partner, Kunden, Dienstleister und dergleichen)?

- Welche Informationen sind über jeden einzelnen Nutzer bekannt?

- Welche Daten benötigt er, um seine Aufgabe zu erledigen?

- Welche Berechtigungen benötigt er dafür?

Diese und viele weitere Informationen sind in ein entsprechendes Konzept zu überführen. Darin sollten neben den Rollen auch die darauf basierenden Zugriffsrechte verschiedener Nutzer und Nutzergruppen festgehalten sein.

Must-have: Zugriffsmanagement

Hauptziel von Zero Trust ist, die Anfälligkeit für Datenschutzverletzungen und Cyber-Angriffe zu reduzieren. Das gelingt, indem Unternehmen den Zugang zu sensiblen Informationen und Systemen für unbefugte Benutzer und Geräte einschränken.

Grundlage dieser Zugriffskontrolle bildet ein software-gestütztes Identity and Access Management (IAM). Es geht mit der Implementierung einer Reihe von Kontrollen und Maßnahmen einher:

- Multi-Faktor-Authentifizierung

- Eine wichtige Security-Maßnahme ist die Multi-Faktor-Authentifizierung (MFA). Dabei müssen sich Benutzer mehrfach authentifizieren, etwa mit einem Passwort und einem Sicherheits-Token, um auf Ressourcen zuzugreifen.

- Least Privilege

- Bei dieser Maßnahme geht es darum, dass Benutzer und Geräte lediglich einen Minimalumfang an Zugriffsrechten erhalten – also nur Zugang zu jenen Daten und Systemen, die erforderlich sind, um eine bestimmte Aufgabe zu erledigen oder eine gewisse Funktion auszuüben.

- Permanentes Auditing

- Um das Least-Privilege-Prinzip umzusetzen, sind die Zugriffe auf Systeme und Ressourcen fortlaufend zu überwachen und zu bewerten: Wer Benutzeraktivitätsprotokolle monitort, kann verdächtiges Verhalten – etwa den Versuch, außerhalb der Geschäftszeiten auf Ressourcen zuzugreifen – erkennen und kennzeichnen. Auch lassen sich Zugriffsrechte zeitnah entziehen, zum Beispiel, wenn Mitarbeitende eine Abteilung verlassen.

- Mikrosegmentierung

- Bei der Mikrosegmentierung unterteilt man Netzwerke in kleinere Segmente. Das ermöglicht eine bessere Überwachung der einzelnen Bereiche und verschafft Unternehmen mehr Kontrolle über Zugriffe zwischen den Segmenten.

- Kontinuierliche Überwachung und Bewertung

- Nur, wer jegliche Netzwerkaktivitäten fortlaufend im Blick behält, kann potenzielle Bedrohungen erkennen und sie je nach ihrer Kritikalität bewerten. Das gestattet, im Falle eines tatsächlichen Angriffs adäquate Maßnahmen einzuleiten, um den Cyber-Kriminellen vom Netzwerk fernzuhalten oder ihn wieder zu entfernen.

- Zugangskontrolle

- Eine zentrale Maßnahme besteht darin, jegliche Zugänge zu überwachen. Dafür sind entsprechende Richtlinien und Verfahren auf Grundlage der Identität und Vertrauenswürdigkeit von Benutzern und Geräten zu implementieren. Nur, wer als vertrauenswürdig gilt, erhält Zugang zu den gewünschten Ressourcen.

Mehr Sicherheit, Produktivität und Effizienz dank Zugriffskontrolle

Mit wirksamen Zugangskontrollmaßnahmen stellen Unternehmen sicher, dass nur befugte Benutzer Zugang zu den Ressourcen erhalten, die sie für ihre aktuellen Aufgaben benötigen. Das erhöht nicht nur die Sicherheit, sondern kann auch die Produktivität und Effizienz steigern.

In der Praxis unterscheidet man verschiedene Arten der Zugangskontrolle, die als Teil einer Zero-Trust-Strategie sinnvollerweise implementiert sind:

- Rollenbasierte Zugriffskontrolle

- Benutzer erhalten Zugriff auf Ressourcen auf Basis der Rolle oder Funktion, die sie im Unternehmen haben (Need-to-have-Zugriffprinzip).

- Regelbasierte Zugriffskontrolle

- Der Zugriff auf Daten und Systeme erfolgt auf Grundlage vordefinierter Regeln oder Richtlinien.

- Attributbasierte Zugriffskontrolle

- Der Zugang zu den gewünschten Ressourcen wird gewährt, wenn Nutzer als sicher festgelegte Attribute oder Merkmale erfüllen, wie etwa Standort oder Gerätetyp.

- Kontextabhängige Zugriffskontrolle

- Der Benutzer darf in einem Kontext auf Ressourcen zugreifen, etwa zu einer bestimmten Tageszeit oder basierend auf seinem physischen Standort.

Benutzerfreundliche Multi-Faktor-Authentifizierung

Neben der Zugangskontrolle ist auch die Multi-Faktor-Authentifizierung eine unverzichtbare Security-Maßnahme. Mitarbeitende benötigen eine zweite, von der ersten unabhängige Komponente, um ihre digitale Identität nachzuweisen und sich für den Zugriff auf Ressourcen wie Cloud-Services, Web-Anwendungen, Netzwerke, Systeme und andere Assets zu autorisieren.

Unternehmen, die eine IAM-Plattform benutzen, hinterlegen direkt in der Lösung nicht nur verschiedenste digitale Benutzeridentitäten, sie definieren dort auch Benutzergruppen und weisen – sowohl Einzelpersonen als auch Gruppen – Zugriffsrechte zu.

Damit entscheidet allein die Identität beziehungsweise die darauf beruhende Autorisierung darüber, wer Zugang zu den Daten und der IT-Infrastruktur des Unternehmens erhält. Natürlich bedeutet es für Nutzer einen Zusatzaufwand, sich bei jedem Zugriff aufs Neue mit einem zweiten Faktor zu authentifizieren.

Für eine verbesserte Benutzerfreundlichkeit sorgen automatisierte Prozesse. Statt für die Anmeldung an diversen Systemen unterschiedliche Zugangsdaten zu verwenden, identifiziert sich die jeweilige Person mittels Multi-Faktor-Authentifizierung einmalig an der IAM-Plattform.

Dank der an die Rolle gebundenen Berechtigungen erhält der oder die Mitarbeitende dann die erforderlichen Daten- und Systemzugriffe (Provisioning). Dabei sorgt die IAM-Plattform dafür, dass jegliche Prozesse und Arbeitsschritte compliance- und governancekonform sind.

So ist einerseits sichergestellt, dass es nur so viele Zugänge gibt, wie tatsächlich erforderlich sind. Andererseits ist es – im Falle eines Hacker-Angriffs – wesentlich einfacher, bestimmte oder gar alle Zugänge zu sperren (De-Provisioning).

Es genügt, die jeweiligen Rollen oder Nutzergruppen auszuwählen.

Die Identität als neuer Sicherheitsperimeter

Zero Trust und ein professionelles Identitäts- und Zugangsmanagement umzusetzen, ist keine Frage der Unternehmensgröße, sondern des Wollens. Damit unter den strengen Sicherheitsvorkehrungen die Benutzerfreundlichkeit nicht leidet, ist es ratsam, sich im ersten Schritt mit dem eigenen Unternehmensaufbau zu beschäftigen und die Datenqualität zu verbessern.

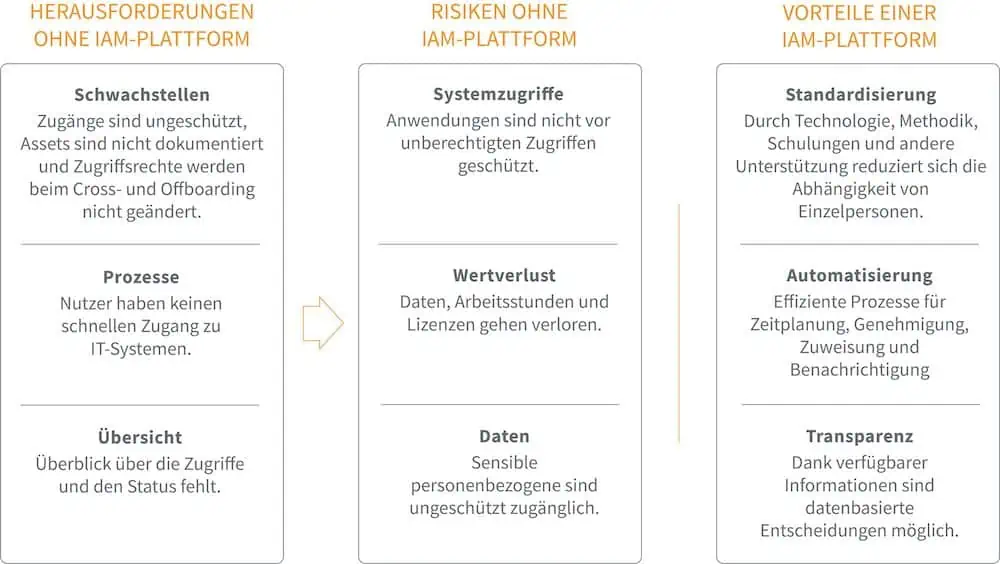

Komplexe Organisationsstrukturen und ein dezentrales Datenmanagement sind häufig die größten Hindernisse. Haben Firmen keinen Überblick über die eingesetzten Systeme, Applikationen, Cloud-Ressourcen und die Nutzer, welche mit all dem arbeiten, steigt die Anfälligkeit für Fehler und Missbrauch. Darum ist es unverzichtbar, jegliche Assets zu inventarisieren.

Erst unter diesen Voraussetzungen ist es sinnvoll, Zero Trust als Security-Maxime zu etablieren, IAM als praktisches Umsetzungswerkzeug einzuführen und die damit einhergehenden Prozesse möglichst nutzerfreundlich zu modellieren.

Damit dies gelingt, sind alle relevanten Stakeholder an einen Tisch zu bringen. Natürlich weiß die IT-Abteilung, dass von der Belegschaft eine latente Gefahr ausgeht.

Aber ist das Management dafür sensibilisiert und erkennt den monetär nur schwer bezifferbaren Wert von Zero Trust sowie IAM? Und sind die Mitarbeitenden für die Relevanz von Zero Trust ausreichend sensibilisiert? Erst wenn Vertreter aus allen Bereichen miteinander reden und an einem Security-Strang ziehen, können Unternehmen ihre IT-Sicherheit langfristig erhöhen. Denn dann geht von der Belegschaft keine Gefahr mehr aus.

Fünf Tipps, um die Gefahr von Innen zu reduzieren

- Mitarbeitende können nur dann verantwortungsvoll mit Daten umgehen und sich compliancekonform verhalten, wenn sie über aktuelle Sicherheitsrisiken und die Auswirkungen ihres (unbewussten) Handelns informiert sind. Darum sind regelmäßige Schulungen Pflicht.

- Wichtig ist, geltende Sicherheitsrichtlinien im gesamten Unternehmen transparent und für alle verständlich zu kommunizieren. So verändert sich die Unternehmenskultur sukzessive in Richtung Sicherheitsorientierung.

- Um das Sicherheitsniveau dauerhaft hochzuhalten, ist ein strenges Rechte- und Rollenkonzept unverzichtbar: Es sollten nur jene Mitarbeitende Zugriff auf sensible Daten erhalten, welche diese benötigen, um eine bestimmte Aufgabe zu erfüllen.

- Zudem ist es ratsam, möglichst wenigen Personen privilegierte Zugangsrechte einzuräumen. Denn Hacker kompromittieren zumeist diese Profile und verschaffen sich so mit der Zeit immer tiefgreifendere Berechtigungen.

- Auch wenn die meisten Sicherheitsverstöße auf Hacker zurückzuführen sind, müssen sich Unternehmen vergegenwärtigen, dass ihre Mitarbeitenden eine potenzielle Schwachstelle sind. Nur, wer dies akzeptiert, ist bereit, Zero Trust mit all seinen Konsequenzen umzusetzen.

Be the first to comment