Der Video-Telefonie und -Chatdienst Zoom bietet ab sofort eine Ende-zu-Ende-Verschlüsselung an. Die Funktion muss allerdings über die Kontoeinstellungen grundsätzlich aktiviert werden. [...]

Zoom-Videokonferenzen können ab sofort Ende-zu-Ende-verschlüsselt werden, wie „Heise Online“ berichtet. Nutzer müssen die Funktion allerdings auf Kontoebene aktivieren.In einem typischen Zoom-Meeting generiert die Zoom-Cloud die Encryption Keys. Diese werden via Zoom-Apps an die Teilnehmer verteilt, sobald sie einem Meeting beitreten.Bei der Ende-zu-Ende-Verschlüsselung (E2EE) generiert der Gastgeber die Schlüssel und verteilt diese mithilfe von Publik-Key-Kryptografie an die anderen Meeting-Teilnehmer, wie der Videokonferenzanbieter in einem Blog-Eintrag schreibt. Das E2EE-Angebot von Zoom verwendet Publik-Key-Kryptografie. Das bedeutet, Schlüssel für jede Zoom-Sitzung werden von den Rechnern der Teilnehmer und nicht von den Servern von Zoom generiert.“Diese Phase unseres E2EE-Angebots bietet die gleiche Sicherheit wie andere Ende-zu-Ende-verschlüsselte Messaging-Plattformen – aber mit der Videoqualität und Skalierbarkeit, die Zoom zur bevorzugten Kommunikationslösung für Hunderte von Millionen von Menschen und die größten Unternehmen der Welt gemacht hat“, schreibt Max Krohn, Head of Security Engineering bei Zoom, im erwähnten Blog-Eintrag.

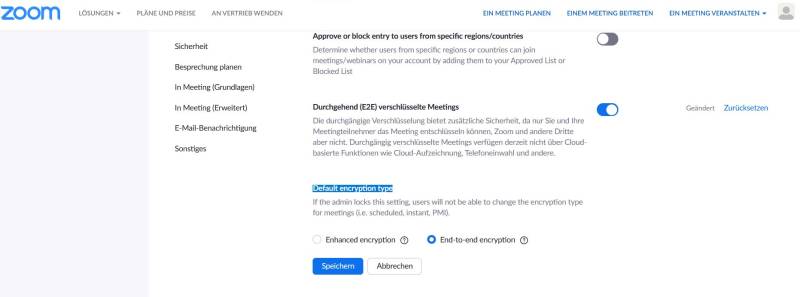

So aktivieren Sie die Ende-zu-Ende-Verschlüsselung

Standardmäßig wird die Funktion deaktiviert sein. Nutzer müssen sie also zunächst auf Kontoebene aktivieren. Und sich fortan bei jedem einzelnen Zoom-Meeting für Ende-zu-Ende-Verschlüsselung entscheiden.Gastgeber können die Einstellung für E2EE auf Konto-, Gruppen- und Benutzerebene aktivieren. Alle Teilnehmer müssen die Einstellung aktivieren, um an einem E2EE-Meeting teilnehmen zu können. Zu Beginn wird dies via Zoom-Desktop-Client ermöglicht, später folgen mobile Apps und Zoom Rooms.Grundsätzlich aktivieren Sie die Funktion so:

- Öffnen Sie den Zoom Desktop-Client.

- Melden Sie sich an.

- Klicken Sie auf Einstellungen (Zahnrad-Symbol).

- Wählen Sie Profil sowie Mein Profil bearbeiten. Bei unserem Versuch wurden wir nun leider via Browser auf die Webseite umgeleitet und mussten uns erneut anmelden.

- Anschliessend klicken Sie erneut auf Einstellungen (unterhalb von Persönlich).

- Scrollen Sie bis zu Default Encryption Type.

- Klicken Sie End-to-end encryption an und dann auf Speichern.

Zusatztipp:

- Auch hier, gleich oberhalb, finden Sie Durchgehend (E2E) verschlüsselte Meetings. Die durchgängige Verschlüsselung bietet zusätzliche Sicherheit, da nur Sie und Ihre Meetingteilnehmer das Meeting entschlüsseln können (und keine Dritte).

- Betätigen Sie den Schieberegler.

- Verifizieren Sie Ihre Telefonnummer und lassen Sie sich den Code schicken.

- Geben Sie den zugesandten Code ein.

Be the first to comment