Der Cloud-Sicherheits-Spezialist Zscaler enttarnt große Phishing-Kampagnen hinter gefälschten Webseiten. Bekannte Domains wie Outlook und OneDrive betroffen. Nachfolgend die Details. [...]

Das Zscaler ThreatLabZ-Team warnt aktuell vor verschiedenen Phishing-Angriffen mit Microsoft Azure Custom Domains. Diese Webseiten sind mit einem Microsoft SSL-Zertifikat signiert, um legitim zu erscheinen. Insgesamt konnten 2.000 Phishing-Versuche innerhalb von sechs Wochen nachgewiesen werden. Zwei der Angriffs-Vektoren hat das Research-Team genauer untersucht.

Angriffs-Vektor 1: Spam-E-Mails

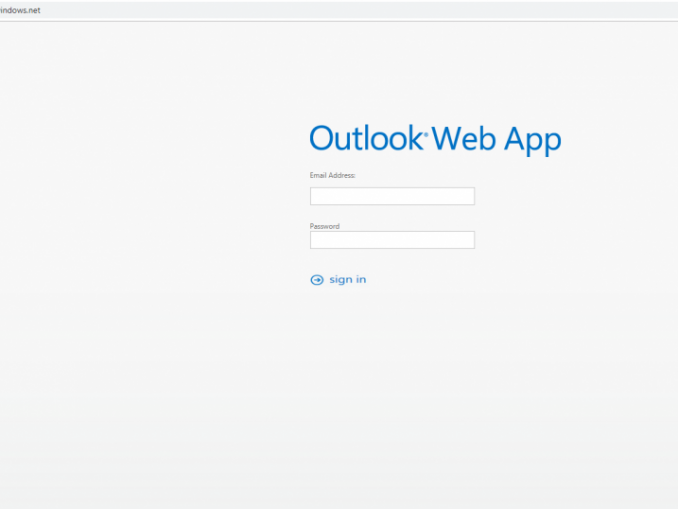

Im ersten Beispiel schickten die Angreifer eine Spam-E-Mail an einen Anwender, die vorgibt, von einem bestimmten Unternehmen zu stammen. Sie informiert den Benutzer, dass bereits sieben E-Mails von diesem Unternehmer geschickt worden seien, die jedoch unter Quarantäne fielen. Zur Überprüfung der E-Mails wird dem Benutzer empfohlen, sich mit seinem Firmen-Account anzumelden. Klickt das Opfer auf die Schaltfläche „E-Mails anzeigen“, wird es auf eine Outlook-Login-Phishing–Seite weitergeleitet. Für den Fall, dass die Anwender aufgrund der unbekannten URL an der Echtheit der Seite zweifeln, haben die Angreifer ein SSL-Zertifikat von Microsoft missbraucht und eingefügt. Lässt sich der Benutzer davon täuschen und gibt seine Daten in das Formular ein, fließen sie zur gefälschten Domain ab, die von den Kriminellen betrieben wird.

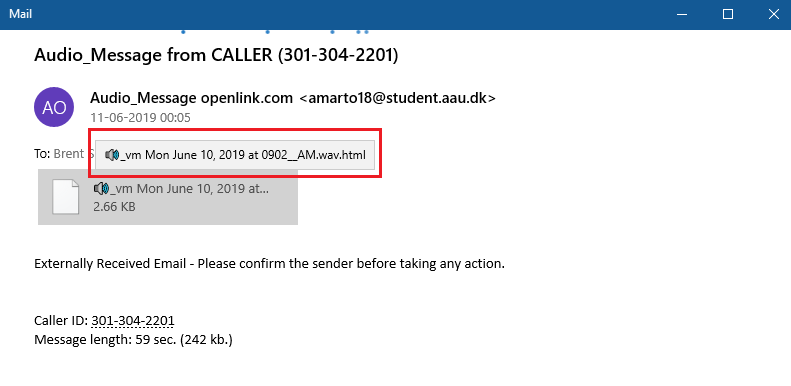

Angriffs-Vektor: Infizierter HTML-E-Mail-Anhang

Im zweiten Beispiel verschickten die Angreifer die Spam-E-Mail mit einer angehängten HTML-Datei, die wie eine Sprachnachricht aussieht. Sobald der Benutzer auf die HTML-Datei klickt, wird er auf die Phishing–Seite weitergeleitet, die über die Azure-Domain abgebildet wird. Bei dieser Vorgehensweise injizieren die Angreifer ein verschleiertes JavaScript, um die in ihrer Datenbank vorhandenen Anmeldedaten abzugleichen und unnötige Arbeit zu vermeiden. Ein versteckter Code überprüft dabei die Zugangsdaten des Benutzers und sendet sie an den Server des Angreifers.

Zusätzlich zu den Outlook–Phishing-Kampagnen wurden weitere im Zusammenhang mit folgenden Azure-Domains entdeckt: Microsoft Phishing, OneDrive Phishing, Adobe Document Phishing und Blockchain Phishing. Zscaler hat Microsoft informiert, weswegen die Webseiten zwischenzeitlich vom Netz genommen wurden.

Plattform-Sicherheit gegen Cloud–Phishing

Phishing-Angriffe häufen sich in den letzten Monaten. Vor allem über Social Media-Plattformen wie LinkedIn werden viele vergleichbare Attacken gestartet. Die hier gezeigten Beispiele von Zscaler belegen darüber hinaus eine Zunahme von Phishing–Attacken gegen Cloud-Plattformen und ihre Domains. Das Zusammenspiel zwischen der IT-Sicherheit einer Cloud und der IT-Sicherheit von Unternehmen muss daher reibungslos ablaufen.

Aus diesem Grund benötigen Unternehmen moderne Schutzmechanismen, die gezielt ihre Plattformen abschirmen. Solche Sicherheitslösungen sollten Sandbox-Funktionen beinhalten, um verdächtige Anhänge und Links filtern, isoliert untersuchen und abwehren zu können. Derartiger Plattform-Schutz des Herstellers oder Anbieters ergänzt sehr wirkungsvoll den Sicherheits-Apparat der Unternehmen, die ihre Daten und Anwendungen auf die Cloud-Plattform setzen.

Mehr zu den enttarnten Phishing-Kampagnen finden Interessierte im Zscaler Research Blog.

!["Sammlung allerhand auserlesener Reponsorum […]", Johann Hieronymus Hermann, 1736 (c) Österreichische Nationalbibliothek](https://d020f13e.delivery.rocketcdn.me/wp-content/uploads/Kulturpool_Digitalisat_ONB-326x245.jpg)

Be the first to comment