Eine aktuelle Malware-Kampagne setzt auf die verstärkte Nachfrage nach VPNs, um Benutzer zum Herunterladen und Installieren von Schadcode zu verleiten. Dazu nutzen die Angreifer neu ins Leben gerufenen Webseiten, wie NordVPN oder VPN4Tests, die mit kostenlosten VPN-Clients werben. [...]

Die Sicherheitsforscher von Zscaler haben gefälschte VPN–Seiten analysiert, die Infostealer-Malware verteilen. Damit machen sich Cyberkriminelle die derzeit weltweit angesagte Anforderungen der sozialen Distanz zu eigen, aufgrund derer sich die Menschen virtuellen privaten Netzwerk (VPN) zuwenden, um von zu Hause aus zu arbeiten oder zu lernen.

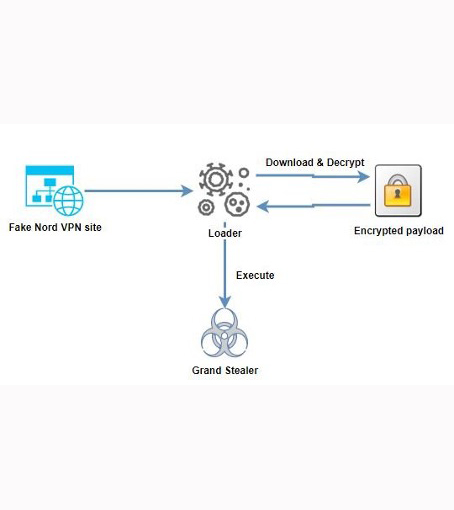

Im Rahmen dieser laufenden Untersuchung überwacht das ThreatLabZ-Team neu registrierte Domains (NRDs) auf mögliche Quellen für neue Malware–Kampagne. Dabei stießen die Researcher auf NRDs für mehrere Webseiten, die VPN-Testversionen anbieten. Wenn der Benutzer den VPN-Client herunterlädt und ausführt, installiert er durch diesen Vorgang im Hintergrund den Infostealer Grand Stealer und bedient damit in einem zweiten Schritt die Installation der Payload weiterer Malware, wie Remote Access- und Banking-Trojaner. Damit handelt sich der ahnungslose Anwender gefährliche Malware ein, die es auf Anwenderdaten und Cryptowährung abgesehen hat.

Bei Grand Stealer handelt es sich um eine Malware, die die folgenden Informationen vom infizierten System stiehlt, darunter Browser-Profile (Anmeldedaten, Cookies, Kreditkarten, Auto-Fill), Gecko-Anmeldeinformationen, FTP-Zugangsdaten, RDP-Zugangsdaten, Telegramm-Sitzungen, Kryptowährungen, Desktop-Dateien und Screenshots.

Bei einem weiteren Beispiel, einer gefälschten VPN4Test-Webseite wurden außerdem die Infostealer Azorult, der Masad Stealer und der Remote Access-Trojaner Parasite gefunden. Bei den Infostealern handelt es sich um Informationsdiebe, die es wahlweise auf gespeicherte Passwörter, Browser-Anmeldedaten, Cookies, Verlauf, Chat-Sitzungen, Kryptogeld-Wallets, FTP-Anmeldeinformationen und Screenshots oder auch Desktop-Dateien abgesehen haben.

Wie die meisten RATs bietet Parasite darüber hinaus HTTP Funktionen zum Informationsdiebstahl, VNC zum Beobachten oder Steuern eines PCs und eine Benutzerverwaltung zur Umgehung von Berechtigungen. Außerdem bietet der Remote Access Trojaner Funktionen wie Firewall-Umgehung, optionale systemweite Persistenz und Injektion in White-Listed-Systemprozesse. Er nutzt außerdem eine Verschlüsselung für seine C&C-Kommunikation.

Natürlich vergessen die Zscaler-Experten nicht darauf hinzuweisen, dass die Zscaler Cloud-Sandbox alle schädlichen Aktivitäten der beschriebenen Malware erkennt und deren Installation blockiert. Darüber hinaus ist die Zscaler Security Cloud mit vielschichtigen Erkennungsmechanismen auch in der Lage, die Indikatoren der Malware auf verschiedensten Ebenen zu entdecken.

Weitere Informationen und die detaillierte Analyse der Untersuchung finden Interessierte im Zscaler-Blog.

Be the first to comment