Einmal im Jahr lädt IBM Journalisten zum Research Day ins Schweizer Rüschlikon bei Zürich. Dieses Lab ist IBMs älteste Forschungsstätte in Europa und beherbergt unter anderem auch einen Quantencomputer. Unter dem Motto »What‘s nextin AI, Quantum Computing und ybersecurity« berichteten Forscher und Forscherinnen über aktuelle Erkenntnisse. [...]

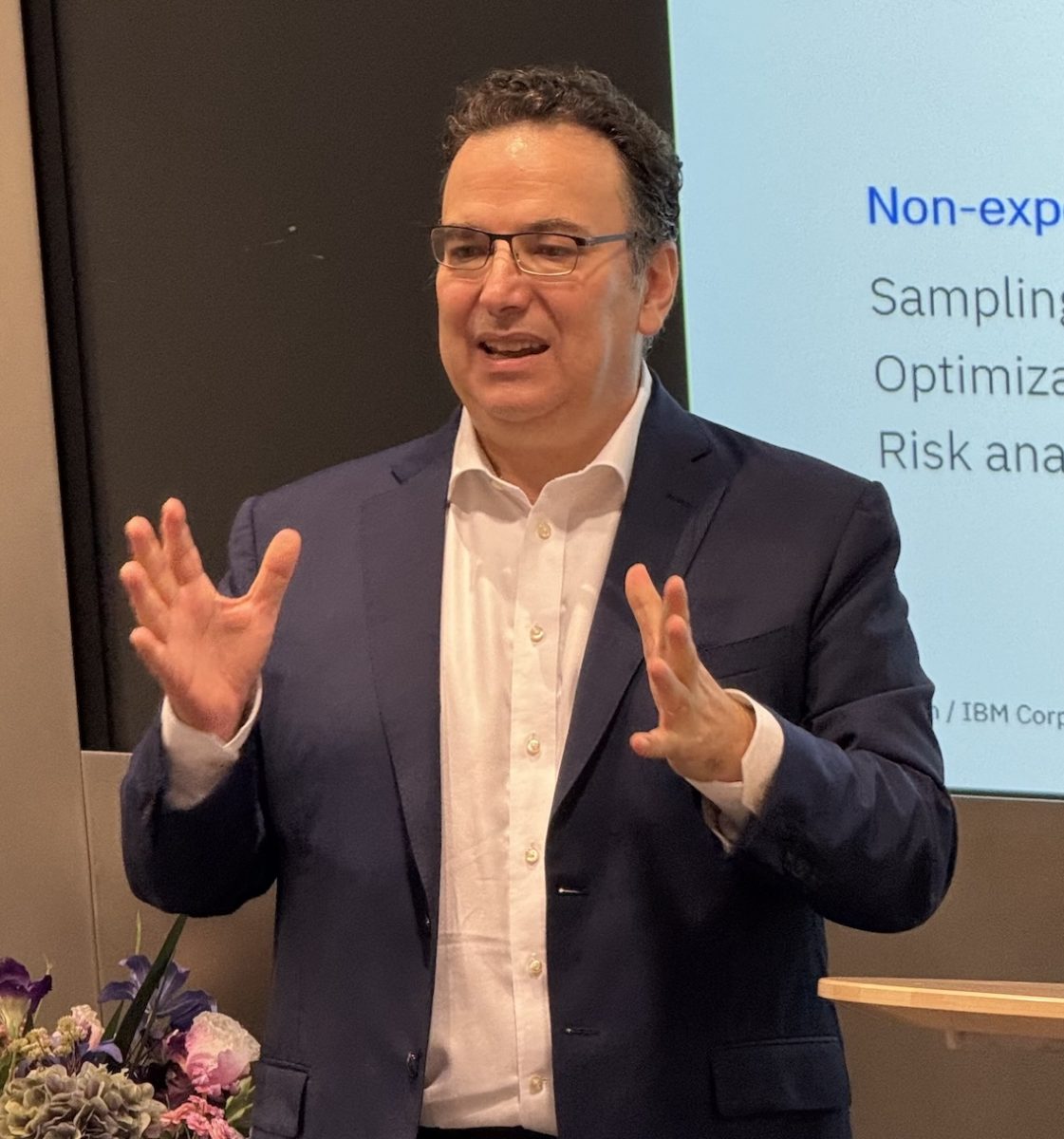

Alessandro Curioni leitet das Zürcher Forschungslab in Rüschlikon, das bei IBM unter dem Namen »IBM Research Europe – Zurich« geführt wird. Er eröffnete den diesjährigen IBM Research Day mit einer sehr informativen Keynote, die den aktuellen Stand der Forschung übersichtlich zusammenfasste.

Dass die Forschung bei IBM einen hohen und angesehen Stand hat, sieht man bereits daran, dass der Research-Bereich bei IBM auf eine rund 80-jährige Geschichte blickt, 3.000 Forscher an weltweit 90 Orten beschäftigt, von denen übrigens sechs den Nobelpreis erhielten. Das Zürcher Forschungslab war das erste Research Lab, das IBM außerhalb der USA eröffnete. »Wir haben wiederholt die Zukunft des Computing erfunden«, sagt Curioni und bezieht sich dabei auf die vielen bahnbrechenden Erfindungen von IBM und die enorme Bedeutung, die das Unternehmen in der IT spielte und nach wie vor spielt.

So wie der PC, das Internet und die Cloud die IT in den letzten dreißig Jahren grundlegend transformiert hätten, würden jetzt künstliche Intelligenz und Quantencomputer noch größere Umwälzungen und Möglichkeiten mit sich bringen, ist Curioni überzeugt.

Der nächste Schritt in KI: Foundation Modelle

Nach Machine Learning folgte Deep Learning und jetzt sei man bei den extrem leistungsfähigen Foundation Models, auf deutsch etwa Basismodelle, angelangt, fasst Curioni die Entwicklung der KI überblicksmäßig zusammen. Bei Foundation Modellen handelt es sich um Modelle, die mit enorm großen Datensätzen aus dem öffentlich zugänglichen Internet vortrainiert werden. Gleichzeitig sei es aber auch wichtig, eine trustworthy KI zu schaffen, die eben nicht nur leistungsfähiger ist, sondern der Unternehmen auch vertrauen können, so Cusioni. Diesen Weg schlägt IBM mit watsonx ein, indem die Modelle nur mit Daten trainiert werden, die man auch besitzt, versichert der Forschungslableiter. Transparenz sei extrem wichtig für IBM, wie sie beispielsweise mit watsonx.governance umgesetzt werde. Auch würden diese Modelle für sepzielle Aufgaben angepasst und Daten verwendet, die auf gewisse Tasks fokussiert sind, wodurch einseitige Ergebnisse (bias) und sogenannte Halluzinationen der KI (also erfundene und falsche Antworten) verringert werden und sich auch die Größe des Modells reduziert – auch das ein nicht unwesentlicher Vorteil.

Foundation Modelle im Einsatz: Kooperationen angekündigt

Während des Research Day gab IBM gleich zwei brandaktuelle KI-bezogene Kooperationen bekannt. So wird Boehringer Ingelhem im Rahmen einer Vereinbarung die Foundation-Modell-Technologien von IBM für die Entwicklung neuartiger Antikörperkandidaten für effiziente Therapeutika nutzen. Konkret wird Boehringer ein von IBM entwickeltes, vortrainiertes KI-Modell verwenden, das mit zusätzlichen proprietären Daten von Boehringer weiter verfeinert wird. Diese Kooperation zeige die Vorreiterrolle von IBM bei der »Entwicklung generativer KI-Modelle, die den Einfluss der KI über den Bereich der Sprache hinaus erweitern«, sagt Curioni.

Therapeutische Antikörper spielen eine zentrale Rolle bei der Behandlung vieler Krankheiten, darunter Krebs, Autoimmun- und Infektionskrankheiten. Die Erforschung und Entwicklung von therapeutischen Antikörpern ist komplex und zeitaufwändig. Die Foundation-Modell-Technologien von IBM, die schon bei der Generierung von Biologika und kleinen Molekülen mit relevanten Zielaffinitäten erfolgreich waren, werden verwendet, um Antikörperkandidaten für die definierten Zielmoleküle zu entwerfen. Vereinfacht gesagt werden diese dann mit KI-gestützter Simulation geprüft und verfeinert, um am Schluss von Boehringer Ingelheim im Labormaßstab hergestellt und bewertet zu werden.

Weiters kooperiert IBM mit dem auf die Herstellung von Brennstoffzellen spezialisierten Unternehmen FuelCell Energy, das ebenfalls auf IBM Foundation Modelle setzt, um unter Verwendung von datenbasierten digitalen Zwillingen von Brennstoffzellen deren Lebnszyklus zu verlängern.

Weitere Anwendugnsmöglichkeiten jenseits der Sprache können neben chemischen Informationen etwa auch Software-Code, Security-Logs oder auch Satellitenbilder sein, so Curioni. Hier unterstützt IBM unter Zuhilfenahme von Geodaten bereits Klimaschutz- und Nachhaltigkeitsprojekte. Eine weitere Kooperation mit der NASA mit dem Ziel den Klimawandel zu verstehen und zu bekämpfen, wurde ebenfalls angekündigt.

IBM Fellow und Vice President Europa und Afrika

von IBM Research Europe.

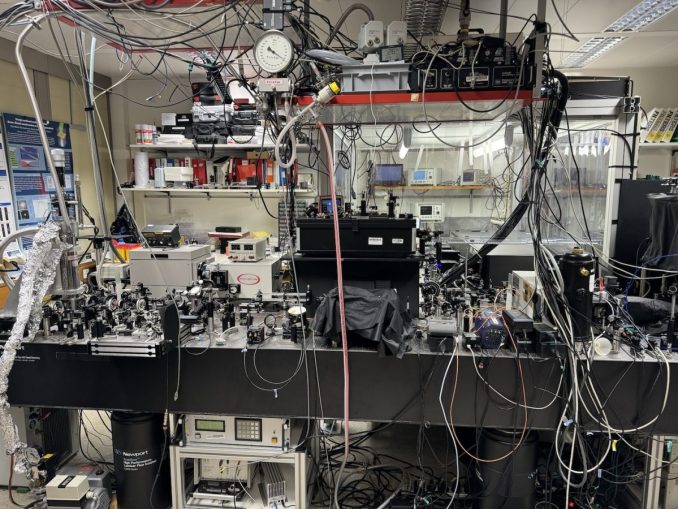

© IBM

All diese Anwendungen zeigen die Verbundenheit von Forschung und Anwendung. »Wir kommerzialisieren Forschung und Entwicklung so schnell wie noch nie und schaffen dadurch neue Geschäftsmöglichkeiten und beschleunigen bereits exisiterende«, resümiert Alessandro Curioni und verweist noch auf die andere große Revolution neben der generativen KI, nämlich auf den Bereich des Quantencomputing, an dem in Rüschlikon mit einem sich im Lab befindlichen Quantencomputer auch eifrig geforscht wird. Hier sei der mögliche Einsatz jedoch noch nicht so weit fortgeschritten wie im KI-Bereich, doch man mache große Fortschritte. In nicht sehr ferner Zukunft würden Quantencomputer große Probleme im Business und in der Wissenschaft lösen, ist Curioni überzeugt. Leider ist die Entwicklung der Quantenrechner nicht ohne Risiko.

Sicherheit im Zeitalter der Quantencomputer

Es ist ja schon seit längerem bekannt: Quantencomputer eignen sich sehr gut zum Knacken asymmetrischer Kryptografie, bedroht wären Verschlüsselungen wie RSA, Diffie-Hellman, ElGamal oder ECC. Das Gute daran ist, sagt Michael Osborne, CTO IBM Quantum Safe/Security Research, IBM Research Europe, dass Quantencomputer das derzeit noch nicht können. Der Tag, an dem Quantencomputer tatsächlich heutige Verschlüsselungen knacken, Osborne nennt ihn »Q Day«, ist jedoch nicht mehr weit entfernt. Die amerikanische NSA rechnet damit, dass es 2031 so weit sein könnte. Ein weiteres Indiz ist eine gesetzliche US-Bestimmung, nach der in öffentlichen Verwaltung in den USA bis zum Jahr 2032 alle Verschlüsselungen ausgetauscht und quantensafe gemacht werden müssen.

Quantensichere Kryptografie wird übrigens auch als Post-Quanten-Kryptogafie (PQ-Kryptografie) bezeichnet. Osborne unterscheidet dabei drei Stufen des Q Days: Q Day 1 bezeichnet den Tag, an dem der erste Quantencomputer tatsächlich die Verschlüsselungen knackt. Die Bedrohung hier ist noch gering, da dieser Quantencomputer viel zu teuer und zu wertvoll sei, um ihn zum Hacken einzusetzen.

Q Day 2 bezeichnet den Tag, an dem langsame »kryptografisch-relevante« Quantencomputer in größerer Menge verfügbar sind. Ab dieser Zeit wird es zu wenigen und noch kostspieligen Quantenangriffen kommen. Unter der Bezeichnung Q Day 3 versteht Osborne jene Zeit, in der schnelle »kryptografisch-relevante« Quantencomputer in großer Menge verfügbar sind. Ab dieser Zeit werden Quantenangriffe regelmäßig durchgeführt.

Es braucht also quantensichere Algorithmen. Hier hat das amerikanische National Institute of Standards and Technology (NIST) vier quantensichere Algorithmen standardisiert, wobei alle von IBM stammen, und davon wieder drei aus dem Forschungslab in Rüschlikon. Auf die Frage von ITWelt.at wie Standards so weit für die Zukunft entwickelt werden können, wo doch die entsprechenden Quantencomputer noch gar nicht verfügbar seien, antwortet Osborne, dass sich das NIST einer möglichen sich wandelnden Bedrohung durchaus bewusst sei. Deswegen werden die Standards sozusagen in einem »Entwicklungskorridor« geschaffen, der je nach aktueller Bedrohung aktualisiert und angepasst werden kann. Letztlich müssen bestehende Software-Anwendungen in quantensichere Lösungen überführt werden.

Ein Ansatz, um herauszufinden, welche Software wie sehr betroffen ist, sind Cryptography Bill of Materials (CBOM) Dabei handelt es sich um ein Objektmodell zur Beschreibung kryptografischer Assets (kurz Krypto-Assets) und ihrer Abhängigkeiten. In der Anwendung wird zunächst die gesamte IT-Umgebung nach verwendeter Kryptografie gescannt. So lässt sich beispielsweise herausfinden, wie kryptografische Algorithmen im Source Code implementiert sind und wo man verwundbar ist. Danach werden die Verschlüsselungsalgorithmen in eine quantensichere Kryptografie überführt.

Be the first to comment